La SSO en libre-service n’est disponible que pour les clients C3E des plans Professionnel ou Entreprise. Les utilisateurs dotés des rôles Dashboard suivants peuvent exploiter cette fonctionnalité :

- Les utilisateurs Administrateur et Éditeur - Connexions peuvent créer et gérer des profils en libre-service.

- Les utilisateurs Visualiseur - Config ne peuvent voir que les profils en libre-service.

- Okta Workforce Identity Cloud (à l’aide d’OIDC)

- Entra ID

- Google Workspace (à l’aide d’OIDC)

- Keycloak

- Services de fédération de Microsoft Active Directory (ADFS)

- PingFederate

- OIDC générique

- générique

Fonctionnement

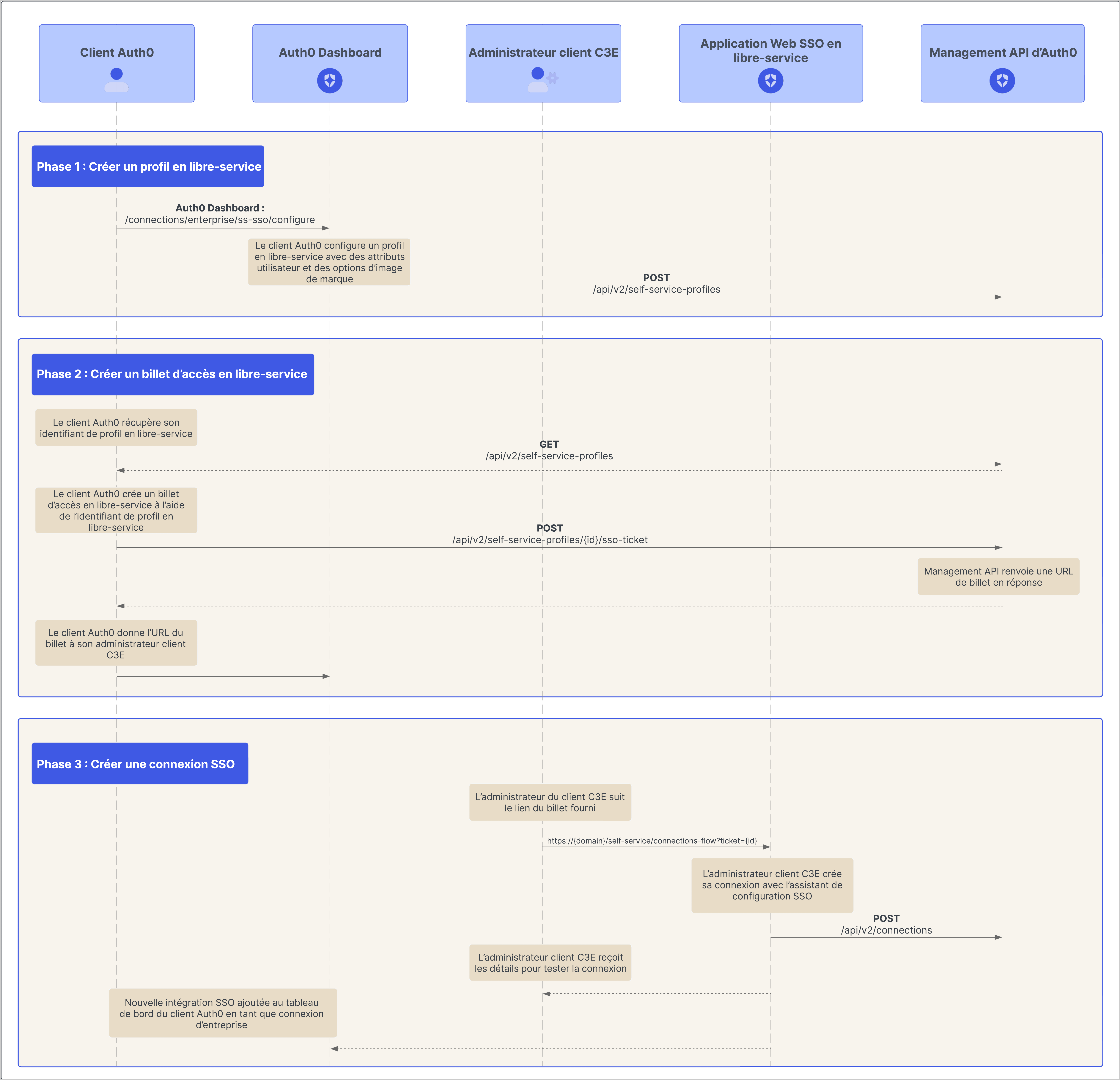

LA SSO en libre-service utilise les composants suivants pour déléguer la configuration à vos clients :- Profil de libre-service : Définit les éléments clés des implémentations SSO des clients, tels que les fournisseurs d’identité qu’ils peuvent utiliser pour la SSO et les attributs de l’utilisateur qu’ils doivent capturer, tels que le courriel.

- Ticket d’accès au libre-service : Permet aux administrateurs clients d’accéder à l’assistant de configuration de la SSO et de définir les détails particuliers de l’intégration SSO qui en résulte. Les administrateurs client peuvent créer une nouvelle connexion ou modifier une connexion existante.

- Assistant de configuration de la SSO : Guide les administrateurs clients tout au long du processus de configuration de la SSO.

Créer un profil en libre-service

À un niveau élevé, le flux de production de la SSO en libre-service comprend les tâches suivantes :- Vous (le client Auth0) créez un profil en libre-service dans votre locataire en utilisant Auth0 Dashboard ou Management API.

- En utilisant Management API, vous créez ensuite un ticket d’accès en libre-service qui permet aux administrateurs du client de configurer la SSO. Ce ticket vous permet d’autoriser les administrateurs clients à créer une nouvelle connexion ou à modifier une connexion existante.

- Récupérez l’URL du ticket de la ressource créée à la deuxième étape et envoyez ce lien à l’administrateur client.

- Votre administrateur client lance l’assistant de configuration de la SSO et suit les étapes indiquées pour configurer une nouvelle connexion ou une connexion existante.

- Une nouvelle connexion Entreprise pointant vers l’application du client est ajoutée à votre locataire Auth0.

Utilisation de la SSO en libre-service

Les sections ci-dessous présentent les étapes détaillées de la configuration d’un profil en libre-service et de la génération de tickets d’accès en libre-service à partager avec les administrateurs de la clientèle.Gestion des tickets d’accès en libre-service

Vous pouvez créer des profils en libre-service à l’aide d’Auth0 Dashboard ou de Management API. Les profils en libre-service sont utilisés pour déterminer les éléments clés des implémentations des clients, notamment :- Les fournisseurs d’identité que les administrateurs clients peuvent utiliser pour la SSO.

- Les attributs d’utilisateur qu’ils doivent capturer au moyen de la SSO, tels que le courriel ou le nom de famille.

- Les options de marque qui personnalisent l’aspect et la convivialité de l’assistant de configuration de la SSO.

- Auth0 Dashboard

- Management API

Pour créer un profil en libre-service sur Auth0 Dashboard :

- Accédez à Authentification > Entreprise) et ouvrez la section Self-Service SSO (SSO en libre-service). Sélectionnez ensuite Create Profile (Créer un profil).

- Dans l’espace prévu à cet effet, saisissez un nom et une description facultative pour le profil. Sélectionnez ensuite Create (Créer).

-

Dans l’onglet Settings (Paramètres), remplissez les sections ci-dessous. Après avoir mis à jour ces sections, sélectionnez Save (Enregistrer).

- Identity Providers (Fournisseurs d’identité) : activez un ou plusieurs fournisseurs d’identité. Dans l’assistant de configuration de la SSO, les administrateurs clients peuvent sélectionner leur option préférée dans la liste des fournisseurs activés.

- Branding (Image de marque) : proposez un logo et une couleur primaire pour l’assistant de configuration de la SSO.

- Custom Introduction (Introduction personnalisée) : modifiez ou remplacez le message par défaut au besoin. Ce texte d’introduction s’affiche pour les administrateurs clients sur la page de renvoi de l’assistant de configuration de la SSO. Votre message peut inclure des options de formatage de base, comme le gras ou les hyperliens, et est limité à 2 000 caractères.

-

Dans l’onglet User Profile (Profil utilisateur), ajoutez jusqu’à 20 attributs de l’utilisateur que vos clients devraient saisir dans le cadre de la SSO, comme l’adresse courriel ou le nom de famille. Vous pouvez définir chaque attribut comme

requiredouoptional.- Au cours du flux de l’assistant de configuration, les administrateurs clients seront invités à faire correspondre ces attributs utilisateur définis à leur fournisseur d’identité afin de s’assurer que les valeurs nécessaires sont transmises à Auth0.

Gestion des tickets d’accès en libre-service

Après avoir créé au moins un profil en libre-service, vous pouvez générer des tickets d’accès en libre-service à l’aide de Management API. Les tickets d’accès en libre-service ont deux objectifs principaux :- Permettre aux administrateurs clients d’accéder à l’assistant de configuration la SSO, grâce auquel ils peuvent configurer une nouvelle connexion SSO ou modifier une connexion existante.

- Prédéfinir les détails clés et les comportements des nouvelles connexions SSO que vos administrateurs clients configureront, tels que les applications ou les organisations qui seront activées pour la nouvelle connexion.

Générer un ticket d’accès

Pour générer un ticket d’accès en libre-service :- Récupérez l’ID du profil de libre-service que vous souhaitez associer au ticket d’accès à partir du point de terminaison Récupérer les profils de libre-service.

- Appelez le point de terminaison Ticket d’accès SSO en utilisant l’identifiant du profil libre-service approprié :

POST /api/v2/self-service-profiles/{id}/sso-ticket

Dans le corps de la requête, précisez les paramètres décrits dans le tableau ci-dessous.

Les tickets d’accès libre-service permettent aux administrateurs clients d’accéder à l’assistant d’authentification unique, où ils peuvent configurer une nouvelle connexion à authentification unique ou modifier une connexion existante.

- Lors de la génération d’un ticket d’accès pour une nouvelle connexion, vous pouvez utiliser les paramètres

connection_configpour définir les détails clés sur la connexion à authentification unique résultante. - Lorsque vous créez un ticket d’accès pour une connexion existante, vous devez plutôt utiliser le paramètre

connection_id.

connection_config pour une connexion existante par l’intermédiaire du point de terminaison du ticket d’accès à authentification unique. Si vous devez modifier ces informations pour une connexion existante, utilisez plutôt le point de terminaison Mettre à jour une connexion.| Paramètre | Description |

|---|---|

connection_id | Chaîne. Fournir cette option lors de la génération d’un ticket pour mettre à jour une connexion à authentification unique existante. Identifiant de la connexion qu’un administrateur client mettra à jour par l’intermédiaire de l’assistant de configuration de l’authentification unique. Les administrateurs clients peuvent modifier le certificat SAML, l’identifiant OIDC ou le secret de la connexion associée. Les identifiants de connexion peuvent être récupérés via la section Authentication de Auth0 Dashboard ou le point de terminaison Get All Connections (Obtenir toutes les connexions). connection_id ne peut pas être utilisé conjointement avec connection_config. |

connection_config | Objet. Fournir cette option lors de la génération d’un ticket d’accès pour créer une nouvelle connexion à authentification unique. Les administrateurs du client pourront modifier des éléments clés de la connexion, comme le certificat SAML, l’identifiant OIDC ou le secret. connection_config ne peut pas être utilisé conjointement avec connection_id. |

connection_config.name | Chaîne. La longueur maximale est de 128 caractères. Nom de la connexion créée par l’assistant de configuration SSO. Ce paramètre est requis lors de l’utilisation de connection_config. |

connection_config.display_name | Chaîne. La longueur maximale est de 128 caractères. Nom convivial pour la connexion créée par l’assistant de configuration SSO. Ce nom s’affiche sur les invites de connexion universelle. Ce paramètre est optionnel lors de l’utilisation de connection_config. |

connection_config.is_domain_connection | Booléen. La valeur de ce paramètre est true si la connexion est au niveau du domaine.Ce paramètre est optionnel lors de l’utilisation de connection_config. |

connection_config.show_as_button | Booléen. Si true, la connexion s’affiche comme une option d’authentification sur l’écran de connexion de votre application. Ce paramètre est optionnel lors de l’utilisation de connection_config. |

connection_config.metadata | Objet[]. Métadonnées associées à la connexion résultante. L’objet peut contenir jusqu’à 10 paires clé-valeur. Les valeurs des chaînes ne peuvent excéder 255 caractères. Ce paramètre est optionnel lors de l’utilisation de connection_config. |

connection_config.options | Objet[]. Options pour la connexion résultante, incluant icon_url et domain_aliases[].Ce paramètre est optionnel lors de l’utilisation de connection_config. |

enabled_organizations | Objet[]. Liste des organisations à associer à la connexion SSO. |

enabled_organizations[].organization_id | Identifiant d’une organisation particulière à associer à la SSO. Vous pouvez récupérer les identifiants dans la section Organisations d’Auth0 Dashboard, le point de terminaison Get Organizations, ou le point de terminaison Get Organization by Name. Ce paramètre est requis lors de l’utilisation de enabled_organizations. |

enabled_organizations[].assign_membership_on_login | Booléen. Lorsque ce paramètre est true, les utilisateurs qui se connectent à l’aide de la connexion associée se voient automatiquement accorder le statut de membre de l’organisation indiquée.Ce paramètre est optionnel lors de l’utilisation de enabled_organizations. |

enabled_organizations[].show_as_button | Booléen. Lorsque ce paramètre est true, la connexion associée s’affiche en tant qu’option d’authentification sur l’écran de connexion de l’organisation pour votre application. Cette option ne peut être activée que pour les connexions d’entreprise.Ce paramètre est optionnel lors de l’utilisation de enabled_organizations. |

ttl_sec | Nombre. Nombre de secondes pendant lesquelles le ticket d’accès reste valide avant expiration. S’il n’est pas spécifié ou s’il vaut 0, la valeur par défaut est 432000 (ce qui équivaut à 5 jours). |

Révoquer un ticket d’accès

Par défaut, l’URL d’un ticket d’accès reste valide pendant cinq jours. Après avoir accédé à l’URL, un administrateur client dispose de cinq heures pour terminer la configuration. Si nécessaire, vous pouvez révoquer un ticket d’accès avant son expiration. Par exemple, si un ticket d’accès est partagé par erreur avec une inappropriée, vous pouvez révoquer le ticket pour empêcher l’accès non autorisé à l’assistant de configuration de la SSO. Lorsqu’un ticket d’accès est révoqué, son URL devient immédiatement invalide et toutes les sessions associées sont terminées. Les administrateurs clients possédant l’URL ne pourront plus accéder à l’assistant de configuration de la SSO. Un nouveau ticket d’accès peut alors être généré et partagé si nécessaire. Pour révoquer un ticket d’accès :- Récupérez l’identifiant du profil de libre-service associé au ticket d’accès en utilisant le point de terminaison Récupérer les profils de libre-service.

- Localisez l’identifiant du ticket d’accès que vous souhaitez révoquer. Les identifiants se trouvent à la fin de l’URL des tickets d’accès.

- Appelez le point de terminaison Révoquer le billet d’accès SSO en utilisant les identifiants appropriés :

POST /api/v2/self-service-profiles/{id}/sso-ticket/{id}/revoke

En réponse, un 202 Accepted est renvoyé.

Références

API

Pour gérer la SSO en libre-service, les points de terminaison suivants de Management API sont proposés :- Accéder aux profils en libre-service

- Créer un profil en libre-service

- Accéder à un profil en libre-service par ID

- Supprimer un profil en libre-service par ID

- Mettre à jour un profil libre-service

- Obtenir un texte personnalisé pour un profil de libre-service

- Définir un texte personnalisé pour un profil de libre-service

- Créer un ticket d’accès SSO pour initier le flux de la SSO en libre-service

- Révoquer un ticket d’accès SSO

Limites anti-attaques

Lors de l’utilisation de la SSO en libre-service, les limites anti-attaques suivantes s’appliquent :| Description | Point de terminaison | Limites |

|---|---|---|

| Gérer les profils SSO | /api/v2/self-service-profiles | Passez en revue les limites de taux du Management API pour votre type d’abonnement. |

| Créer un ticket d’accès | /api/v2/self-service-profiles/{id}/sso-ticket | Passez en revue les limites de taux du Management API pour votre type d’abonnement. |

| Consommer un ticket d’accès | /self-service/connection-flows?ticket={id} | 6 / min / IP |

| Charger l’application Web (qui comprend l’assistant de configuration) et les points de terminaison de l’application Web | /self-service/* | 50 / min / IP 90 / min / locataire |