Vue d’ensemble

Principaux concepts

- Passez en revue les limitations des clés de développeur Auth0.

Clés de développement personnalisées

Une ou plusieurs connexions utilisent des clés de développeur Auth0 qui sont uniquement destinées à être utilisées dans le cadre du développement et des tests. Les connexions doivent être configurées avec vos propres clés de développeur pour permettre à la page de consentement d’afficher votre logo au lieu de celui d’Auth0 et pour configurer l’authentification unique (SSO) pour ces connexions. Les clés de développeur Auth0 ne sont pas recommandées pour les environnements de production.

ID client et secret client

La terminologie exacte de l’ID et du secret client peut varier d’un fournisseur d’identité à l’autre. Par exemple, X parle de clé de consommateur/secret de consommateur et LinkedIn de clé API/clé secrète.

Limites des clés de développeur

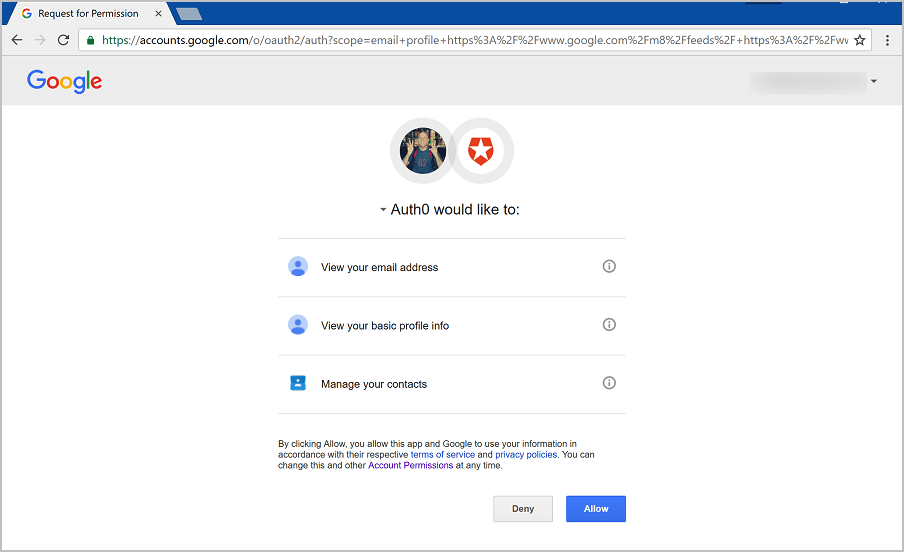

Les clés de développeur Auth0 doivent être utilisées à des fins de test. Il y a donc quelques mises en garde à respecter lors de leur utilisation. Il se peut que votre application se comporte différemment - ou que certaines fonctionnalités ne fonctionnent pas du tout - selon que vous utilisez votre propre ID et secret client ou que vous utilisez les clés de développeur Auth0. Lorsque vous utilisez les clés de développeur Auth0, le flux d’authentification des différents fournisseurs d’identité peut afficher le nom, le logo et les informations d’Auth0 pour vos utilisateurs. Lorsque vous enregistrez votre propre application, vous avez la possibilité d’utiliser votre propre logo et d’autres informations relatives à l’application.

Limitations des clés de développeur lors de la connexion universelle

Si vous utilisez l’Expérience de connexion classique et, dans certaines circonstances, l’ Expérience de connexion universelle, les limitations suivantes s’appliquent également :- Vous ne pouvez pas utiliser de clés de développeur avec les domaines personnalisés.

- L’authentification unique (SSO) ne fonctionnera pas correctement avec des clés de développeur Auth0. En effet, les applications de développeur Auth0 avec tous les fournisseurs d’identité pertinents sont configurées pour rappeler l’URL

https://login.auth0.com/login/callbackau lieu de l’URL de rappel pour votre propre locataire, par exemplehttps://{yourDomain}/login/callback. Ce résultat a pour conséquence que le témoin SSO (Authentification unique) n’est pas défini sur votre propre domaine de locataire. Ainsi, la prochaine fois qu’un utilisateur s’authentifiera, aucun témoin SSO ne sera détecté, même si vous avez configuré votre application pour utiliser Auth0 au lieu du fournisseur d’identité pour effectuer l’authentification unique (anciens locataires uniquement). - Redirection des utilisateurs à partir des Règles ne fonctionnera pas correctement. Cela est dû au fait que les règles de redirection sont réactivées au point de terminaison

https://{yourDomain}/continue. Lors de l’utilisation des clés de développeur Auth0, la session est établie sur un point de terminaison spécial qui est générique et indépendant du locataire, et faire un appel/continuene trouvera pas votre session précédente, ce qui entraînera une erreur. - Déconnexion fédérée ne fonctionne pas. Lors de l’utilisation des clés de développeur Auth0, l’appel

/v2/logout?federateddéconnectera l’utilisateur d’Auth0, mais pas du fournisseur d’identité sociale. prompt=nonene fonctionnera pas sur le point de terminaison /authorize. La méthode checkSession() Auth0.js utiliseprompt=noneen interne, donc cela ne fonctionnera pas non plus.- Si Auth0 agit en tant que fournisseur d’identité SAML et que vous utilisez une connexion sociale avec les clés de développeur Auth0, la réponse SAML générée contiendra des erreurs, comme un attribut

InResponseTomanquant ou un élémentAudienceRestrictionvide. - L’authentification multifacteur (MFA) ne fonctionnera pas correctement. Lorsque l’authentification multifacteur fonctionne, un message est généré dans

https://{yourDomain}/mf. Lors de l’utilisation des clés de développeur Auth0, la session est établie sur un point de terminaison spécial qui est générique et indépendant du locataire, et faire un appel/mfne trouvera pas votre session précédente, ce qui entraînera une erreur.