Avant de commencer

Pour utiliser la déconnexion du canal d’appui, votre application doit respecter les exigences suivantes :

- Votre point de terminaison URI de déconnexion par canal d’appui OIDC doit être exposé sur Internet pour autoriser l’accès de votre locataire Auth0.

- Les applications prêtes pour la production doivent utiliser TLS. Pour en savoir plus, lisez Versions et suites cryptographiques TLS (SSL).

- L’application doit être capable de stocker l’identifiant de session fourni (

sid) et l’associer avec les sessions d’utilisateur qu’elle crée. Nous recommandons l’utilisation d’un stockage de session durable pour les applications de production. - L’application doit être capable de récupérer une session existante par le

sidpendant le processus de déconnexion, sans utiliser de témoins côté client. Les témoins sont présents dans le navigateur et ne sont pas accessibles par le point de terminaison de rappel de déconnexion.

Disponibilité

La déconnexion du canal d’appui OIDC est disponible pour tous les clients du plan Enterprise. Vous devez vérifier le point de terminaison de métadonnées/.well-known/* de la norme OIDC pour déterminer si votre application satisfait aux exigences.

Restrictions de la déconnexion du canal d’appui

Les URL de déconnexion du canal d’appui sont appelées sur des points de terminaison exposés au public et doivent respecter certaines restrictions :- Vous devez utiliser les protocoles HTTPS. Les protocoles HTTP non chiffrés ou d’autres protocoles ne sont pas autorisés.

-

Vous ne devez pas utiliser de sous-domaines Auth0. Voici plusieurs sous-domaines Auth0 :

- auth0.com

- auth0app.com

- webtask.io

- webtask.run

- Nous ne recommandons pas l’utilisation d’adresses IP sans domaine. Les adresses IP doivent être publiques pour utiliser la déconnexion par canal d’appui. Les adresses IP à portée interne, réservée ou de boucle ne sont pas autorisées.

Configuration d’Auth0

Enregistrez votre application pour recevoir des jetons de déconnexion via Auth0 Dashboard ou Management API.- Auth0 Dashboard

- Management API

S’abonner aux applications

- Naviguez vers Auth0 Dashboard > Applications.

- Choisissez l’application à laquelle vous voulez vous inscrire.

- Sélectionnez l’onglet Settings (Paramètres).

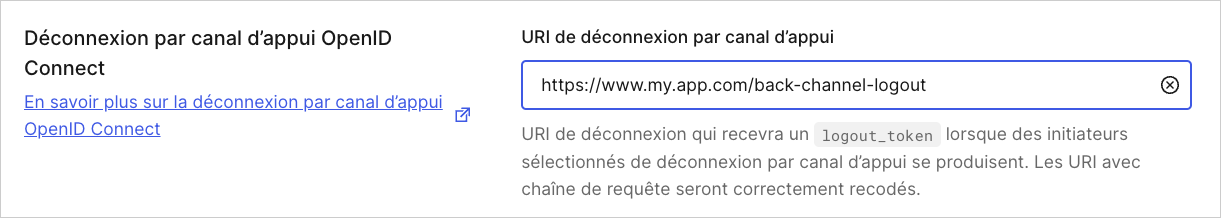

- Sous Déconnexion par canal d’appui OpenID Connect > URI de déconnexion du canal d’appui, ajoutez l’URI de déconnexion de l’application qui recevra les logout_tokens

-

Quand vous aurez terminé, sélectionnez Save Changes (Enregistrer les modifications).

Se désabonner des applications

La désinscription de votre application empêche le service de suivre les nouvelles connexions et d’envoyer des événements de déconnexion. Le service rejette les événements de déconnexion en attente une fois que votre application est désinscrite.Pour désabonner l’application, supprimez l’URL de déconnexion du canal d’appui.- Naviguez vers Auth0 Dashboard > Applications.

- Choisissez l’application à laquelle vous voulez vous inscrire.

- Sélectionnez l’onglet Settings (Paramètres).

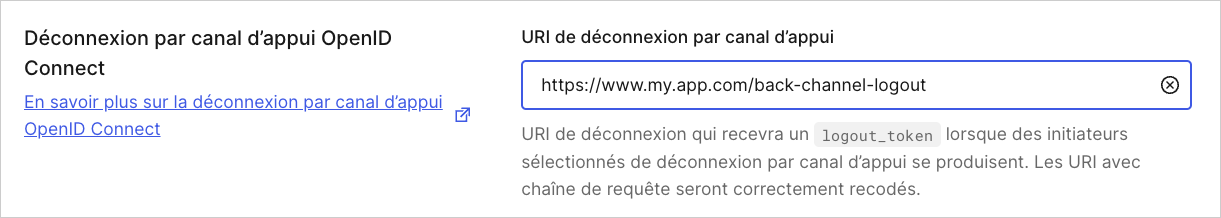

- Sous Déconnexion par canal d’appui OpenID Connect > URI de déconnexion du canal d’appui

- Retirez l’URL du canal d’appui.

-

Quand vous aurez terminé, sélectionnez Save Changes (Enregistrer les modifications).

événements d’opération d’API. Pour en apprendre plus, lisez Journaux.Configuration de votre application

Une fois que vous avez configuré la déconnexion par canal d’appui via Auth0 Dashboard ou Management API, configurez votre application pour utiliser le service en fonction de la technologie ou du cadre d’applications.-

Implémentez l’authentification de l’utilisateur final en fonction de votre type d’application.

- Les utilisateurs finaux doivent pouvoir se connecter à l’application et une session doit être créée.

- Un jeton d’ID doit être émis par Auth0 et doit être accessible dans le système dorsal de l’application pour un traitement ultérieur.

-

Étendez le processus de connexion pour sauvegarder le

sidet, éventuellement, les sous-demandes après la validation du jeton d’ID.- Ces demandes doivent être sauvegardées en fonction de la session d’application en cours.

- Les fonctions de gestion de session doivent être en mesure de récupérer une session spécifique à l’aide de la valeur

sid.

-

Configurez le point de terminaison de déconnexion du canal d’appui :

- Le point de terminaison doit traiter uniquement les requêtes

HTTP POST. - Extrayez le paramètre

logout_tokenet validez-le en tant que JWT standard conformément à la spécification. - Vérifiez que le jeton contient une demande d’événement avec une valeur d’objet JSON et un membre nommé

http://schemas.openid.net/event/backchannel-logout. - Vérifiez que le jeton contient les demandes

sidet/ousub. - Vérifiez que le jeton ne contient PAS la demande

nonce. Cela est nécessaire pour éviter les abus en distinguant le jeton de déconnexion du jeton d’ID. - Une fois le jeton validé, récupérez la session correspondant à la valeur

sidet/ousubreçue et mettez-y fin. Le processus exact de clôture de la session de l’application dépend des détails de la mise en œuvre. Par exemple, cet événement peut devoir être communiqué au programme frontal.

- Le point de terminaison doit traiter uniquement les requêtes

Exemple de demande de déconnexion par canal d’appui OIDC

Charge utile codée de jeton :Le délai d’expiration d’un jeton est de 2 minutes (120 sec).

Réponses attendues

- HTTP 200 : ce protocole confirme la déconnexion de l’utilisateur de l’application spécifique.

- HTTP 400 : indique une demande incorrecte. La demande n’est pas comprise ou la validation du jeton a échoué. Auth0 enregistre le problème dans les journaux du locataire mais ne tente pas d’autres demandes pour cette session.

Résoudre les problèmes

L’application n’a pas reçu les événements de déconnexion

Votre application n’a pas reçu de demande de déconnexion après un événement de déconnexion.- Assurez-vous que votre application dispose d’une URL de déconnexion par canal d’appui enregistrée dans Auth0 Dashboard.

- Assurez-vous que l’URL de déconnexion par canal d’appui est accessible depuis le locataire Auth0.

-

Assurez-vous qu’une session valide est établie. L’utilisateur final doit se connecter à votre application spécifique via Auth0.

Les applications reçoivent des événements de déconnexion seulement si les utilisateurs finaux se connectent à cette application spécifique avec Auth0. Si l’utilisateur final se connecte à d’autres applications, les événements de déconnexion ne sont pas déclenchés.

- Vérifiez la présence de messages concernant l’échec de la transmission des messages de déconnexion dans les journaux du locataire Auth0.

- Assurez-vous que la déconnexion est déclenchée par le point de terminaison standard de déconnexion. D’autres événements ne déclenchent pas d’événements de déconnexion.

- Si possible, vérifiez si des demandes ont été bloquées sur le serveur Web et/ou dans les journaux du pare-feu de l’application.

- Confirmez que vous utilisez un certificat valide (non auto-signé) dans le point de terminaison de déconnexion du canal d’appui.

Je ne trouve pas les journaux de locataire pour la déconnexion du canal d’appui OIDC.

Cette fonctionnalité est progressivement mise à disposition de tous les locataires depuis le 3 octobre 2023. Vous pouvez toujours recevoir des codes d’événements de journalisation de locatairesslo pour oidc_backchannel_logout_succeeded ou fslo pour oidc_backchannel_logout_failed.

L’application client ne peut pas vérifier le jeton de déconnexion reçu

Si la transaction échoue toujours avec une erreur 400 :- Vérifiez si le jeton est un JWT standard codé en base64. Certains serveurs web peuvent tronquer les paramètres longs. Pour en savoir plus, consultez Algorithmes de signature.

- Si possible, capturez un jeton et vérifiez qu’il s’agit d’un JWT. Utilisez une source vérifiée, comme JWT.IO.

-

Assurez-vous que la fonction de vérification récupère la clé de connexion du locataire dynamiquement via les JSON Web Key Sets (ensembles de clés JSON Web) (JWKS).

Nous ne recommandons pas les clés statiques codées en dur. Si votre configuration nécessite une clé statique codée en dur, assurez-vous que la configuration contient la clé publique la plus récente du locataire Auth0.