Pour les applications

Lorsque vous enregistrez une application dans Auth0, le point de terminaison WS-Fed suivant lui est automatiquement attribué :https://{yourDomain}/wsfed/{yourClientId}

Vous trouverez toutes les options disponibles pour configurer WS-Fed dans la zone Paramètres avancés de votre application.

Vous devrez configurer Partie dépendante, en utilisant le point de terminaison de métadonnées suivant :

https://{yourDomain}/wsfed/FederationMetadata/2007-06/FederationMetadata.xml

Vous pouvez également utiliser l’objet samlConfiguration, disponible dans Règles, pour configurer les demandes envoyées via le jeton, ainsi que d’autres paramètres WS-Fed et -P de niveau inférieur.

Lorsque vous redirigez vos utilisateurs vers votre point de terminaison WS-Fed, vous pouvez utiliser les paramètres suivants (facultatifs) :

| Paramètre | Description |

|---|---|

wa=wsignin1.0 | Si Auth0 doit émettre un jeton pour la partie de confiance (par défaut) |

wa=wsignout1.0 | Si Auth0 doit effacer la session utilisateur/déconnecter l’utilisateur |

wreply={callback_URL} | Où la réponse doit être envoyée |

wctx={state} | L’état de votre application |

whr={connection_name} | Connexion à utiliser (permet aux utilisateurs d’ignorer la page de connexion Auth0) |

wfresh=0 | Si l’utilisateur doit se réauthentifier, même s’il existe une session en place (0 nécessite une réauthentification) |

https://{yourDomain}/wsfed/{yourClientId}?whr=google-oauth2

Fournisseurs d’identités

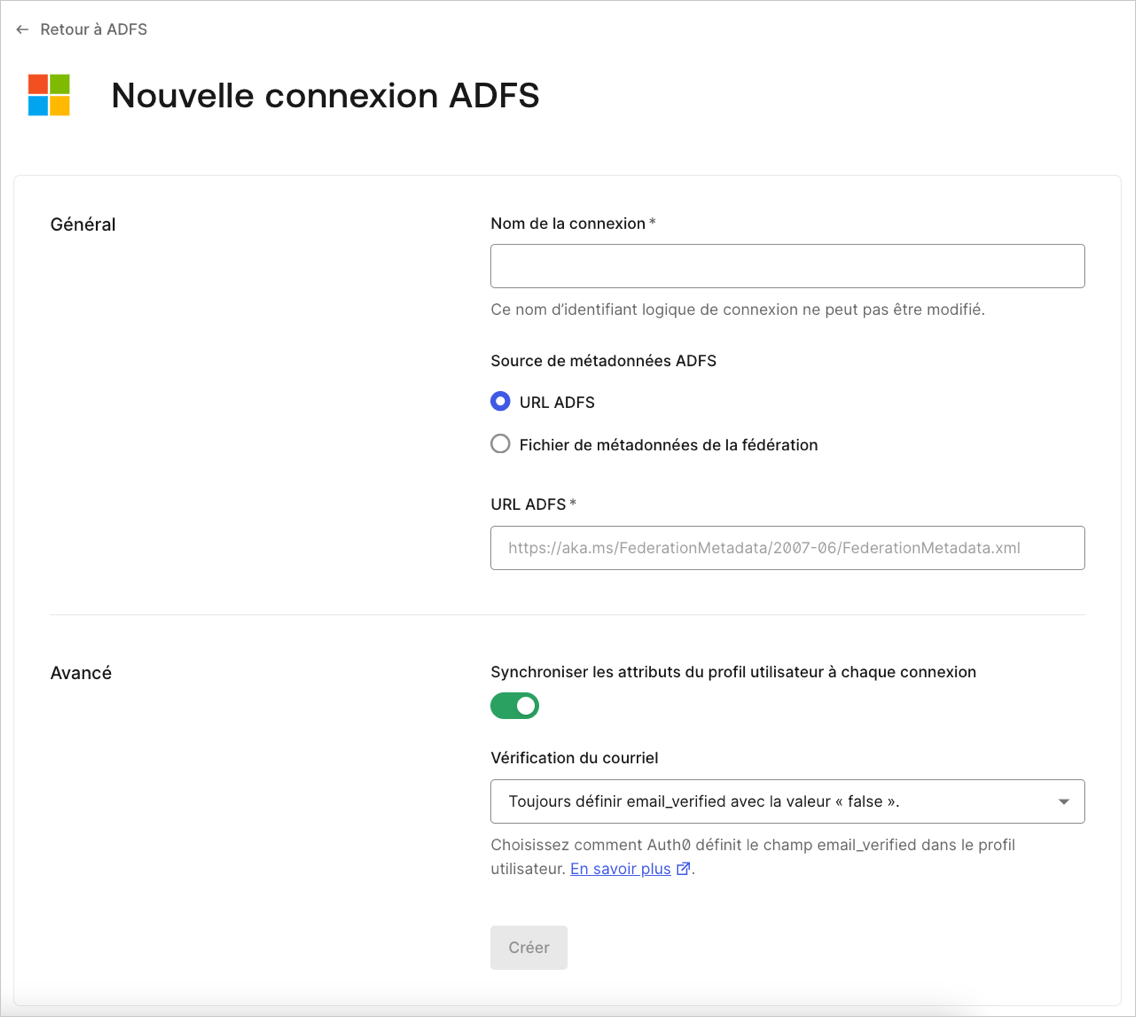

Si vous utilisez Auth0 avec un fournisseur d’identité qui utilise le protocole WS-Federation (comme Active Directory Federation Services, Azure AppFabric Access Control Service et IdentityServer), la façon la plus simple de configurer votre intégration est de créer et d’utiliser le type de connexion ADFS dans le Dashboard. Vous pouvez procéder de deux manières :- Importer le fichier de métadonnées de fédération

- Activer le point de terminaison des métadonnées de fédération pour vérifier les modifications

Importer un fichier de métadonnées de fédération

Lors de la mise en place d’une connexion basée sur ADFS, vous pouvez importer les paramètres requis en fournissant à Auth0 le point de terminaison des métadonnées de fédération ou en important/téléversant votre fichier de métadonnées de fédération.

Activer le point de terminaison des métadonnées de fédération

Le fichier de métadonnées de fédération contient des informations sur les certificats du fournisseur d’identité. Si vous fournissez le point de terminaison Federation Metadata (généralement se terminant par/FederationMetadata/2007-06/FederationMetadata.xml), Auth0 peut rechercher quotidiennement les modifications dans la configuration, tels que les ajouts de nouveaux certificats inclus dans la préparation d’une reconduction. Pour cette raison, activer le point de terminaison des métadonnées de fédération est préférable à fournir un fichier de métadonnées autonome. Si vous fournissez un fichier de métadonnées autonome, nous vous informerons par courrier électronique lorsque les certificats seront proches de leur date d’expiration.

Si les métadonnées de fédération contiennent à la fois les certificats primaires et secondaires, vous pouvez utiliser les deux dans Auth0.

Pour transférer des certificats à l’aide du point de terminaison des métadonnées de fédération, procédez comme suit :

- Générez un nouveau certificat et ajoutez-le comme certificat secondaire pour votre environnement ADFS. Cela devrait être effectué au moins deux jours avant l’expiration de votre certificat principal actif.

- Autorisez Auth0 à obtenir votre nouveau certificat à partir du point de terminaison des métadonnées de fédération. Auth0 vérifie vos points de terminaison une fois par jour. Veillez donc à laisser suffisamment de temps à Auth0 pour réaliser cette étape. Autrement, vous pouvez également effectuer cette étape manuellement en vous connectant à Auth0 Dashboard, en accédant à la connexion ADFS appropriée et en cliquant sur Enregistrer. Cette action entraîne le téléversement immédiat des certificats par Auth0.

- Définissez le certificat désormais secondaire comme certificat principal avant expiration du certificat principal existant dans votre environnement ADFS.