Déclencheurs

Connexion / Post-connexion

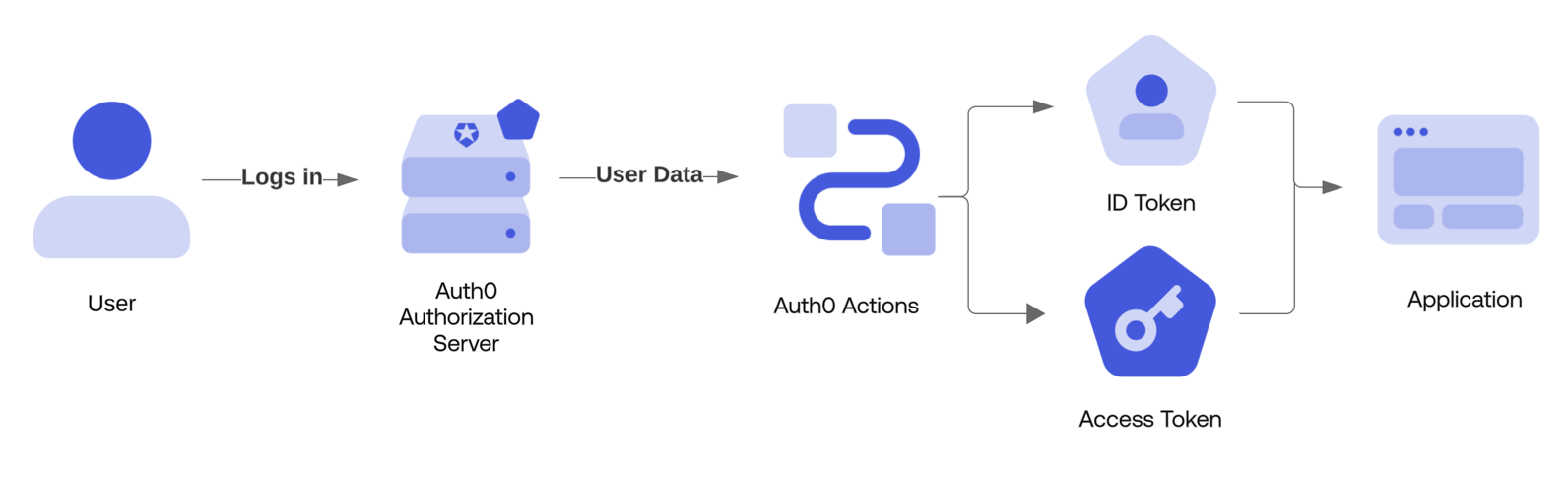

Le déclencheurpost-login est une fonction exécutée après la connexion d’un utilisateur et lorsqu’un jeton d’actualisation est demandé.

Références

- Objet événement : fournit des informations contextuelles sur un seul utilisateur se connectant via Auth0.

- Objet API : fournit des méthodes permettant de modifier le comportement du flux.

Cas d’utilisation courants

Contrôle d’accès

Une Action post-connexion peut être utilisée pour fournir une logique personnalisée utilisée pour refuser l’accès à un utilisateur qui tente d’accéder à une application :Autoriser l’accès uniquement les jours ouvrables pour une application spécifique

si vous avez une application et que vous souhaitez vous assurer qu’elle ne soit accessible qu’en semaine, vous pouvez créer l’Action suivante :Interdire l’accès à toute personne appelant une API

Supposons que vous souhaitiez refuser l’accès à tous les utilisateurs qui appellent une API. Cela signifie que vous devez refuser l’accès en fonction de la valeur de votre API, que vous pouvez trouver dans le champ API de public de votre API dans Dashboard > Applications > API. Pour cela, vous devez créer l’Action suivante :Ajouter des rôles d’utilisateur aux jetons d’ID et d’accès

Pour ajouter des rôles d’utilisateur aux jetons émis par Auth0, utilisez l’objetevent.authorization avec les méthodes api.idToken.setCustomClaim et api.accessToken.setCustomClaim :

- Une demande personnalisée ne peut pas inclure certains termes, et nous vous recommandons fortement d’utiliser une demande d’espace de nommage qui prend la forme d’un URI. Consultez notre documentation sur les demandes personnalisées pour plus d’informations.

- Le renvoyé à l’application demandeuse est construit et signé à la fin du traitement du déclencheur. Le JWT final signé n’est pas accessible dans une action.

Enrichir le profil utilisateur

Auth0 fournit un système complet de stockage des métadonnées dans un Profil utilisateur. Afin de définiruser_metadata ou app_metadata sur le profil d’un utilisateur lors de sa connexion, utilisez les fonctionsapi.user.setUserMetadata ou api.user.setAppMetadata.

Appliquer la politique d’authentification multifacteur (MFA) personnalisée

Une Action post-connexion peut être utilisée pour exiger dynamiquement l’authentification multifacteur () pour un utilisateur en fonction des besoins de votre application.Réduisez les frictions grâce aux clés d’identification

Une Action post-connexion peut être utilisée pour réduire les frictions en ignorant dynamiquement l’authentification multifacteur pour un utilisateur qui s’est authentifié avec une clé d’identification.Rediriger l’utilisateur vers un site externe

De façon similaire à Règles de redirection, une Action post-connexion peut être utilisée pour envoyer l’utilisateur vers un site externe. Une fois terminée, l’utilisateur peut être redirigé vers Auth0 pour continuer son flux de connexion. Dans l’exemple ci-dessous, une Action de redirection est utilisée pour inviter l’utilisateur à fournir sa couleur préférée.Modifier les permissions d’un jeton d’accès

Lorsque vous modifiez les permissions associées à un jeton d’accès, assurez-vous de respecter les meilleures pratiques entourant la spécification d’audience.- Vérifiez toujours l’audience attendue avant d’ajouter des permissions.

- Empêchez l’utilisation d’entrées non fiables lors de l’ajout de permissions.