La limitation des adresses IP suspectes bloque le traffic en provenance de toute adresse IP qui tente rapidement un trop grand nombre de connexions ou d’inscriptions. Cela permet de protéger vos applications contre les attaques à grande vitesse qui ciblent plusieurs comptes.

La limitation des adresses IP suspectes est activée par défaut lorsque vous créez votre locataire Auth0. Lorsqu’Auth0 détecte un nombre élevé de tentatives d’inscriptions ou d’échecs de tentatives de connexion à partir d’une adresse IP, les tentatives suivantes reçoivent le code d’état HTTP 429 Trop de requêtes jusqu’à ce que cette adresse IP ne soit plus limitée.

Vous pouvez configurer la limitation des adresses IP suspectes dans Auth0 Dashboard ou avec Auth0 Management API.

Auth0 vous recommande vivement de ne pas désactiver la Limitation des IP suspectes.

- Rendez-vous à Dashboard > Sécurité > Protection contre les attaques et sélectionnez Limitation des adresses IP suspectes.

- Sélectionnez la case à cocher en haut de la page pour activer ou désactiver la limitation des adresses IP suspectes.

Autoriser un dépassement des limites par les adresses IP de confiance

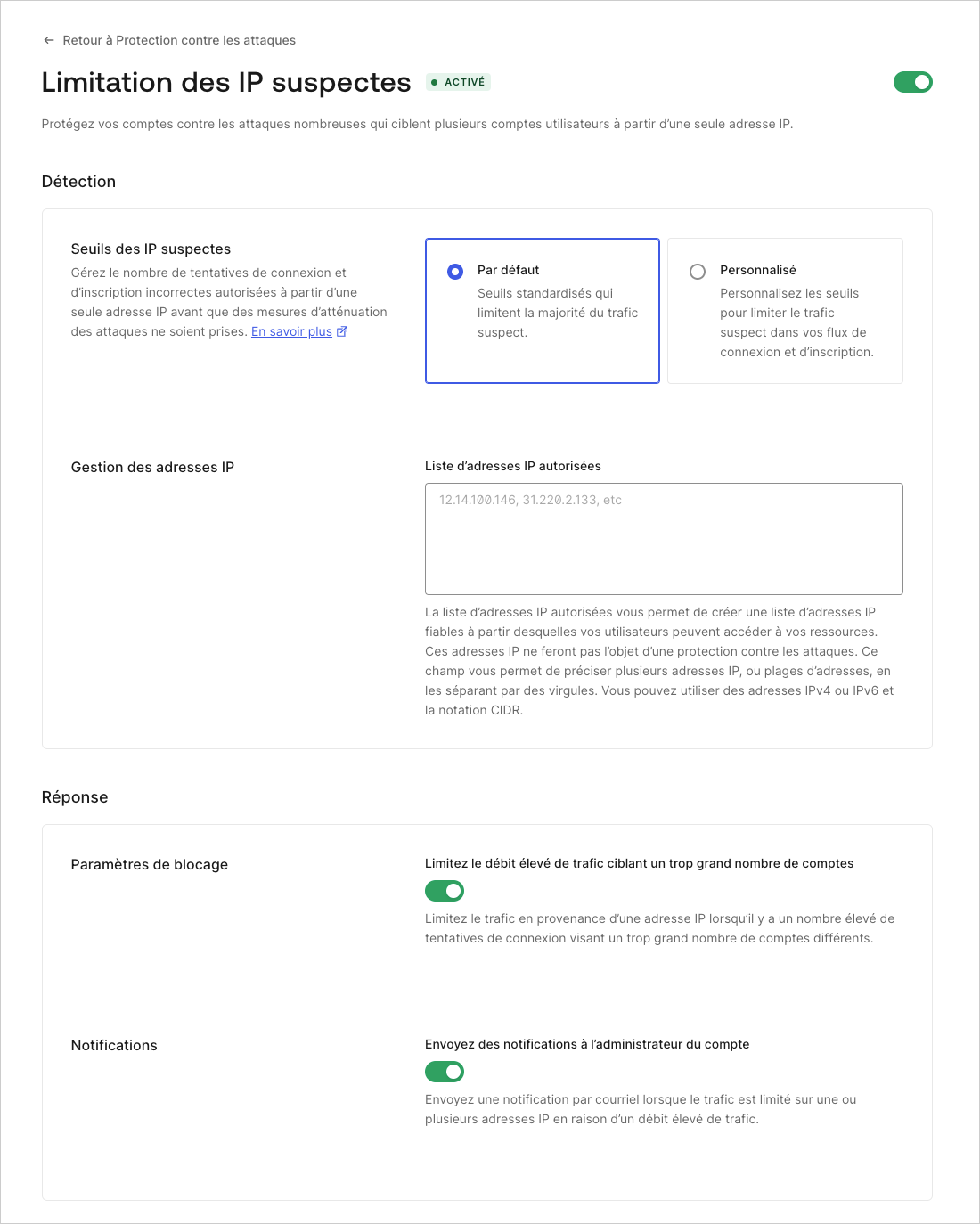

Vous pouvez exempter jusqu’à 100 adresses IP discrètes et/ou plages CIDR (IPv4 ou IPv6) de la limitation des adresses IP suspectes en les ajoutant à la IP AllowList (Liste des adresses IP autorisées) Auth0 ne bloque pas et n’alerte pas les administrateurs des locataires lorsque ces adresses IP dépassent les limitations.

- Rendez-vous à Dashboard > Sécurité > Protection contre les attaques et sélectionnez Limitation des adresses IP suspectes.

- Dans le champ Liste des IP autorisées saisissez les adresses IP et/ou les plages CIDR pour lesquelles vous souhaitez autoriser un nombre illimité de tentatives de connexion et d’inscription. Séparez plusieurs adresses IP et/ou plages CIDR par des virgules.

Par défaut, Auth0 envoie un courriel aux administrateurs des locataires lorsqu’une adresse IP est considérée comme suspecte.

Vous pouvez configurer la manière dont Auth0 réagit aux tentatives de connexion ou d’inscription à grande vitesse.

- Rendez-vous à Dashboard > Sécurité > Protection contre les attaques et sélectionnez Limitation des adresses IP suspectes.

- Naviguez vers la section Réponse.

- Dans la section Paramètres de blocage, activez Limiter le traffic à grande vitesse ciblant un trop grand nombre de comptes pour bloquer le trafic des adresses IP qui dépassent le seuil de connexions ou d’inscriptions.

- Dans la section Notifications, activez Envoyer une notification à l’administrateur du compte pour envoyer automatiquement un courriel aux administrateurs des locataires lorsqu’une adresse IP dépasse le seuil de connexions ou d’inscriptions.

- Sélectionnez Enregistrer.

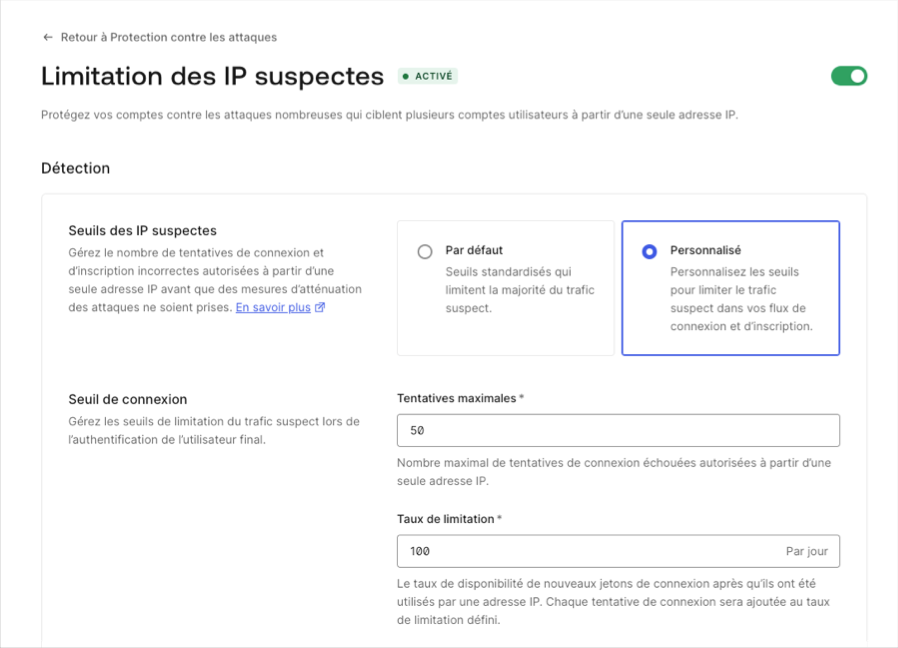

Vous pouvez personnaliser la manière dont Auth0 contrôle les adresses IP suspectes. Vous pouvez changer :

- Le nombre maximal de tentatives de connexion et d’inscriptions infructueuses autorisées à partir d’une adresse IP donnée.

- Le taux auquel les adresses IP restreintes sont autorisées à faire de nouvelles tentatives de connexion et d’inscription.

Pour plus d’informations sur les tentatives maximales et le taux de limitation et leur fonctionnement, consultez Fonctionnement de la limitation des adresses IP suspectes.

-

Rendez-vous à Dashboard > Sécurité > Protection contre les attaques et sélectionnez Limitation des adresses IP suspectes.

-

Localisez la section Détection.

-

Sélectionnez Personnalisés pour Seuils pour les adresses IP suspectes.

-

Configurez les paramètres Seuil de connexions suivants :

- Tentatives maximales : saisissez le nombre de tentatives de connexion infructueuses qu’une seule adresse IP peut effectuer en un jour avant qu’Auth0 ne bloque la tentative suivante.

- Taux de limitation : saisissez le taux d’acceptation de nouveaux jetons de connexion.

-

Configurez les paramètres Seuil d’inscriptions suivants :

- Tentatives maximales : saisissez le nombre de tentatives d’inscriptions infructueuses qu’une seule adresse IP peut effectuer en une minute avant qu’Auth0 ne bloque la tentative suivante.

- Taux de limitation : saisissez le taux d’acceptation des nouveaux jetons d’inscription.

-

Sélectionnez Enregistrer.

Auth0 compte et autorise séparément les tentatives de connexion et d’inscription. Les adresses IP suspendues de toute nouvelle tentative de connexion peuvent encore essayer de s’inscrire. Les adresses IP suspendues de toute nouvelle tentative d’inscription peuvent encore essayer de se connecter.

Tentatives de connexion

Auth0 limite une adresse IP qui tente et échoue à un trop grand nombre de connexions en une journée. Le taux de limitation des connexions détermine le nombre de tentatives de connexion qu’Auth0 accorde à une adresse IP de manière régulière sur 24 heures. Par exemple, un taux de limitation de 100 signifie que Auth0 accorde une nouvelle tentative toutes les 15 minutes environ.

Tentatives d’inscription

Auth0 limite une adresse IP qui tente d’obtenir un trop grand nombre d’inscriptions en une minute. Par exemple, si une adresse IP effectue 50 tentatives d’inscription, Auth0 bloque les tentatives suivantes. Contrairement aux connexions, les tentatives d’inscription n’ont pas besoin d’être des échecs.

Le taux de limitation des inscriptions détermine le nombre de tentatives d’inscription qu’Auth0 accorde à une adresse IP sur une période de 24 heures. Par exemple, un taux de limitation de 72 000 signifie que Auth0 accorde une nouvelle tentative toutes les secondes environ.

Les demandes de connexion et d’inscription qui ne respectent pas la structure ou le formatage appropriés ne sont pas considérés comme des tentatives valables et ne sont donc pas prises en compte dans le calcul du seuil configuré.

Pour plus d’informations sur les demandes de connexion et d’inscription, consultez Authentication API Auth0.

Cas particuliers

Étant donné que la limitation des IP suspectes dépend de l’adresse IP de l’utilisateur, les cas d’utilisation suivants nécessitent une configuration supplémentaire :

En savoir plus