Prérequis

Enregistrez votre application avec Auth0 :- Sélectionnez Native pour le Type d’application.

- Ajoutez une URL de rappel autorisée. Le format de votre URL de rappel varie en fonction de votre plateforme. Pour plus de détails sur le format de votre plateforme, consultez notre page Guide de démarrage rapide pour application native.

- Assurez-vous que les Types d’autorisation comprennent les flux appropriés.

Étapes

Pour connecter votre application à l’aide du flux de Propriétaire de Ressource, vous devez :- Configurer vos applications dans le portail Microsoft Azure.

- Créer une connexion d’entreprise dans Auth0.

- Activer la connexion d’entreprise pour votre application Auth0.

- Tester la connexion.

Compte Microsoft Azure

Avant de continuer, vous aurez besoin d’un compte Microsoft Azure valide et vous devez disposer de votre propre répertoire Microsoft Azure AD dont vous êtes administrateur global.Si vous n’avez pas de compte Microsoft Azure, vous pouvez vous inscrire gratuitement; puis, si nécessaire, configurez un répertoire Azure AD en suivant le guide Démarrage rapide : Créer un locataire dans Azure Active Directory - Créer un locataire pour votre organisation de Microsoft.Si vous disposez d’un compte Office 365, vous pouvez également utiliser l’instance Azure AD de ce compte au lieu d’en créer une. Pour accéder à l’instance Azure AD de votre compte Office 365 :

- Connectez-vous à Office 365 et accédez au centre d’administration Office 365.

- Ouvrez le menu à tiroir des Admin centers (Centres d’administration) situé dans le menu de gauche, et cliquez sur Azure AD.

Configurer vos applications dans le portail Microsoft Azure

Enregistrer une nouvelle application Web

Pour savoir comment inscrire votre application avec Microsoft Entra ID, veuillez consulter Guide de démarrage rapide : Enregistrer une application avec la plateforme d’identités de Microsoft sur Microsoft Docs :. Lors de la configuration de votre application, assurez-vous d’utiliser les paramètres suivants :- Si vous souhaitez autoriser les utilisateurs provenant d’organisations externes (comme d’autres répertoires Microsoft Entra ID), sélectionnez Comptes dans n’importe quel répertoire d’organisation (tout répertoire Microsoft Entra ID – Multilocataire) lors de la configuration des Types de compte pris en charge.

- Lorsque vous êtes invité à définir un URI de redirection, sélectionnez Web et saisissez votre URL de rappel :

https://{yourDomain}/login/callback.

Trouver votre nom de domaine Auth0 pour les redirections

Si votre nom de domaine Auth0 n’est pas affiché ci-dessus et que vous n’utilisez pas notre fonctionnalité de domaines personnalisés, votre nom de domaine est une concaténation de votre nom de locataire, de votre sous-domaine régional et de

auth0.com, séparés par le symbole point (.).Par exemple, si votre nom de locataire est exampleco-enterprises et que votre locataire est dans la région des États-Unis, votre nom de domaine Auth0 serait exampleco-enterprises.us.auth0.com et votre URI de redirection serait https://exampleco-enterprises.us.auth0.com/login/callback.Cependant, si votre locataire est dans la région des États-Unis et a été créé avant juin 2020, votre nom de domaine Auth0 serait exampleco-enterprises.auth0.com et votre URI de redirection seraithttps://exampleco-enterprises.auth0.com/login/callback.Si vous utilisez des domaines personnalisés, votre URI de redirection serait https://<YOUR CUSTOM DOMAIN>/login/callback.Configurer votre application Web pour exposer une API

Pour savoir comment configurer votre application Web pour qu’elle expose une API avec Microsoft Entra ID, veuillez consulter Guide de démarrage rapide Configurer une application pour exposer les API Web sur Microsoft Docs. Lors de la configuration de votre application, assurez-vous d’utiliser les paramètres suivants :- Lorsque vous êtes invité à définir un Nom de permission, entrez

API.Access.

Enregistrer une nouvelle application native

Pour savoir comment inscrire une application native dans Azure, veuillez consulter Guide de démarrage rapide : Enregistrer une application avec la plateforme d’identités de Microsoft sur Microsoft Docs . Lors de la configuration de votre application, assurez-vous d’utiliser les paramètres suivants :- Si vous souhaitez autoriser les utilisateurs provenant d’organisations externes (comme d’autres répertoires Microsoft Entra ID), sélectionnez Comptes dans n’importe quel répertoire d’organisation (tout répertoire Microsoft Entra ID – Multilocataire) lors de la configuration des Types de compte pris en charge.

- Lorsque vous êtes invité à définir un URI de redirection, sélectionnez

Public client/native (mobile & desktop)et saisissez votre URL de rappel. Le format de votre URL de rappel varie en fonction de votre plateforme. Pour plus de détails sur le format de votre plateforme, veuillez consulter Guide de démarrage rapide pour application native.

Créer un secret client pour votre application native

Pour savoir comment créer un , veuillez consulter Guide de démarrage rapide : Configuration d’une application client pour accéder aux API Web – Ajout d’identifiants à votre application Web dans Microsoft Docs. Générer un Secret client et enregistrer sa valeur. Vous en aurez besoin plus tard dans le tutoriel.Si vous configurez un secret à expiration, assurez-vous d’enregistrer la date d’expiration; vous devrez renouveler la clé avant cette date pour éviter une interruption du service.

Ajouter des autorisations pour votre application native

Pour savoir comment ajouter des autorisations pour votre application Native, veuillez consulter la section Guide de démarrage rapide : Configuration d’une application client pour accéder aux API Web – Ajout de permissions pour accéder aux API Web dans Microsoft Docs. Auth0 nécessite que vous activiez les permissions les moins privilégiées nécessaires (pour l’API Microsoft Graph et pour l’application Web que vous avez configurée pour exposer une API) pour que cette configuration fonctionne correctement. Pour en savoir plus sur les autorisations de l’API Microsoft Graph, veuillez consulter la Référence sur les autorisations Microsoft Graph dans Microsoft Docs. Lors de la configuration des autorisations, assurez-vous d’utiliser les paramètres suivants pour l’API Microsoft Graph :-

Lorsque vous êtes invité à indiquer un type d’autorisation, choisissez Autorisations déléguées.

- Sous Utilisateur, sélectionnez User.Read pour que votre application puisse ouvrir une session pour les utilisateurs et lire le profil de l’utilisateur connecté.

- Sous Répertoire, sélectionnez Directory.Read.All pour que votre application puisse lire les données du répertoire au nom de l’utilisateur connecté.

-

Lorsque vous êtes invité à indiquer un type d’autorisation, choisissez Autorisations déléguées.

- SousºAPI, sélectionnez API.Access pour que votre application puisse accéder à votre API au nom de l’utilisateur.

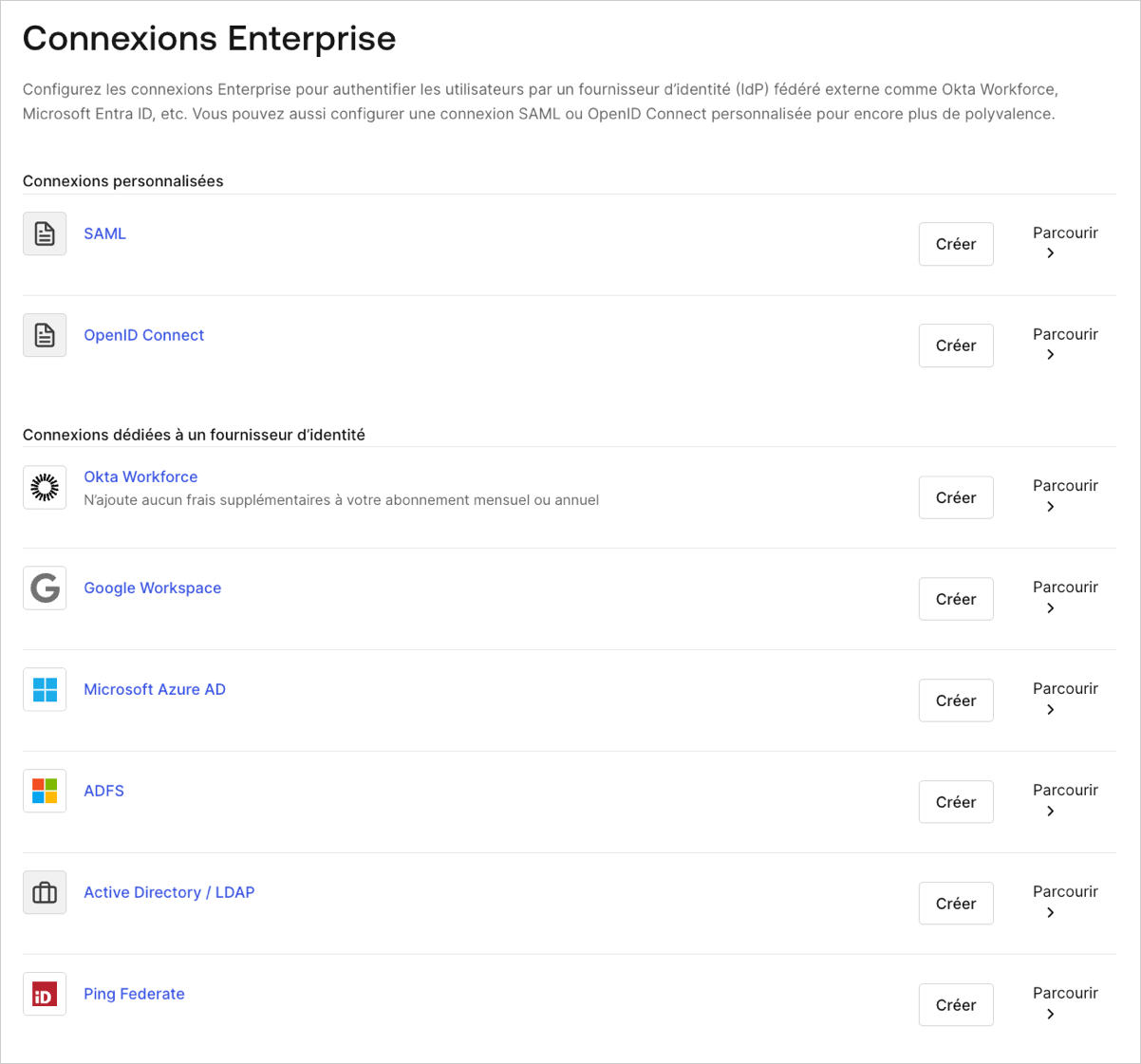

Configurer la connexion dans Auth0

Après avoir créé les deux applications dans Microsoft Entra ID, vous pouvez configurer la connexion Auth0 :-

Rendez-vous à Auth0 Dashboard > Authentification > Entreprise, localisez Microsoft Entra ID, et sélectionnez le bouton Ajouter (+).

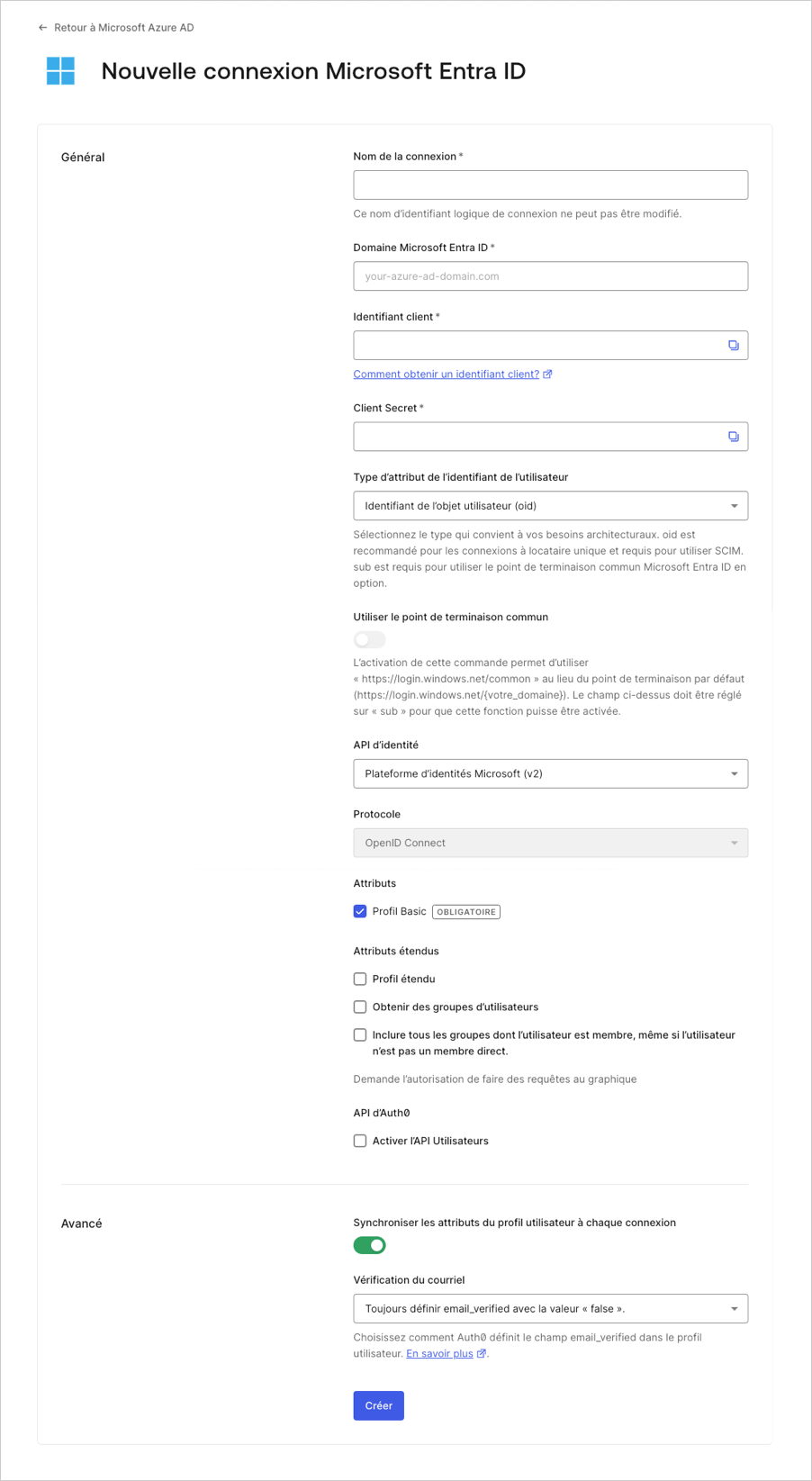

- Saisissez les détails de votre connexion et sélectionnez Créer :

| Champ | Description |

|---|---|

| Connection name (Nom de connexion) | Identifiant logique de votre connexion; il doit être unique pour votre locataire. Une fois défini, ce nom ne peut pas être modifié. |

| Domaine Microsoft Entra AD | Votre nom de domaine Entra AD. Vous pouvez le trouver sur la page de présentation de votre répertoire Entra AD dans le portail Microsoft Entra. |

| ID client | Identifiant unique pour votre application enregistrée Entra AD. Saisissez la valeur enregistrée de ID d’application (client) pour l’application Native que vous avez enregistrée dans Entra AD. |

| Secret client | Chaîne utilisée pour accéder à votre application Entra AD enregistrée. Saisissez la valeur enregistrée de Secret client pour l’application Native que vous avez enregistrée dans Entra AD. |

| Utiliser un point de terminaison commun (facultatif) | Lorsque cette option est activée, votre application accepte dynamiquement les utilisateurs provenant de nouveaux répertoires. Généralement activée si vous avez sélectionné une option multi-locataire pour les Types de comptes pris en charge pour l’application que vous venez d’enregistrer dans Entra AD. Lorsque cette option est activée, Auth0 redirigera les utilisateurs vers le point de terminaison de connexion commun d’Entra et Entra effectue la Découverte de domaine d’accueil en fonction du domaine de l’adresse courriel de l’utilisateur. |

| Identity API | API utilisée par Auth0 pour interagir avec les points de terminaison d’Entra AD. Découvrez les différences de comportement dans Why update to Microsoft identity platform (v2.0) (Pourquoi mettre à jour vers la plateforme d’identité Microsoft (v2.0)) doc. de Microsoft |

| Attributs | Attributs de base pour l’utilisateur connecté auxquels votre application peut accéder. Indique la quantité d’informations que vous souhaitez stocker dans le profil utilisateur Auth0. |

| Attributs étendus (facultatif) | Attributs étendus pour l’utilisateur connecté auxquels votre application peut accéder. |

| API Auth0 (facultatif) | |

| Lorsque cette option est sélectionnée, indique que vous devez pouvoir appeler l’API Users d’Entra AD. | |

| Synchroniser les attributs du profil utilisateur à chaque connexion | Lorsqu’elle est activée, Auth0 synchronise automatiquement les données du profil utilisateur avec chaque connexion utilisateur, garantissant ainsi que les modifications apportées à la source de connexion sont automatiquement mises à jour dans Auth0. |

| Vérification de courriel | Choisissez comment Auth0 définit le champ email_verified dans le profil utilisateur. Pour en savoir plus, consultez Vérification des courriels pour Entra ID et ADFS. |

Permettre une connexion entreprise pour votre application Auth0

Pour utiliser votre nouvelle connexion d’entreprise Microsoft Entra ID, vous devez activer la connexion pour vos applications Auth0.Tester la connexion

Vous êtes maintenant prêt à tester votre connexion.Adhésions de groupe et renseignements sur les profils avancés

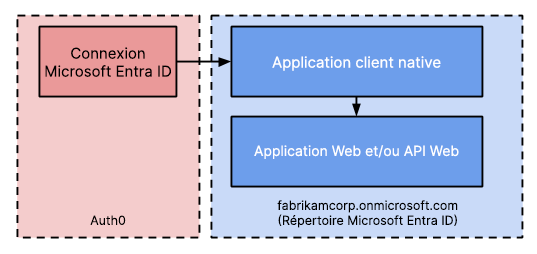

Dans ce flux natif, Auth0 recevra un jeton d’accès de Microsoft Entra ID qui a été émis pour votre application Web Microsoft Entra ID. En conséquence, les fonctionnalités telles que le chargement des adhésions de groupe et les informations de profil avancées ne fonctionneront plus. En effet, le jeton d’accès reçu par Microsoft Entra ID ne peut plus être utilisé pour interroger l’API Microsoft Entra ID Graph pour ces informations supplémentaires. Toutefois, si vous dépendez des adhésions de groupe et des renseignements avancés sur le profil, vous pouvez modifier votre configuration pour répondre à vos besoins :-

Dans Azure, configurez votre application native avec des autorisations supplémentaires pour l’API Microsoft Graph :

-

Lorsque vous êtes invité à indiquer un type d’autorisation, choisissez Autorisations déléguées.

- Sous Répertoire, sélectionnez Directory.AccessAsUser.All pour que votre application puisse accéder au répertoire en tant qu’utilisateur connecté.

-

Lorsque vous êtes invité à indiquer un type d’autorisation, choisissez Autorisations déléguées.

-

Dans Auth0, modifiez votre connexion d’entreprise Microsoft Entra ID :

-

Dans API d’identité, sélectionnez

Azure Active Directory (v1), et pour URI d’ID de l’application, saisissez l’URI de l’API Microsoft Entra ID Graph :

-

Dans API d’identité, sélectionnez