Vue d’ensemble

Principaux concepts

- Suivez ces étapes pour enregistrer votre application auprès d’Azure AD et vous connecter à votre instance Auth0.

- Testez la connexion avant de faire passer votre configuration à l’étape de production.

- Passez en revue les conseils de dépannage.

- d’utiliser votre application depuis votre entreprise, à partir d’un Azure AD contrôlé par vous ou votre organisation;

- d’utiliser votre application depuis les Azure AD d’autres entreprises. (Nous vous recommandons de configurer les annuaires externes comme des connexions différentes.)

Les demandes renvoyées par la connexion d’entreprise Azure AD sont statiques; les demandes personnalisées ou facultatives n’apparaîtront pas dans les profils utilisateurs. Si vous devez inclure des demandes personnalisées ou facultatives dans les profils utilisateurs, utilisez plutôt une connexion SAML ou OIDC.

Étapes

Pour connecter votre application à Azure AD, vous devez :- Enregistrer votre application auprès d’Azure AD,

- Créer une connexion d’entreprise dans Auth0

- Activer la connexion d’entreprise pour votre Application Auth0

- Tester la connexion

Enregistrer votre application auprès d’Azure AD

Pour enregistrer votre application avec Azure AD, consultez le guide Démarrage rapide de Microsoft : Enregistrer une application avec la plateforme d’identités de Microsoft. Lors de l’enregistrement, configurez les paramètres suivants :| Option | Réglages |

|---|---|

| Types de comptes pris en charge | Pour activer la fourniture d’utilisateur basé sur le SCIM à partir de ce répertoire, sélectionnez ** Comptes dans ce répertoire organisationnel uniquement (locataire unique)**. Pour autoriser les utilisateurs d’organisations externes (comme d’autres annuaires Entra ID), choisissez l’option multilocataire appropriée. Les options multilocataires sont les suivantes : Comptes dans n’importe quel répertoire d’organisation (tout répertoire Entra ID - Multilocataire). |

| URI de redirection | Sélectionnez un type d’URI de redirection Web, et entrez votre URL de rappel : https://{yourDomain}/login/callback. |

Trouver votre nom de domaine Auth0 pour les redirections

Si votre nom de domaine Auth0 n’est pas affiché ci-dessus et que vous n’utilisez pas notre fonctionnalité de domaines personnalisés, votre nom de domaine est une concaténation de votre nom de locataire, de votre sous-domaine régional et de

auth0.com, séparés par le symbole point (.).Par exemple, si votre nom de locataire est exampleco-enterprises et que votre locataire est dans la région des États-Unis, votre nom de domaine Auth0 serait exampleco-enterprises.us.auth0.com et votre URI de redirection serait https://exampleco-enterprises.us.auth0.com/login/callback.Cependant, si votre locataire est dans la région des États-Unis et a été créé avant juin 2020, votre nom de domaine Auth0 serait exampleco-enterprises.auth0.com et votre URI de redirection seraithttps://exampleco-enterprises.auth0.com/login/callback.Si vous utilisez des domaines personnalisés, votre URI de redirection serait https://<YOUR CUSTOM DOMAIN>/login/callback.Création d’un secret client

Pour créer un secret client, consultez le Guide de démarrage de Microsoft : Configuration d’une application client pour accéder aux API Web - Ajout d’identifiants à votre application Web. Une fois générée, notez cette valeur.Si vous configurez un secret à expiration, assurez-vous d’enregistrer la date d’expiration; vous devrez renouveler la clé avant cette date pour éviter une interruption du service.

Ajout de permissions

Pour ajouter des permissions, consultez le Guide de démarrage de Microsoft : Configuration d’une application client pour accéder aux API web - Ajout de permissions pour accéder aux API web. Lorsque vous configurez des permissions, réfléchissez à ce qui suit : Si vous souhaitez activer des attributs étendus (tels que Profil étendu ou groupes de sécurité), vous devrez configurer les autorisations suivantes pour l’API Microsoft Graph| Autorisations déléguées | Description |

|---|---|

| Utilisateurs > User.Read | Pour que votre application puisse inscrire des utilisateurs et lire les profils des utilisateurs connectés. |

| Répertoire > Directory.Read.All | Pour que votre application puisse lire les données de répertoire pour le compte de l’utilisateur connecté. |

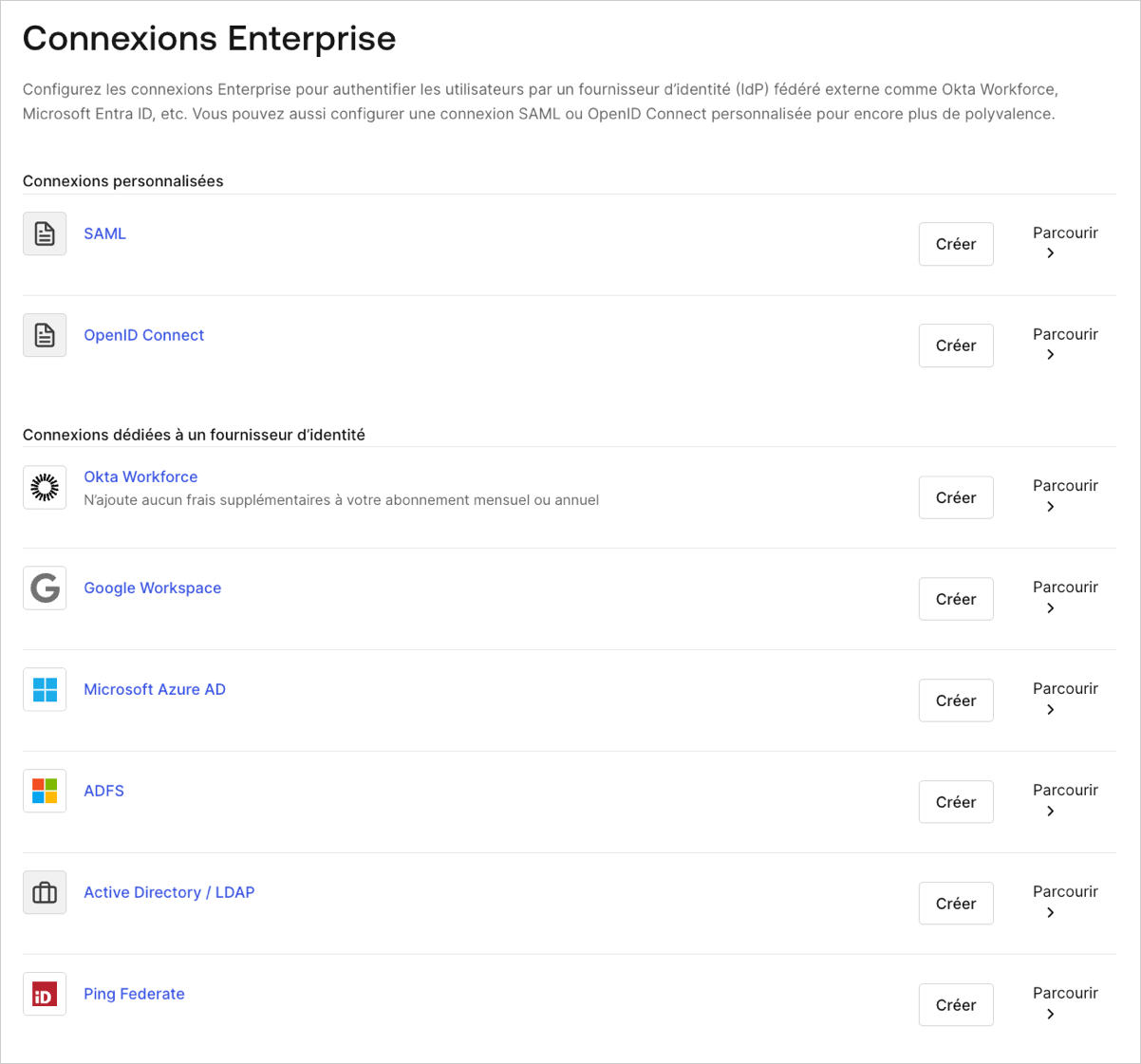

Créer une connexion d’entreprise dans Auth0

Créez et configurez une connexion d’entreprise Azure AD dans Auth0. Assurez-vous que l’ID d’application (client) et que le secret client sont générés lorsque vous configurez votre application dans le portail Microsoft Azure.-

Accédez à Auth0 Dashboard > Authentification > Entreprise, trouvez Microsoft Azure AD et sélectionnez le signe

+.

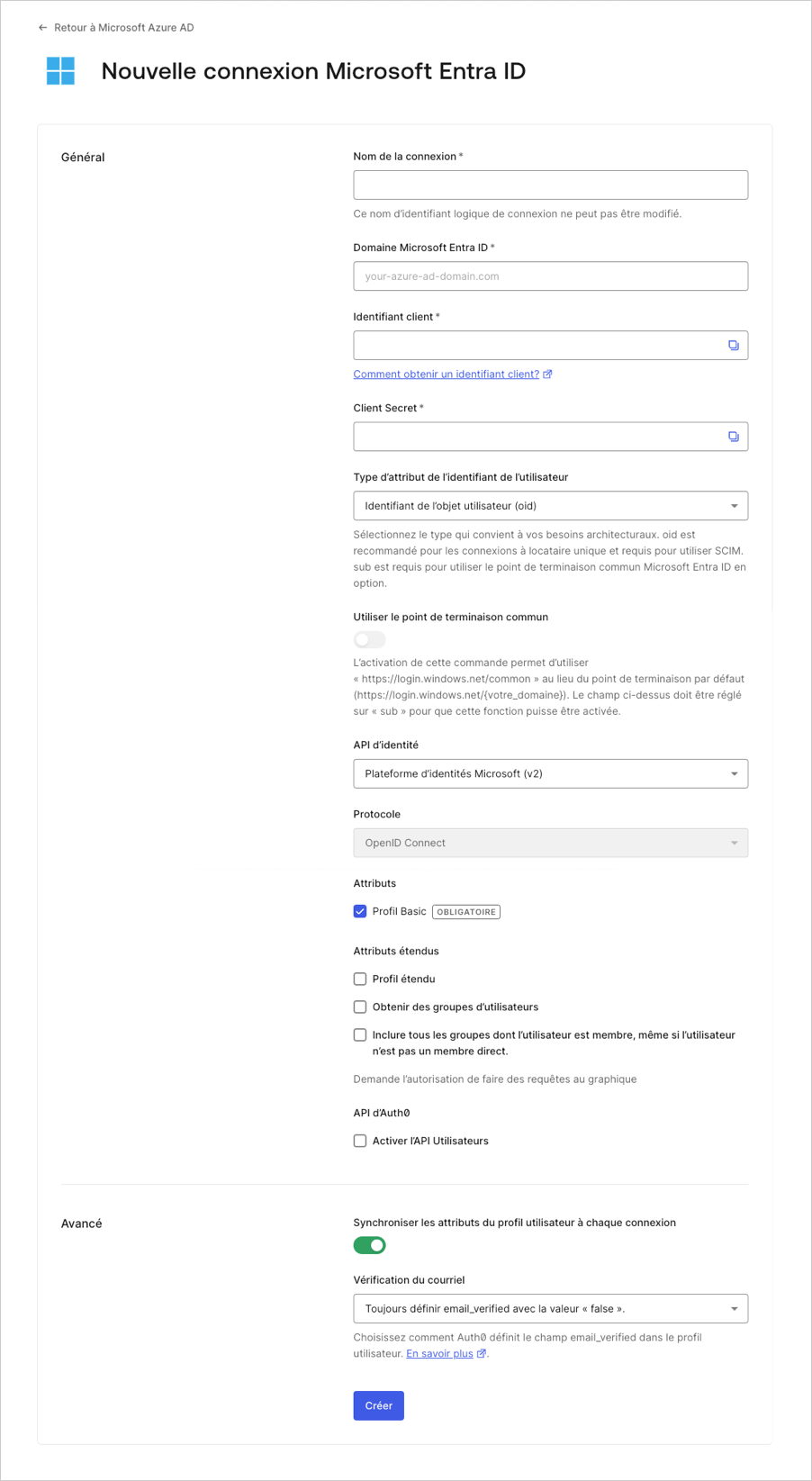

- Saisissez les détails de votre connexion et sélectionnez Créer :

| Champ | Description |

|---|---|

| Connection name (Nom de la connexion) | Identifiant logique de votre connexion; il doit être unique pour votre locataire. Une fois défini, ce nom ne peut pas être modifié. |

| Microsoft Entra ID Domain (Domaine Microsoft Entra ID) | Votre nom de domaine Entra ID. Vous pouvez le trouver sur la page de présentation de votre annuaire Entra ID dans le portail Microsoft Azure. |

| ID client (Identifiant Client) | Identifiant unique de votre application Entra ID enregistrée. Saisissez la valeur enregistrée de Application (client) ID (Identifiant de l’application (client)) pour l’application que vous venez d’enregistrer dans Entra ID. |

| Secret client (Secret client) | Chaîne utilisée pour accéder à votre application Entra ID enregistrée. Saisissez la valeur enregistrée du Secret client pour l’application que vous venez d’enregistrer dans Entra ID. |

| User ID Attribute Type (Type d’attribut d’identifiant utilisateur) | Attribut dans le jeton d’ID qui sera mappé à la propriété user_id dans Auth0. Les options correspondent aux deux types d’identifiant pris en charge décrits dans la documentation de Microsoft : Référence des revendications de jeton d’ID - Plateforme d’identité Microsoft |

| Use common endpoint (Utiliser un point de terminaison commun) | (Facultatif) Lorsque cette option est activée, votre application accepte dynamiquement les utilisateurs des nouveaux répertoires. Généralement activée si vous avez sélectionné une option multilocataire pour les types de comptes pris en charge pour l’application que vous venez d’enregistrer dans Entra ID. Auth0 redirige les utilisateurs vers le point de terminaison de connexion commun d’Entra et Entra effectue la découverte du domaine d’accueil en fonction du domaine de l’adresse courriel de l’utilisateur. |

| Identity API | API utilisée par Auth0 pour interagir avec les points de terminaison Entra ID. Découvrez les différences de comportement dans le document Microsoft Pourquoi mettre à jour vers la plateforme d’identités Microsoft (v2.0). |

| Attributes (Attributs) | Attributs de base pour l’utilisateur connecté auxquels votre application peut accéder. Indique la quantité d’informations que vous souhaitez stocker dans le profil utilisateur Auth0. |

| Extended Attributes (Attributs étendus) (facultatif) | Attributs étendus pour l’utilisateur connecté auxquels votre application peut accéder. |

| API Auth0 (facultatif) | Lorsqu’il est sélectionné, indique que nous avons besoin de la possibilité d’effectuer des appels à l’API Entra ID, ce qui nous permet de rechercher des utilisateurs dans Entra ID Graph même s’ils ne se sont jamais connectés à Auth0. |

| Email Verification (Vérification du courriel) | Choisissez comment Auth0 définit le champ « email_verified » dans le profil utilisateur. Pour en savoir plus, veuillez consulter Vérification des courriels pour Entra ID et ADFS. |

- Dans la vue Provisioning (Approvisionnement), vous pouvez configurer la manière dont les profils utilisateurs sont créés et mis à jour dans Auth0.

| Champ | Description |

|---|---|

| Synchroniser les attributs du profil utilisateur à chaque connexion | Lorsqu’il est activé, Auth0 synchronise automatiquement les données du profil utilisateur avec chaque connexion utilisateur, garantissant ainsi que les modifications apportées à la source de connexion sont automatiquement mises à jour dans Auth0. |

| Synchroniser les profils utilisateur à l’aide du SCIM | Lorsqu’il est activé, Auth0 permet de synchroniser les données du profil utilisateur à l’aide de SCIM. Pour plus d’informations, veuillez consultez Configurer le SCIM entrant). |

- Dans la vue Expérience de connexion, vous pouvez configurer la façon dont les utilisateurs peuvent se connecter à cette connexion.

| Champ | Description |

|---|---|

| Découverte du domaine d’origine | Compare le domaine de l’adresse courriel de l’utilisateur avec les domaines du fournisseur d’identité fourni. Pour plus d’informations, lisez Configurer l’authentification Identifier First |

| Afficher le bouton de connexion | Cette option affiche les choix suivants pour personnaliser le bouton de connexion de votre application. |

| Nom d’affichage du bouton (Facultatif) | Texte utilisé pour personnaliser le bouton de connexion pour la connexion universelle. Lorsque défini, le bouton affiche : Continuer avec {Nom d’affichage du bouton}. |

| Logo du bouton URL (Facultatif) | URL de l’image utilisée pour personnaliser le bouton de connexion pour la connexion universelle. Lorsque défini, le bouton de connexion de la connexion universelle affiche l’image sous la forme d’un carré de 20 px sur 20 px. |

Les champs optionnels ne sont disponibles qu’avec connexion universelle. Les clients utilisant la connexion classique ne verront pas le bouton Ajouter, le nom d’affichage du bouton ou l’URL du logo du bouton.

- Si vous disposez des autorisations administratives Azure AD nécessaires pour donner votre accord à l’application afin que les utilisateurs puissent se connecter, cliquez sur Continuer. Il vous sera demandé de vous connecter à votre compte Azure AD et de donner votre consentement. Autrement, fournissez l’URL fournie à votre administrateur pour lui permettre de donner son consentement.

Activer une connexion entreprise pour votre application Auth0

Pour utiliser votre nouvelle connexion d’entreprise Azure AD, vous devez d’abord activer la connexion pour vos applications Auth0.Tester la connexion

Vous êtes maintenant prêt à tester votre connexion.Dépannage

Voici quelques conseils de dépannage : J’ai enregistré mon application avec Azure AD, mais lorsque je retourne à mes enregistrements d’applications Azure Active Directory, je ne peux pas voir mon application. Il se peut que vous ayez accidentellement enregistré votre application dans le mauvais répertoire Azure AD (ou que vous n’ayez pas créé de répertoire Azure AD avant d’enregistrer votre application). Il vous sera probablement plus facile de réenregistrer votre application dans Azure AD. Assurez-vous que vous êtes dans le bon répertoire lorsque vous enregistrez l’application. Si vous devez créer un répertoire Azure AD, consultez le Guide de démarrage rapide de Microsoft : Créer un nouveau locataire dans Azure Active Directory - Créer un nouveau locataire pour votre organisation. Je reçois le message d’erreur suivant : «L’accès à ce service n’est pas possible car le listage du service n’est pas correctement configuré par l’éditeur ». Pour résoudre ce problème, essayez de modifier les types de comptes pris en charge pour votre application Azure AD enregistrée. Assurez-vous d’avoir choisi une option multilocataire appropriée dans les paramètres d’authentification de l’application Azure AD. Les options multilocataires sont les suivantes : Comptes dans n’importe quel répertoire d’organisation (tout répertoire Azure AD - Multilocataire). Lorsque les utilisateurs essaient de se connecter, nous recevons le message d’erreur suivant : “invalid_request ; échec de l’obtention du jeton d’accès”. La raison la plus probable de cette erreur est un secret client Azure AD incorrect. Pour résoudre ce problème, générez un nouveau secret client pour votre application dans Azure AD, puis mettez à jour le secret client dans la connexion d’entreprise configurée avec Auth0.Renouvellement de la clé de connexion dans Azure AD

Les clés de connexion sont utilisées par le fournisseur d’identités pour signer le jeton d’authentification qu’il émet, et par l’application consommatrice (Auth0 dans ce cas) pour valider l’authenticité du jeton généré. Pour des raisons de sécurité, la clé de connexion d’Azure AD change régulièrement. Si cela se produit, vous n’avez rien à faire. Auth0 utilisera automatiquement la nouvelle clé.Suppression de libellé non vérifié

Si vous utilisez un domaine personnalisé, l’invite de consentement de l’application pour la connexion à Azure AD peut indiquer que votre domaine est « non vérifié ». Pour supprimer le libellé « non vérifié » :- Vérifiez le domaine de l’application Auth0: Ajoutez votre nom de domaine personnalisé à l’aide du portail Azure Active Directory.

- Attribuez le domaine vérifié à l’application Auth0 : Comment faire : Configurez le domaine d’éditeur d’une application.