- ajouter un gestionnaire de route de connexion personnalisé à votre application.

-

Mettez à jour votre connexion SAML vers :

- Accepter les assertions SAML entrantes initiées par le fournisseur d’identité.

- Redirection vers une application par défaut qui envoie une demande d’authentification initiée par le fournisseur de services.

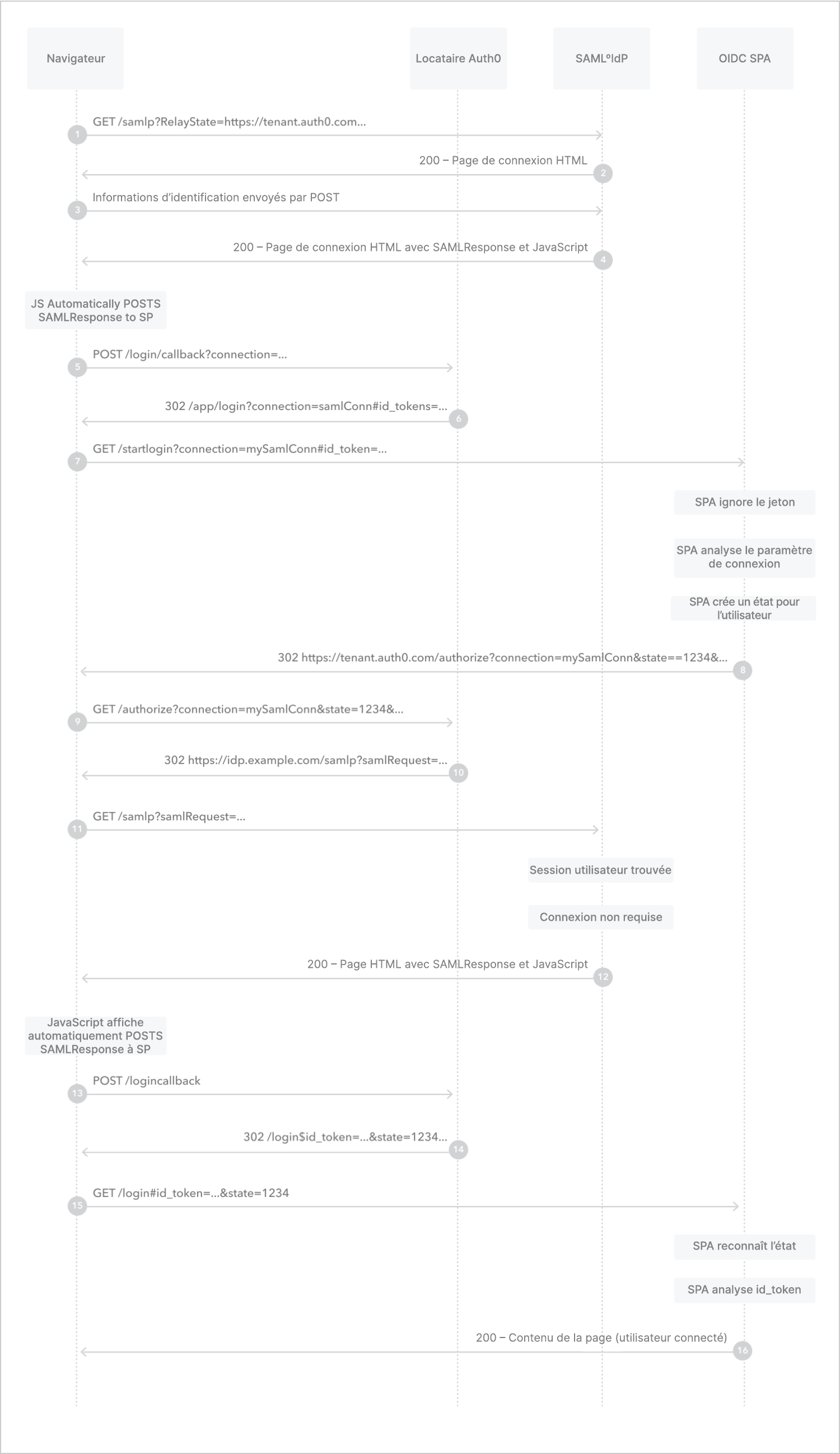

Fonctionnement

- L’utilisateur accède au point de terminaison de connexion du fournisseur d’identité SAML.

- Le fournisseur d’identité SAML renvoie la page de connexion.

- L’utilisateur soumet ses identifiants au fournisseur d’identité SAML.

- Le fournisseur d’identité SAML crée une session pour l’utilisateur, puis renvoie une page HTML avec Form Post (publication du formulaire) et la réponse SAML.

- La page envoie automatiquement la réponse SAML au locataire Auth0 par le biais d’un appel HTTP

POST. - Le locataire Auth0 redirige le navigateur de l’utilisateur vers le gestionnaire de route de connexion personnalisé de l’application OIDC avec le jeton d’ID sous forme de fragment d’URL.

- Le navigateur appelle le gestionnaire de route de connexion personnalisé de l’application OIDC avec le paramètre de

connectionet le jeton d’ID. - L’application OIDC ignore le jeton d’ID, analyse le paramètre de

connection, crée un paramètrestatepour la session, puis redirige le navigateur de l’utilisateur vers le point de terminaison/authorizedu locataire Auth0. - Le navigateur appelle le point de terminaison

/authorizedu locataire Auth0 avec les paramètresconnectionetstatefournis. - Le locataire Auth0 génère une demande de connexion SAML, puis redirige le navigateur de l’utilisateur vers le point de terminaison de connexion du fournisseur d’identité SAML.

- Le navigateur envoie la demande de connexion SAML au point de terminaison de connexion du fournisseur d’identité SAML.

- Le fournisseur d’identité SAML trouve la session de l’utilisateur, puis renvoie une page HTML avec publication de formulaire et la réponse SAML.

- La page envoie automatiquement la réponse SAML au locataire Auth0 par le biais d’un appel HTTP

POST. - Le locataire Auth0 redirige le navigateur de l’utilisateur vers le gestionnaire de route de connexion de l’application.

- Le navigateur appelle le gestionnaire de route de connexion de l’application avec le paramètre

stateet le jeton d’ID fournis. - L’application OIDC vérifie le paramètre

state, analyse le jeton d’ID et crée une session d’application pour l’utilisateur.

Créer le gestionnaire de route de connexion personnalisé

Le gestionnaire de route de connexion personnalisé appelle la méthode de connexion de votre application. Le gestionnaire doit accepter le paramètreconnection et l’inclure dans la demande d’authentification envoyée à votre locataire Auth0.

Nous vous recommandons d’associer le gestionnaire de route de connexion personnalisé à un point de terminaison différent de celui associé à votre gestionnaire de route de connexion standard. Par exemple, si votre gestionnaire de route de connexion standard est associé au point de terminaison /login, vous pouvez associer le gestionnaire de route de connexion personnalisé au point de terminaison /startlogin.

Exemple

Si vous utilisez la trousse SDK pour applications à page unique d’Auth0, vous pouvez ajouter un gestionnaire de route de connexion personnalisé et mettre à jour la méthode de connexion pour prendre en charge le paramètre de connexion comme ceci :Créer la chaîne de requête

La chaîne de requête contient le paramètreredirect_uri. La valeur du paramètre doit être codée en URL et est composée du :

- point de terminaison de l’application associé au gestionnaire de route de connexion personnalisé.

- Le paramètre

connectionavec la valeur de votre nom de connexion SAML.

Exemple

Si le point de terminaison de votre application esthttps://exampleco.com/startlogin et que le nom de votre connexion SAML est my-saml-connection, la chaîne de requête serait redirect_uri=https%3A%2F%2Fexampleco.com%2Fstartlogin%3Fconnection%3Dmy-saml-connection.

Configurer l’application

- Rendez-vous dans Auth0 Dashboard> Applications > Applications.

- Créez une nouvelle Application pour représenter l’application OIDC dans Auth0.

- Mettez à jour les URL de rappel autorisées pour inclure le point de terminaison d’application associé à votre gestionnaire de route de connexion personnalisé.

Configurer la connexion

- Allez à Auth0 Dashboard> Authentification > Entreprise > SAML.

- Créer une nouvelle connexion SAML.

- Passez à l’affichage authentification unique initiée par IdP.

- Sélectionnez Accepter les requêtes.

- Pour Application par défaut, sélectionnez l’application créée précédemment.

- Pour Protocole de réponse, sélectionnez OpenID Connect.

- Pour Chaîne de requête, entrez la chaîne de requête créée précédemment.