Meilleure pratiqueBien que de nombreux flux d’authentification soient pris en charge dans Auth0, les flux utilisant la connexion universelle Auth0 sont considérés à la fois comme meilleures pratiques de l’industrie et d’Auth0 parce qu’ils fournissent des fonctionnalités d’authentification et de sécurité. En particulier, la connexion universelle dispose de la SSO (Connexion unique) prête à l’emploi et contribue à repousser les cyber-attaques de type hameçonnage et bucket brigade, c’est pourquoi elle devrait être privilégiée lorsque l’utilisateur fournit un mot de passe. Qui plus est, la nouvelle expérience de connexion universelle est le seul mécanisme pris en charge lors de l’utilisation de la fonctionnalité Auth0 Organizations.

Auth0 ne prend en charge qu’un seul contexte d’utilisateur authentifié par locataire Auth0; les locataires ne peuvent pas passer sélectivement d’un contexte d’utilisateur authentifié à un autre. Le changement de contexte utilisateur a un impact sur toute session SSO active, et cela s’étend à la fonction Organizations d’Auth0. Si les contextes par organisation sont absolument nécessaires, plusieurs locataires Auth0 devront être déployés en production. Étant donné que l’utilisation de plusieurs locataires a des conséquences qui affectent l’authentification unique (SSO), la gestion des profils utilisateurs, etc., vous devriez bien réfléchir avant de suivre cette voie.

Connexion à la base de données

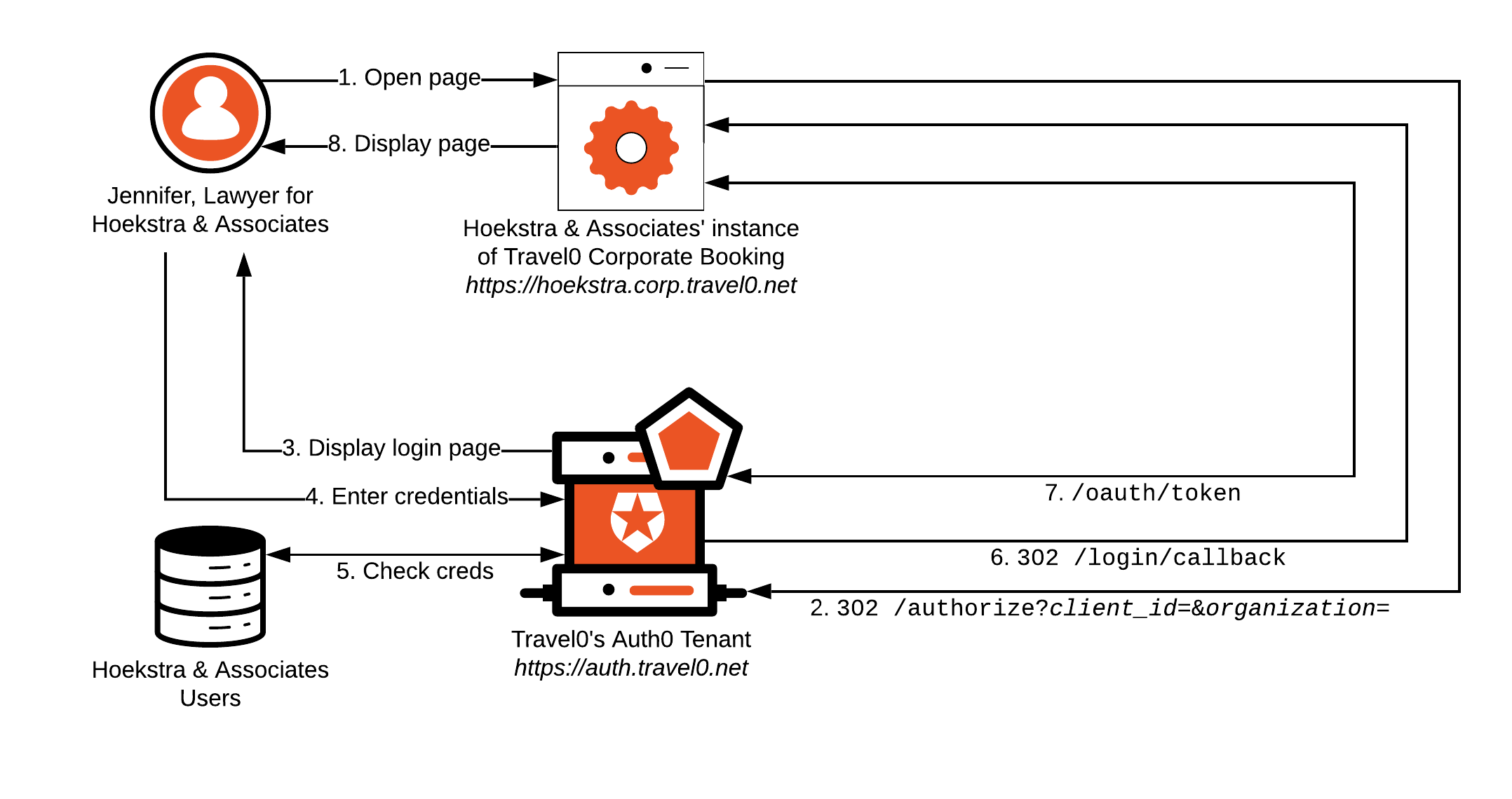

Prenons l’exemple de Hoekstra & Associates, et voyons comment cette implémentation d’authentification pourrait se dérouler avec un utilisateur authentifié au moyen d’une connexion de base de données d’Auth0; ici aussi, la plus grande partie du flux de travail décrit sera généralement gérée avec la trousse SDK Auth0 pertinente ou la bibliothèque associée à votre infrastructure technologique :

-

Jennifer de Hoekstra & Associates ouvre un navigateur et se rend sur l’instance Hoekstra & Associates de Travel0 Corporate Booking.

- Si elle dispose déjà d’un témoin de session avec l’instance Hoekstra & Associates de Travel0 Corporate Booking, elle sera généralement connectée au système et nous nous arrêterons à cette étape. Pour en savoir plus, consultez Authentification unique.

-

L’instance Hoekstra & Associates de Travel0 Corporate Booking redirige le locataire Travel0 Auth0 à l’aide du Flux de code d’autorisation (avec ou sans PKCE) en appelant le point de terminaison

/authorizeet en transmettant les paramètres, généralement à l’aide d’une trousse SDK Auth0 ou une bibliothèque tierce :-

Redirect_uri:https://hoekstra.corp.travel0.net/login/callback -

response_type:code -

state: state unique généré dans cette séance -

scope:openid profile… - toutes les permissions OIDC supplémentaires nécessaires, en fonction des informations requises sur l’utilisateur.

-

client_id: ID client associé à l’application créée dans le locataire Travel0 Auth0 pour l’instance de Travel0 Corporate Booking de Hoekstra & Associates. -

organization: organization Auth0 à utiliser. Lorsque l’organization est connue à l’avance, une requête à/authorizepeut inclure ce paramètre, qui est spécifié sous la formeorganization=organization_id, où l’ID de l’organization est l’identifiant associé à la définition de l’organization Auth0 correspondante dans votre locataire Auth0. Vous pouvez également omettre le paramètreorganizationdans l’appel à/authorizeet configurer votre locataire Auth0 pour inviter l’utilisateur à sélectionner l’organization appropriée au moment de l’authentification de premier facteur. Pour plus d’informations, consultez Définir le comportement des organizations.

-

-

Le locataire Travel0 Auth0 redirige vers

/loginpour récupérer les identifiants de l’utilisateur. Si Jennifer dispose déjà d’une session de base de données avec Hoekstra & Associates, les étapes 3 et 4 seront omises. Pour en savoir plus, consultez Authentification unique (SSO).- Une page de connexion universelle s’affiche, que vous pouvez configurer pour inclure des éléments d’image de marque propres à l’organisation, comme décrit dans la section Image de marque.

-

L’utilisateur saisit ses identifiants et clique sur

Login (Se connecter). -

Le locataire Travel0 Auth0 vérifie les identifiants de l’utilisateur; s’ils sont valides, le pipeline Règles s’exécute. Les Règles peuvent être utilisées pour gérer le contrôle d’accès, comme décrit dans la section Autorisation. Si les identifiants de l’utilisateur ne sont pas valides, l’utilisateur sera invité à les saisir à nouveau.

L’affectation automatique des membres sera effectuée si cette option a été spécifiée. Pour en savoir plus, consultez Octroi d’une adhésion en temps voulu à une connexion d’organisation. Pour manually-assigned Membership (adhésion affectée manuellement) la validation échouera si l’utilisateur n’est pas déjà affecté en tant que membre de l’organisation.

-

Une fois l’authentification de premier facteur et l’exécution des règles réussies, l’utilisateur est redirigé vers le

redirect_uri(https://hoekstra.corp.travel0.net/login/callback) avec lestatepassé à l’étape 2, ainsi qu’uncode. -

L’instance de Travel0 Corporate Booking de Hoekstra & Associates valide le

state, puis appelle le locataire Travel0 Auth0 àhttps://auth.travel0.net/oauth/token, en passant lecodeet sonID clientet sonsecret clienten échange du jeton d’ID. Le jeton d’ID est ensuite utilisé pour générer une session pourhttps://hoekstra.corp.travel0.net. - L’instance de Travel0 Corporate Booking de Hoekstra & Associates affiche la page appropriée à l’utilisateur.

Connexion d’entreprise

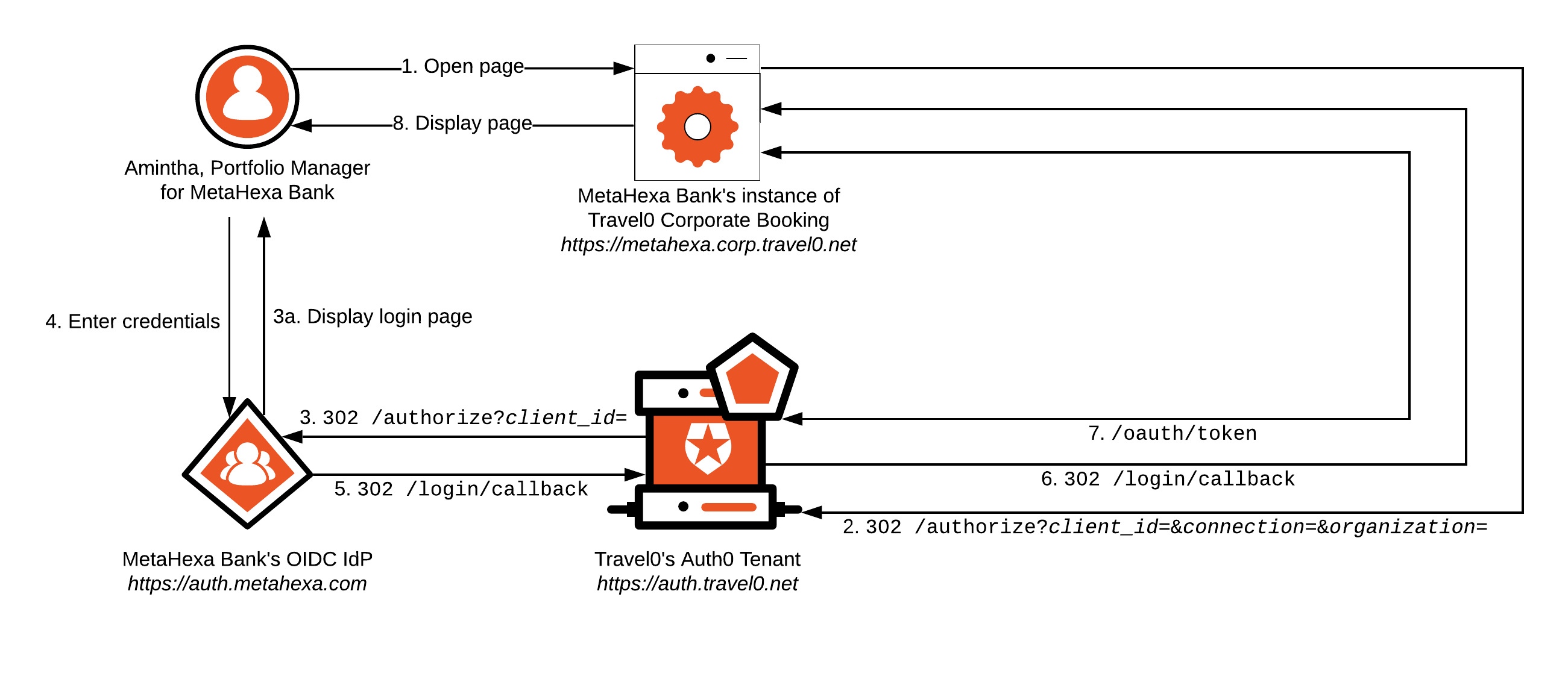

L’authentification par le biais d’une connexion d’entreprise suit un processus très similaire. Prenons l’exemple de MetaHexa Bank, et voyons comment cette implémentation d’authentification pourrait se dérouler avec un utilisateur authentifié au moyen d’une connexion d’entreprise à MetaHexa Bank; encore une fois, la plupart du flux de travail décrit sera généralement géré à l’aide de la trousse SDK Auth0 pertinente ou de la bibliothèque associée à votre infrastructure technologique.

-

Marie de MetaHexa Bank ouvre son navigateur et se rend sur l’instance MetaHexa Bank de Travel0 Corporate Booking.

- Si elle dispose déjà d’un témoin de session avec l’instance MetaHexa Bank de Travel0 Corporate Booking, elle sera généralement connectée directement au système et nous nous arrêterons à cette étape. Pour en savoir plus, consultez Authentification unique (SSO).

-

L’instance MetaHexa Bank de Travel0 Corporate Booking redirige le locataire Travel0 Auth0 à l’aide du Flux de code d’autorisation (avec ou sans PKCE) en appelant le point de terminaison

/authorizeet en transmettant les paramètres, généralement à l’aide d’une trousse SDK Auth0 ou d’une bibliothèque tierce :-

Redirect_uri:https://metahexa.corp.travel0.net/login/callback -

response_type:code -

state: state unique généré dans cette séance -

scope:openid profile… - toutes les permissions OIDC supplémentaires nécessaires, en fonction des informations requises sur l’utilisateur.

-

client_id: ID client associé à l’application créée dans le locataire Travel0 Auth0 pour l’instance de MetaHexa Bank de Travel0 Corporate Booking. -

organization: organization Auth0 à utiliser. Lorsque l’organization est connue à l’avance, une requête à/authorizepeut inclure ce paramètre, qui est spécifié sous la formeorganization=organization_id, où l’ID de l’organization est l’identifiant associé à la définition de l’organization Auth0 correspondante dans votre locataire Auth0. Vous pouvez également omettre le paramètreorganizationdans l’appel à/authorizeet configurer votre locataire Auth0 pour inviter l’utilisateur à sélectionner l’organization appropriée au moment de l’authentification de premier facteur. Pour plus d’informations, consultez Définir le comportement des organizations. -

connection: nom de la connexion d’entreprise Auth0 configurée pour MetaHexa Bank.Meilleure pratiqueFournissez toujours le paramètreconnection. S’il n’est pas fourni, l’utilisateur est invité à sélectionner la connexion d’entreprise associée au fournisseur d’identités en amont (IdP), ce qui constitue une étape supplémentaire du point de vue de l’expérience utilisateur.

-

-

Le locataire Travel Auth0 redirige le fournisseur d’identité de MetaHexa pour authentifier les identifiants de premier facteur.

- La page de connexion s’affiche alors, et l’utilisateur saisit ses identifiants. Si Marie dispose déjà d’une session avec le fournisseur d’identité de MetaHexa, les étapes 3 et 4 seront omises. Pour en savoir plus, consultez Authentification unique (SSO).

-

L’utilisateur saisit ses identifiants et clique sur

Login (Se connecter). - Le pipeline Règles s’exécute dès que l’authentification par le premier facteur est réussie. Les Règles peuvent être utilisées pour gérer le contrôle d’accès, comme décrit dans la section Autorisation. Si les identifiants de l’utilisateur ne sont pas valides, l’utilisateur sera invité à les saisir à nouveau.

L’affectation automatique des membres sera effectuée si cette option a été spécifiée. Pour en savoir plus, consultez Octroi d’une adhésion en temps voulu à une connexion d’organisation. Pour manually-assigned Membership (adhésion affectée manuellement) la validation échouera si l’utilisateur n’est pas déjà affecté en tant que membre de l’organisation.

metahexa.corp.travel0.net) remplacera Hoekstra & Associates.