Connexion de base de données

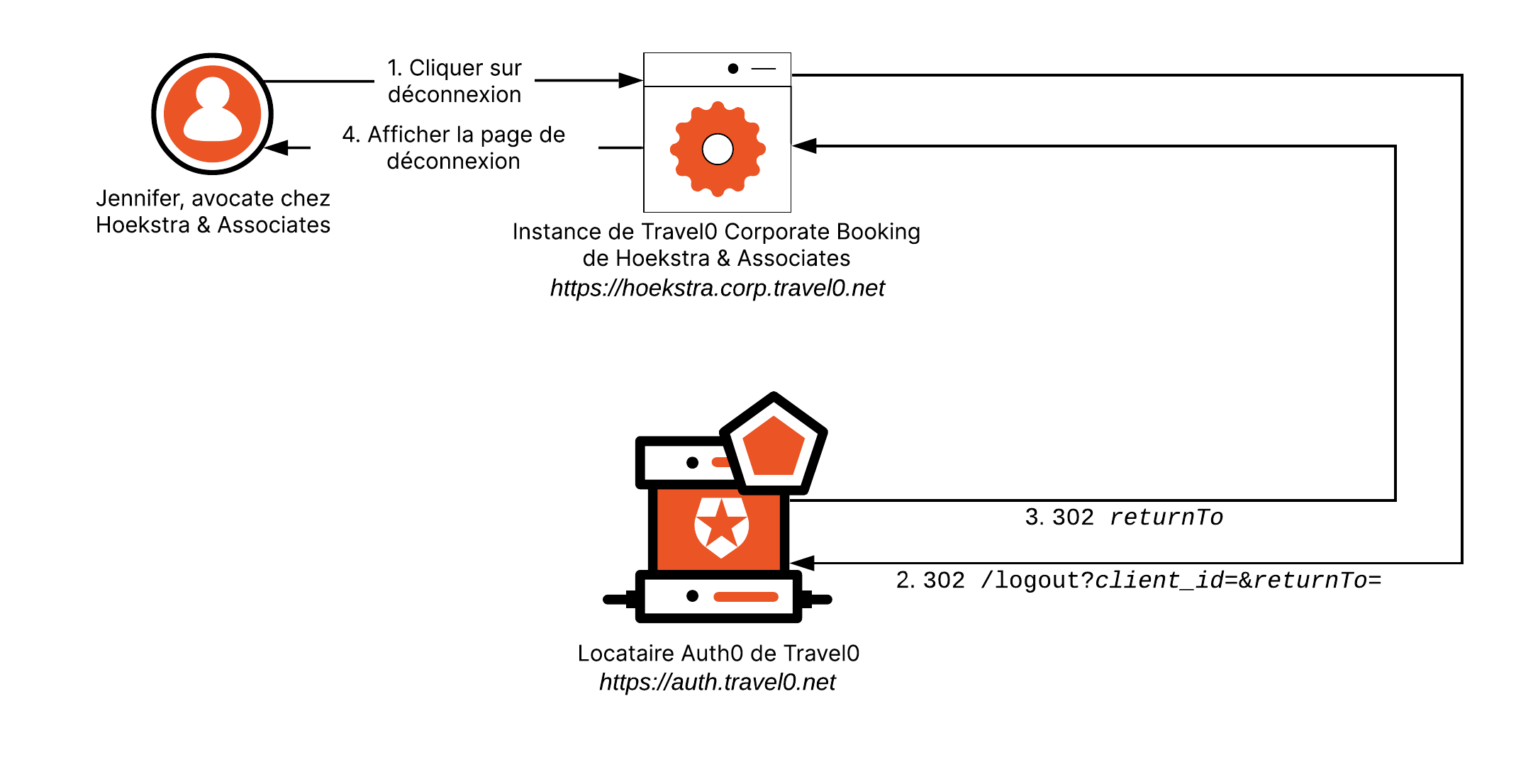

En utilisant notre exemple Hoekstra & Associates, le diagramme suivant illustre le flux typiquement rencontré lorsqu’on a affaire à un utilisateur authentifié au moyen d’une connexion Auth0 à la base de données. Nous allons parcourir ce flux pour voir ce qui se passe; notez que la plupart du flux de production décrit sera généralement traité en utilisant la trousse SDK Auth0 pertinente ou la bibliothèque associée à votre pile technologique :

-

Jennifer clique sur

logout. -

L’instance de Travel0 Corporate Booking de Hoekstra & Associates redirige le navigateur vers le locataire Travel0 Auth0 à https://auth.travel0.net avec les paramètres suivants :

-

returnTo:https://hoekstra.corp.travel0.net/logoutComplete -

client_id: L’ID client associé à l’application créée dans le locataire Travel0 Auth0 pour l’instance Hoekstra & Associates de Travel0 Corporate Booking.Meilleure pratiqueDéfinissez les applications indépendamment dans Auth0 pour faciliter la configuration de l’URLreturnTo, où leclient_idcorrespondant sert à fournir la validation correcte de l’URL fournie. Pour en savoir plus, consultez Provisionnement.

-

-

Le locataire Travel0 Auth0 met fin à la session Auth0 établie au nom de l’utilisateur, supprime toute information SSO et redirige le navigateur vers l’URL

returnToindiquée. -

L’instance Hoekstra & Associates de Travel0 Corporate Booking affiche une page pour informer Jennifer qu’elle s’est déconnectée avec succès, probablement avec un bouton pour se reconnecter si elle le souhaite.

- À ce stade, l’instance de Travel0 Corporate Booking voudra également nettoyer la session d’application associée à l’utilisateur.

Si vous ne souhaitez pas supprimer la session SSO de l’utilisateur avec Auth0, alors l’application peut simplement arrêter la session de l’application sans rediriger vers le point de terminaison

/logout sur le locataire Auth0. Bien que l’utilisateur soit déconnecté de l’application, il aura toujours une session SSO avec Auth0. Dans ce cas, vous devez informer l’utilisateur que sa connexion au locataire Auth0 est maintenue et que, s’il clique à nouveau sur le bouton login, il pourra ne pas être invité à saisir des identifiants de premier facteur.connexion d’entreprise

Pour ce scénario, la mise en œuvre de la déconnexion peut être un peu plus complexe que lors de l’utilisation d’une connexion à une base de données. Vous avez toujours la possibilité de vous déconnecter uniquement de l’application ou de faire en sorte que la déconnexion de l’application entraîne également la déconnexion du locataire Auth0. Cependant, vous pouvez également avoir la possibilité d’autoriser la déconnexion à partir du fournisseur d’identité de l’organisation (), ce que la plupart des applications évitent, en particulier si les utilisateurs ont accès à d’autres applications d’entreprise auxquelles ils peuvent devoir rester connectés. En évitant cette option, les utilisateurs qui cliquent ensuite sur le boutonlogin sont automatiquement authentifiés sans avoir à fournir de manière interactive des informations d’identification à premier facteur. Une telle fonctionnalité peut donner lieu à une expérience utilisateur inattendue, et vous devez donc envisager de le signaler à l’utilisateur.

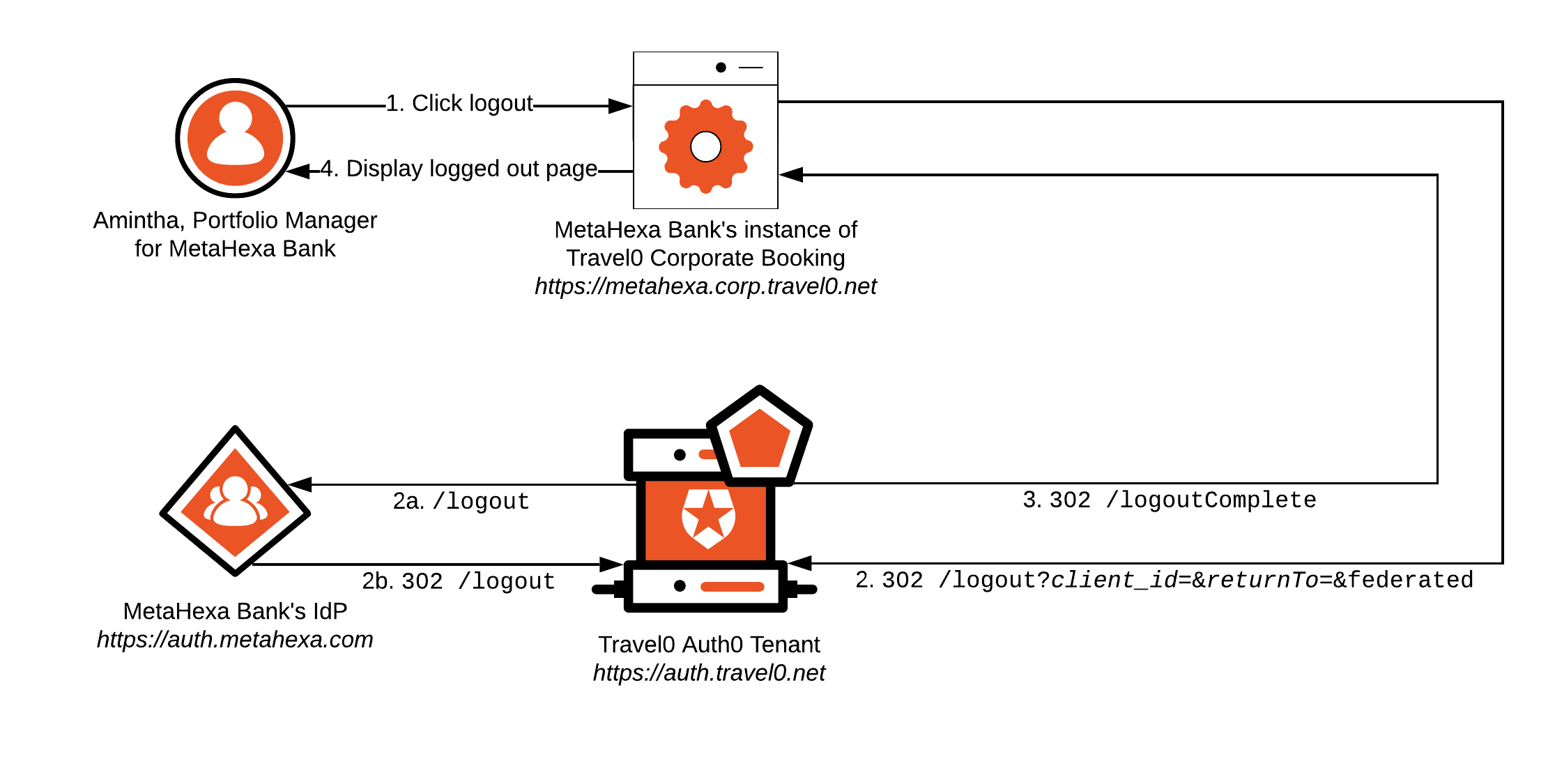

En utilisant notre exemple MetaHexa Bank, voyons comment cette implémentation de déconnexion pourrait se dérouler avec un utilisateur authentifié au moyen d’une connexion d’entreprise à MetaHexa Bank; encore une fois, la plupart du flux de production décrit sera généralement traité en utilisant la trousse SDK Auth0 pertinente ou la bibliothèque associée à votre pile technologique :

-

Amintha clique sur

logout. -

L’instance de Travel0 Corporate Booking de MetaHexa Bank redirige le navigateur vers le locataire Travel0 Auth0 à https://auth.travel0.net avec les paramètres suivants :

-

returnTo:https://metahexa.corp.travel0.net/logoutComplete -

client_id: ID client associé à l’application créée dans le locataire Travel0 Auth0 pour l’instance MetaHexa Bank de Travel0 Corporate Booking. -

federated: Paramètre facultatif utilisé pour déconnecter l’utilisateur de l’IdP de MetaHexa Bank. Lorsqu’il est précisé, le navigateur est redirigé vers le point de terminaison/logoutassocié à l’IdP de MetaHexa Bank, qui met fin à la session de l’utilisateur avant de rediriger le navigateur vers le locataire Travel0 Auth0.Meilleure pratiqueDéfinissez les applications indépendamment dans Auth0 pour faciliter la configuration de l’URLreturnTo, où leclient_idcorrespondant sert à fournir la validation correcte de l’URL fournie. Pour en savoir plus, consultez Provisionnement.

-

metahexa.corp.travel0.net) remplace Hoekstra & Associates.