Accès accordé par association directe

Utilisez l’Auth0 Dashboard et la Management API pour auditer l’accès M2M pour les autorisations des clients directement associées à une organisation.- Auth0 Dashboard

- Management API

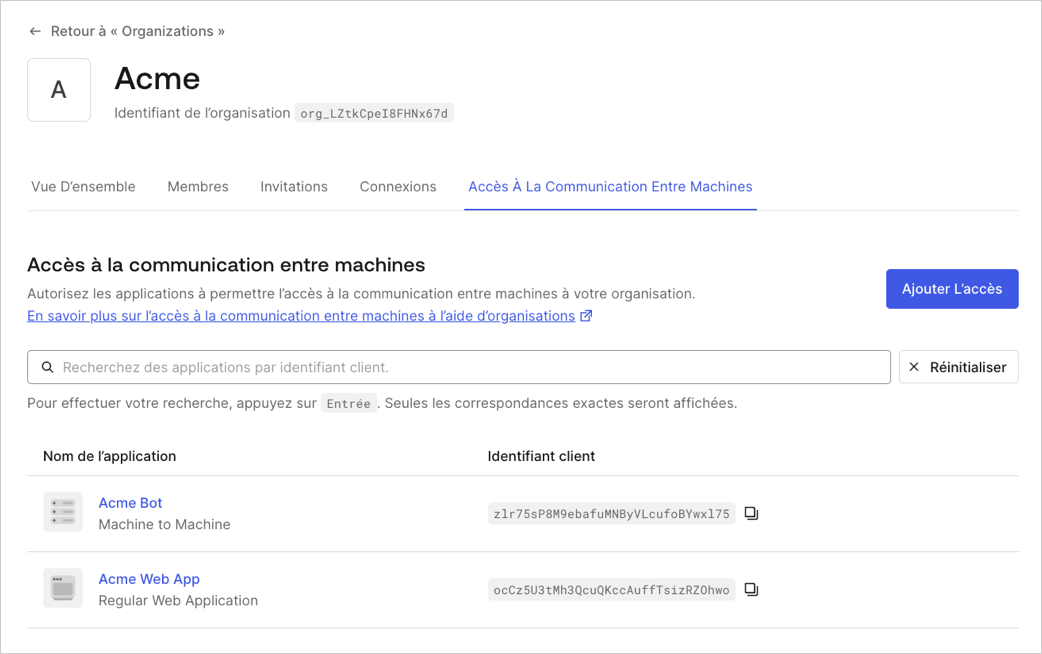

Pour consulter les autorisations d’accès à l’application client qui ont été accordées à une organisation spécifique sur Auth0 Dashboard, procédez comme suit :

- Naviguez vers Organizations et choisissez l’organisation que vous souhaitez inspecter.

- Sélectionnez l’onglet Accès de communication entre machines. Vous obtiendrez une liste paginée de toutes les applications qui peuvent accéder à une API pour cette organisation via une association directe.

- Choisi](/docs/images/pplicationpour passer en revue les API autorisées répertoriées pour cette application.

Accès accordé à n’importe quelle organisation

Utilisez l’Auth0 Dashboard et la Management API pour auditer l’accès M2M pour les autorisations qui ont un accès accordé à n’importe quelle organisation.- Auth0 Dashboard

- Management API

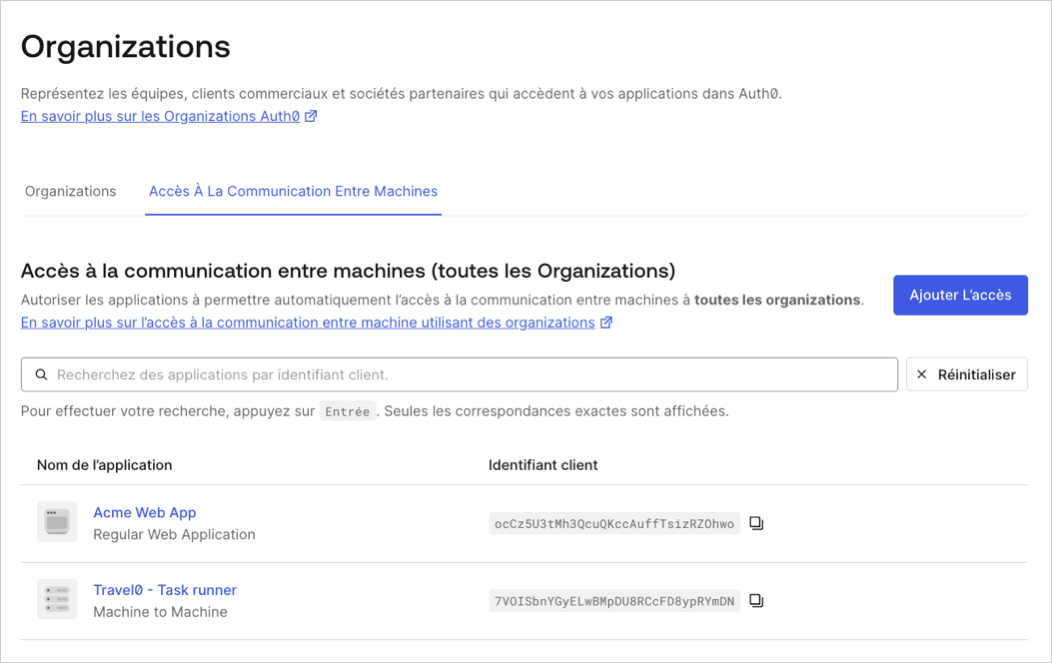

- Naviguez vers Organizations.

- Sélectionnez l’onglet Accès via communication entre machines. Vous obtiendrez une liste paginée de toutes les applications qui peuvent accéder à au moins une API pour une organisation.

- Choisi](/docs/images/pplication pour passer en revue les API autorisées répertoriées pour cette application.

Rechercher des applications en fonction de l’accès de l’organisation

Les résultats de recherche sont finalement cohérents.

q sur le point de terminaison /clients :

| Champ | Description |

|---|---|

client_grant.organization_id:{organization_id} | Permet de rechercher des applications pouvant accéder à au moins une des API d’une organisation. |

client_grant.allow_any_organization:true | Permet de rechercher des applications pouvant accéder à au moins une des API d’une organisation. |

Journaux de locataires

L’accès entre machines pour les organisations se reflète également dans les journaux du locataire. Vous pouvez vérifier l’organization associée à la demande dans le journal du locataire seccft correspondant.

L’exemple de code suivant est un exemple de journal de locataire seccft avec des informations sur l’organisation :