Bring Your Own Key (Apportez votre propre clé)

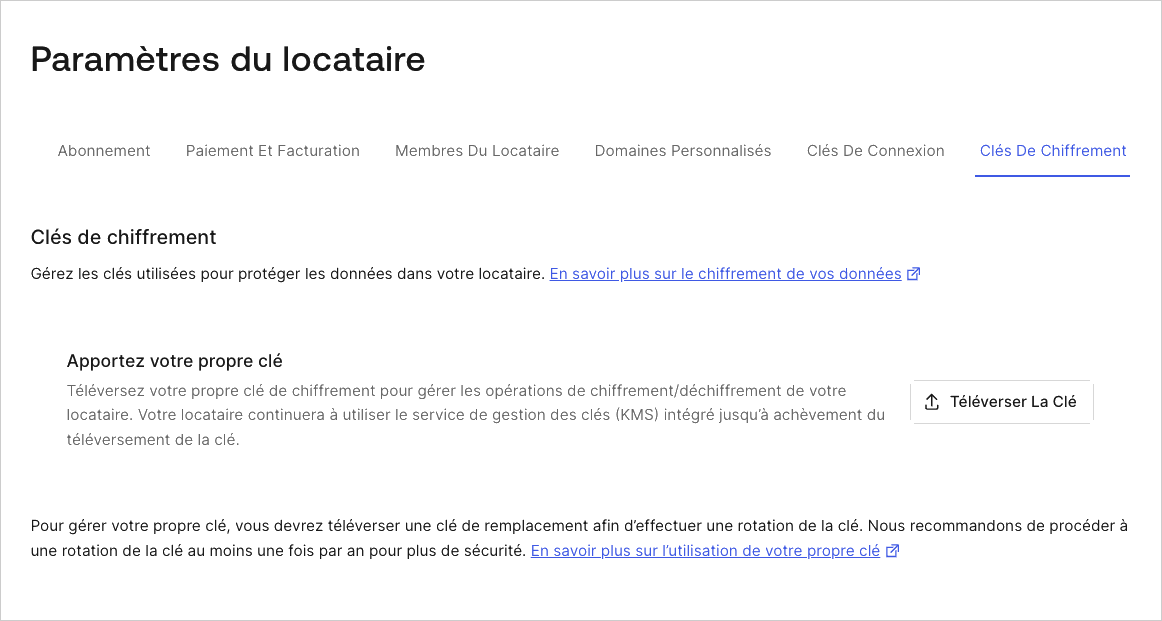

En utilisant Bring Your Own Key (BYOK, « Utilisez votre propre clé »), les utilisateurs avec le rôle Éditeur de gestion de clés peuvent utiliser le pour remplacer la clé racine par défaut de l’environnement Auth0 par leur propre clé racine fournie par le client. Les clients peuvent téléverser en toute sécurité leur propre clé racine, qui contient leur propre matériel cryptographique, afin de :- répondre aux exigences de génération et de provenance de clés personnalisées pour la clé racine de l’environnement;

- répondre aux exigences spécifiques d’installation ou de durée de vie des clés pour la clé racine de l’environnement.

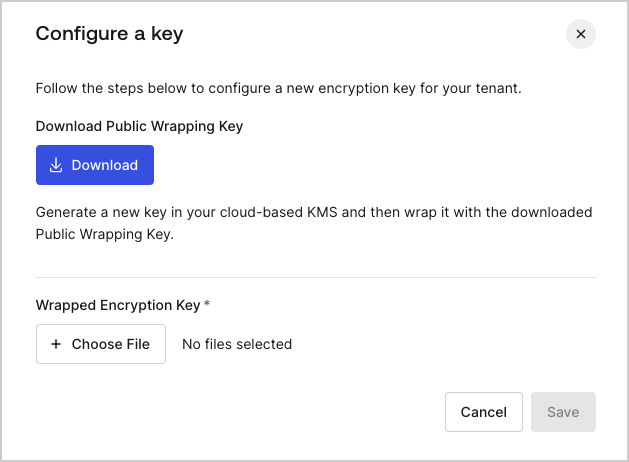

- Il crée une clé d’enveloppement publique et la télécharge sur votre système.

- Utilisez la clé d’enveloppement publique et sécurisez-la avec votre méthode cryptographique à l’aide de votre propre système de gestion des clés pour créer une clé de chiffrement enveloppée (la clé racine fournie par le client).

- Téléversez votre clé de chiffrement enveloppée et sélectionnez Save (Enregistrer).

Une fois téléversée, la clé de chiffrement enveloppée remplace la clé racine de l’environnement Auth0 dans le module de sécurité matériel (AWS ou Azure) en tant que clé racine fournie par le client.

Exigences en matière de matériel cryptographique

Utilisez votre système de gestion des clés pour envelopper votre propre matériel cryptographique avec la clé publique d’enveloppement et créer la clé de chiffrement enveloppée. Utilisez ces paramètres pour définir les paramètres de l’algorithme CKM_RSA_AES_KEY_WRAP en fonction de votre fournisseur de services infonuagiques Auth0 (AWS ou Azure) :Auth0 sur AWS Cloud

- Longueur de la clé publique d’enveloppement : 3 072 bits

- Algorithme : CKG_MGF1_SHA256

- Longueur temporaire de la clé AES pour CKM_AES_KEY_WRAP_PAD : 256 bits

- Type de clé racine fourni par le client : Clé symétrique AES de 256 bits

Auth0 sur Azure Cloud

- Longueur de la clé publique d’enveloppement : 2048 bits

- Algorithme : CKG_MGF1_SHA-1

- Longueur temporaire de la clé AES pour CKM_AES_KEY_WRAP_PAD : 256 bits

- Type de clé racine fourni par le client : Clé privée RSA de 2 048 bits

- Codage de la clé privée : PKCS #8 – ASN.1 DER