Pour utiliser les fonctionnalités de l’identité très réglementée (HRI), vous devez disposer d’un plan Enterprise avec le module complémentaire Identité très réglementée. Consultez Tarification Auth0 pour plus de détails.

- Sécurité avancée avec OpenID Connect (FAPI)

- Authentification forte du client et Liens dynamiques

- Confidentialité et protection de l’intégrité

- Authentification forte des applications

- Protection des jetons d’accès avec liaison de jeton

- Flux d’approbation personnalisables pour une meilleure expérience utilisateur

Sécurité avancée avec OpenID Connect (FAPI)

OpenID FAPI est une suite de spécifications de sécurité et de confidentialité développées par la Fondation . Les API conformes aux normes FAPI sont classées comme « de qualité financière », ce qui indique qu’elles offrent des mécanismes d’authentification et d’autorisation robustes pour sécuriser l’accès aux données et services financiers ainsi qu’à d’autres données et services sensibles. Auth0 est un fournisseur FAPI certifié. Pour en savoir plus sur les améliorations de sécurité que nous avons introduites pour répondre aux normes FAPI, veuillez consulter les sections suivantes :- Confidentialité et protection de l’intégrité

- Authentification forte des applications

- Protection des jetons d’accès avec liaison de jeton

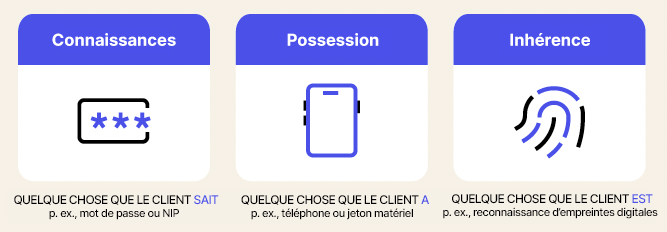

Authentification forte du client (SCA)

- Quelque chose que l’utilisateur connaît (par exemple, un mot de passe)

- Quelque chose que l’utilisateur possède (par exemple, un appareil)

- Quelque chose d’intrinsèque à l’utilisateur (par exemple, une empreinte digitale)

- Notifications poussées mobiles

- SMS

- Courriel

- WebAuthn

Liens dynamiques

La Directive sur les services de paiement (DSP2) exige que les prestataires de services de paiement mettent en œuvre la liaison dynamique ainsi qu’une Authentification forte du client (SCA). La liaison dynamique affiche à l’utilisateur les détails de la transaction pour obtenir sa validation et son approbation explicites, en associant de manière unique l’autorisation aux détails de la transaction. Cela garantit une bonne expérience utilisateur et contribue à la conformité réglementaire. Pour activer la liaison dynamique, vous pouvez utiliser Demandes d’autorisation riches (RAR) pour transmettre des informations détaillées sur les autorisations de transaction au point de terminaison . L’exemple de code suivant montre un objet JSON,authorization_details qui contient des informations telles que le type de paiement, le montant, la devise et le destinataire :

authorization_details se voit attribuer une référence de transaction unique, qu’Auth0 utilise pour inviter l’utilisateur à effectuer une authentification renforcée :

- Utilisez les notifications poussées pour afficher les détails de la transaction et obtenir l’approbation sur un appareil distinct tel qu’une application pour téléphone mobile.

- Utilisez SMS, courriel ou WebAuthn pour confirmer les détails sur l’appareil à l’origine de la transaction une fois que l’utilisateur a terminé le deuxième facteur d’authentification.

Confidentialité et protection de l’intégrité

Les numéros de compte, les montants monétaires, les noms de commerçants et d’autres informations très sensibles peuvent être inclus dans les détails de l’autorisation. Ces informations sont transmises via des URL ou des jetons d’accès, qui ne sont pas toujours sécurisés. Pour protéger les données sensibles contre les accès non autorisés et les falsifications, l’Identité très réglementée assure une protection complète de la confidentialité et de l’intégrité.Protégez les données sensibles sur le canal frontal

Pour garantir la protection des données sensibles sur le canal frontal, tel qu’un navigateur Web, l’Identité très réglementée propose les solutions suivantes selon le profil de sécurité avancé FAPI 1.Demandes d’autorisation poussées (PAR)

PAR introduit un nouveau point de terminaison, qui permet aux clients de pousser directement la charge utile d’une demande d’autorisation OAuth 2.0 vers le serveur d’autorisation (c’est-à-dire Auth0 dans ce cas). En évitant de transmettre les paramètres d’autorisation via le canal frontal non sécurisé (comme le navigateur), cela réduit le risque d’accès non autorisé aux paramètres par des intermédiaires. Pour en savoir plus sur PAR, veuillez consulter Flux de code d’autorisation avec demandes d’autorisation poussées (PAR) et Configurer les demandes d’autorisation poussées (PAR).Demandes d’autorisation sécurisées JWT (JAR)

JAR est une extension du protocole OAuth2 qui renforce la sécurité des demandes d’autorisation. Cela se fait en utilisant un paramètre de requête Jeton Web JSON () pour protéger l’intégrité et, éventuellement, la confidentialité des paramètres de requête d’autorisation. Pour en savoir plus sur JAR, veuillez consulter Flux de code d’autorisation avec demandes d’autorisation poussées JWT (JAR) et Configurer les demandes d’autorisation poussées JWT (JAR).Protégez les données sensibles dans les jetons d’accès

Pour protéger les détails d’autorisation inclus dans les jetons d’accès, l’Identité très réglementée fournit un support pour l’utilisation Chiffrement Web JSON (JWE) pour crypter la charge utile des jetons d’accès. Cela permet de protéger les jetons d’accès contre les violations de données côté application et contre l’inspection non autorisée des appels d’API par des intermédiaires. Pour en savoir plus sur JWE, veuillez consulter Chiffrement Web JSON et Configurer le chiffrement Web JSON.Authentification renforcée des applications

Pour renforcer la sécurité de l’authentification de votre application, l’Identité très réglementée propose deux alternatives distinctes dans le cadre du profil de sécurité avancé FAPI 1 :- Clé privée JWT : implique la génération d’une paire de clés publique-privée à utiliser comme informations d’identification pour authentifier une application. La Clé privée JWT est déjà disponible pour les clients du plan Enterprise. Pour en savoir plus, veuillez consulter Authentification par clé privée JWT.

- mTLS pour OAuth : implique l’enregistrement d’un certificat X.509 standard lié à une application sur votre locataire. Le certificat peut être émis par une autorité de certification ou auto-signé. En suivant les procédures standard de mTLS, la clé privée associée au certificat est utilisée par le client pour établir le tunnel mTLS lorsqu’il envoie des requêtes à vos points de terminaison de locataire Auth0. Par conséquent, Auth0 peut authentifier l’application sans transmettre de secrets sur le réseau. Pour en savoir plus, veuillez consulter mTLS pour OAuth.