Pour utiliser les fonctionnalités de l’identité très réglementée (HRI), vous devez disposer d’un plan Enterprise avec le module complémentaire Identité très réglementée. Consultez Tarification Auth0 pour plus de détails.

Prérequis

Avant de configurer votre application pour utiliser JAR, vous devez générer une paire de clés RSA.Configurer JAR pour une application

Vous pouvez configurer JAR pour une application avec et .- Auth0 Dashboard

- Management API

Utilisez Auth0 Dashboard pour configurer votre application afin qu’elle utilise JAR avec les clés RSA déjà générées.

- Naviguez jusqu’à Auth0 Dashboard > Applications.

- Sélectionnez l’application à utiliser avec JAR.

- Sélectionnez l’onglet Application Settings (Paramètres d’application).

- Dans la section Authorization Requests (Demandes d’autorisation), activez Require JWT-Secured Authorization (Exiger l’autorisation sécurisée par JWT).

-

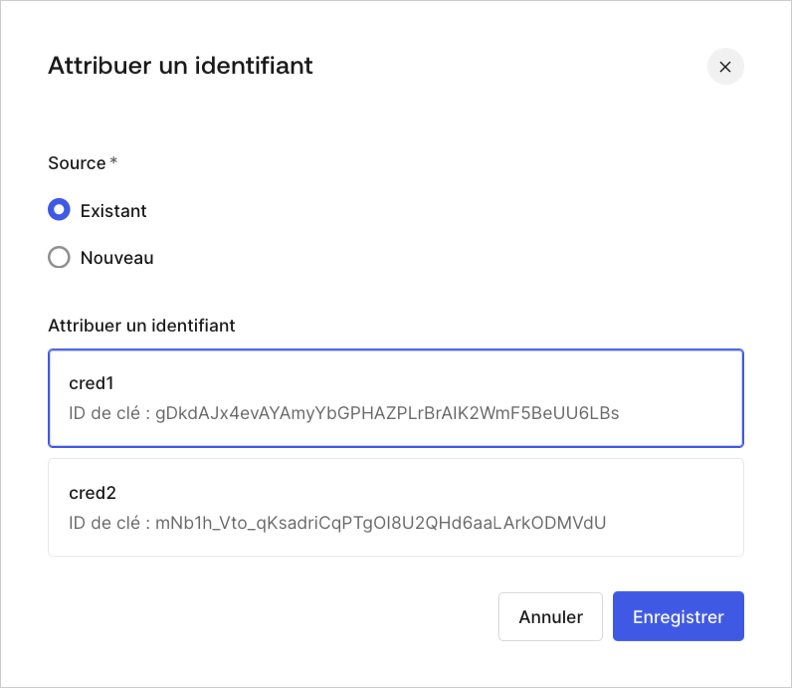

Si aucun identifiant n’est attribué et que des identifiants sont disponib](/docs/images/serez invité à attribuer un identifiant existant.

-

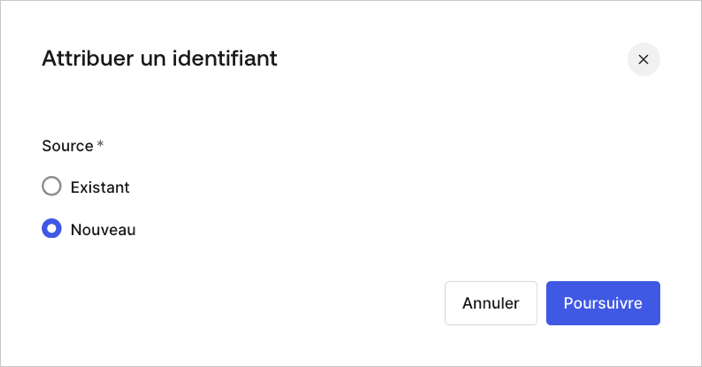

Vous aurez également la possibilité d’attribuer un nouvel identiifant.

-

Ajoutez et attribuez un nouvel identifiant en téléversant une paire de clés RSA déjà générées. Lorsque vous y êtes invité, entrez ce qui suit :

- Nom**: nom permettant d’identifier l’identifiant**

- Clé publique : clé publique du certificat X.509 en format PEM

- Algorithme : sélection de l’algorithme de signature JAR

- Date d’expiration : définition de la date d’expiration de l’identifiant