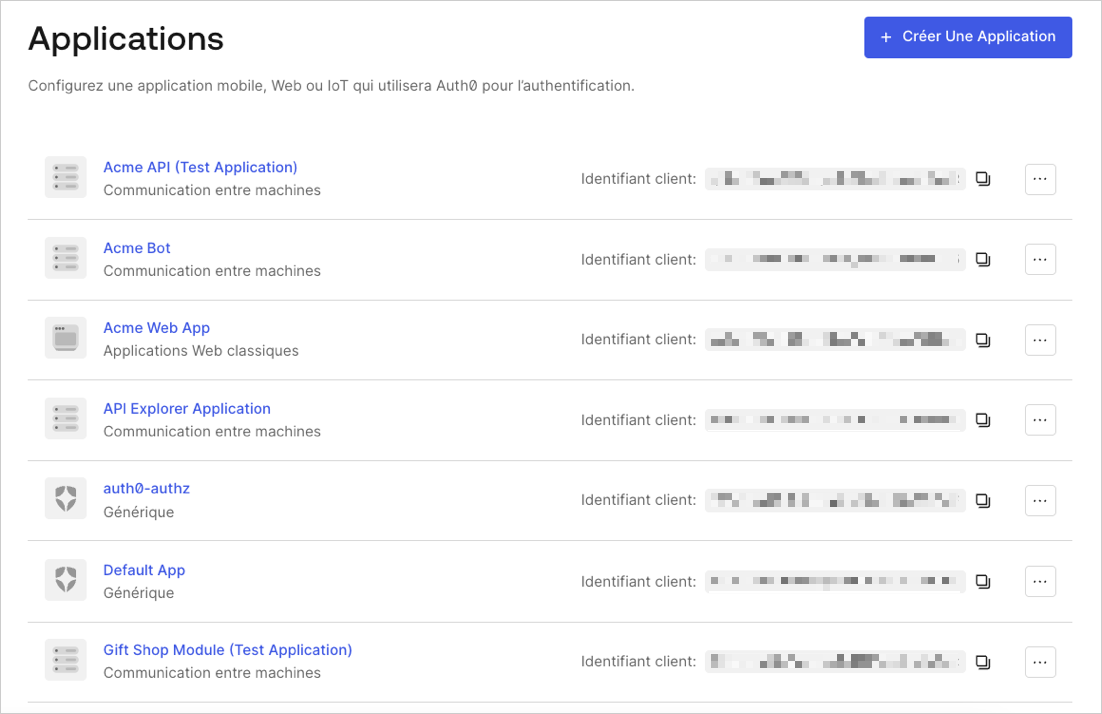

Paramètres de base

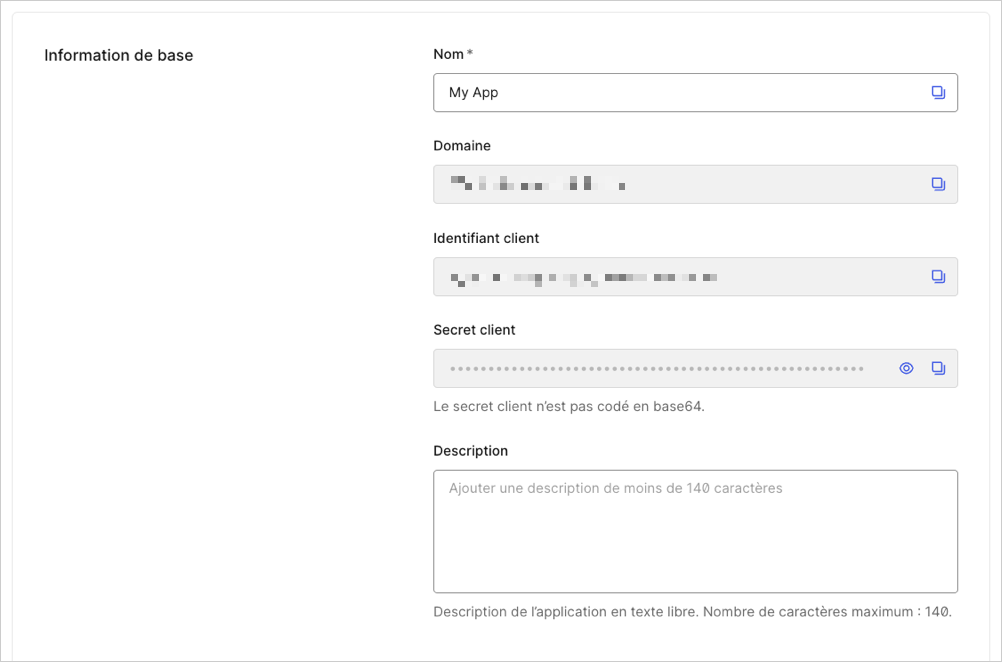

Lorsque vous modifiez les paramètres d’une application existante ou que vous créez une nouvelle application, vous saisissez des informations sur l’application dans la vue Paramètres.Informations de base

- Nom : le nom de votre application. Modifiable, ce nom sera visible dans le portail, les courriels, les journaux, etc.

- Domaine : le nom de votre locataire Auth0. Vous le choisissez lorsque vous créez un nouveau locataire Auth0 et vous ne pouvez pas le modifier. Si vous avez besoin d’un autre domaine, inscrivez-vous pour obtenir un nouveau locataire en sélectionnant + Créer un locataire dans le menu en haut à droite.

- ID client : l’identifiant unique de votre application. Vous l’utiliserez lors de la configuration de l’authentification avec Auth0. Il est généré par le système lorsque vous créez une nouvelle application et ne peut pas être modifié.

- Secret client : chaîne de caractères utilisée pour signer et valider les jetons d’ID pour les flux d’authentification et pour accéder à certains points de terminaison de l’API Auth0. Par défaut, la valeur est cachée, il faut donc cocher la case Révéler le secret client pour la voir. Bien que l’ID client soit considéré comme une information publique, le secret client doit rester confidentiel. Si quelqu’un parvient à accéder à votre secret client, il peut émettre des jetons et accéder à des ressources auxquelles il ne devrait pas pouvoir accéder.

- Description : une description en texte libre de l’objectif de l’application. 140 caractères au maximum.

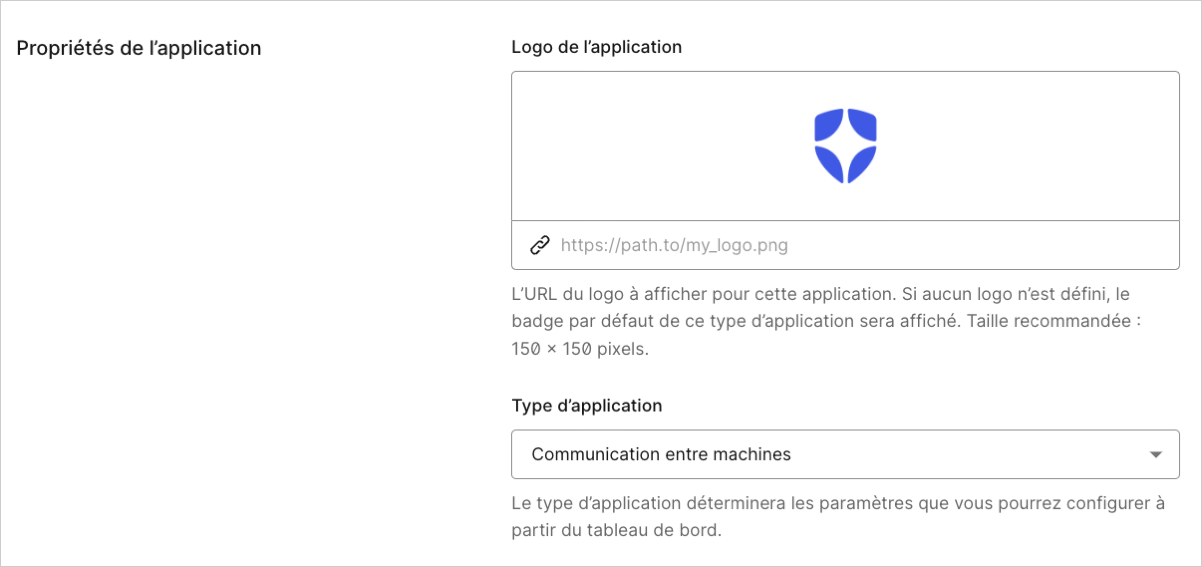

Propriétés de l’application

- Logo de l’application : l’URL d’un logo (taille recommandée : 150x150 pixels) à afficher pour l’application. Il apparaît à plusieurs endroits, notamment dans la liste des applications du Dashboard et dans les formulaires de consentement personnalisés. Si aucun logo n’est défini, le badge par défaut pour ce type d’application sera affiché.

-

Type d’application : le type d’application Auth0 détermine les paramètres que vous pouvez configurer à l’aide du Dashboard. (Non modifiable pour les applications M2M. Parfois désactivé pour d’autres types d’application Auth0 si les types d’autorisation sélectionnés ne sont autorisés que pour le type d’application actuellement sélectionné.) Utilisez la liste déroulante pour sélectionner parmi les types suivants :

- Communication entre machines : Applications non interactives, telles que des outils en ligne de commande, des démons, des dispositifs IoT ou des services fonctionnant sur votre système dorsal. Généralement, vous utilisez cette option si vous avez un service qui nécessite l’accès à une API.

- Application native : applications pour mobiles ou ordinateurs de bureau qui s’exécutent en mode natif sur un appareil (iOS ou Android, par exemple).

- Application Web classique : applications Web traditionnelles qui exécutent la plupart de leur logique d’application sur le serveur (comme Express.js ou ASP.NET).

- Application à page unique : Applications JavaScript qui exécutent la majeure partie de la logique de leur interface utilisateur dans un navigateur Web, communiquant avec un serveur Web principalement à l’aide d’API (comme AngularJS + Node.js ou React).

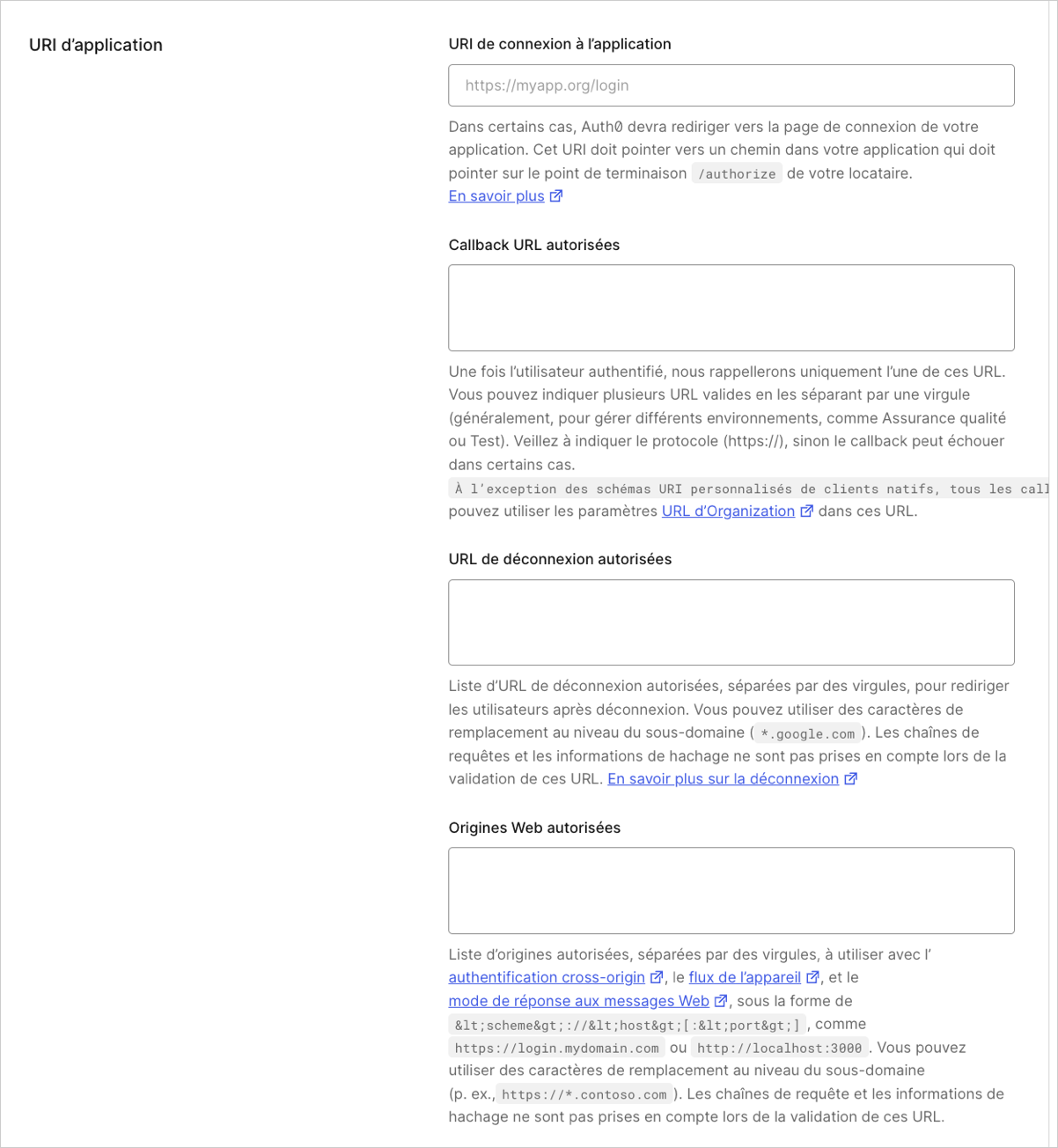

URI d’application

-

URI de connexion à l’application : dans certaines situations, Auth0 aura besoin que votre application soit redirigée vers la page de connexion de votre application. Cet URI doit pointer vers une route de votre application qui redirige vers le point de terminaison

/authorizede votre locataire. Il prend généralement la forme dehttps://myapp.org/login. Pour en savoir plus, consulter Configuration des itinéraires de connexion par défaut. -

URL de rappel autorisées : ensemble d’URL vers lesquelles Auth0 est autorisé à rediriger les utilisateurs après leur authentification. Vous pouvez spécifier plusieurs URL valides en les séparant par des virgules (typiquement, pour gérer des environnements différents comme l’assurance qualité ou les tests). Pour les environnements de production, vérifiez que les URL ne pointent pas vers localhost. Vous pouvez utiliser le symbole d’étoile comme espace réservé de type « caractère générique » pour les sous-domaines (

*.google.com). Si vous utilisez la fonctionnalité Organizations, pour les applications de production, vous pouvez utiliser{organization_name}comme espace réservé pour spécifier dynamiquement le nom d’une organization enregistrée dans une URL (https://{organization_name}.exampleco.com). Les URL comportant l’espace réservé{organization_name}ne doivent être utilisées que sur des domaines que vous contrôlez entièrement (par ex.https://{organization_name}.exampleco.comoù vous contrôlez le domaineexampleco.com). N’utilisez pas d’espaces réservés de type « caractère générique » ou d’URL localhost dans les rappels de votre application ou dans les champs d’origines autorisées. L’utilisation d’URL de redirection avec les espaces réservés de type « caractère générique » peut rendre votre application vulnérable aux attaques. Pour en savoir plus, consultez Aide-mémoire sur les redirections et les renvois non validés sur owasp.org. À la place, privilégiez les URL contenant l’espace réservé{organization_name}, le cas échéant. Pour en savoir plus, consulter les Paramètres fictifs d’URL de sous-domaine. -

URL de déconnexion autorisées : lorsqu’un utilisateur se déconnecte d’Auth0, vous pouvez le rediriger à l’aide du paramètre de requête

returnTo. L’URL que vous utilisez dansreturnTodoit être indiquée ici. Vous pouvez spécifier plusieurs URL valides en les séparant par des virgules. Pour les environnements de production, vérifiez que les URL ne pointent pas vers localhost. Vous pouvez utiliser le symbole d’étoile comme espace réservé de type « caractère générique » pour les sous-domaines (*.google.com). Notez que les chaînes de requête et les informations de hachage ne sont pas prises en compte lors de la validation de ces URL. Consulter Déconnexion. Vous pouvez indiquer jusqu’à 100 URL dans le champ URL de déconnexion autorisées. -

Origines Web autorisées : liste des URL d’où peut provenir une demande d’autorisation utilisant l’authentification inter-origines, le flux d’appareil et le mode de réponse

web_message. Vous pouvez spécifier plusieurs URL valides en les séparant par des virgules. Pour les environnements de production, vérifiez que les URL ne pointent pas vers localhost. Vous pouvez utiliser le symbole d’étoile comme espace réservé de type « caractère générique » pour les sous-domaines (*.google.com). Les chemins , les chaînes de requête et les informations de hachage ne sont pas pris en compte lors de la validation de ces URL (et pourraient même entraîner l’échec de la correspondance). Vous pouvez indiquer jusqu’à 100 URL dans le champ Origines Web autorisées.

Jeton d’ID

Dans la section Jeton d’ID, entrez le temps d’expiration du jeton d’ID (en secondes), c’est-à-dire le temps qui s’écoule avant que leid_token d’Auth0 n’expire. La valeur par défaut est de 36000 secondes, soit 10 heures.

Utiliser Auth0 au lieu de l’IdP pour effectuer une authentification unique : s’il est activé, ce paramètre empêche Auth0 de rediriger les utilisateurs authentifiés qui ont des sessions valides vers le fournisseur d’identités (tel que Facebook ou ADFS). Locataires hérités uniquement.

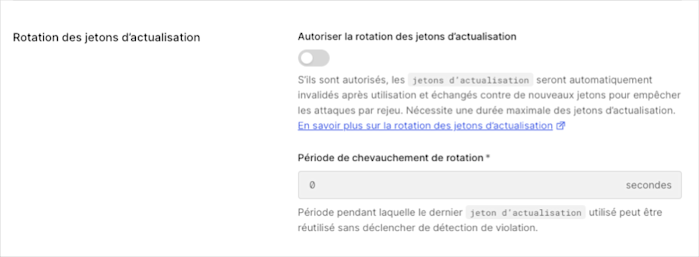

Rotation des jetons d’actualisation

Dans la section Rotation des jetons d’actualisation, activez ou désactivez la rotation. Lorsque cette option est activée, l’échange d’un jeton d’actualisation donne lieu à l’émission d’un nouveau jeton d’actualisation et à l’invalidation du jeton existant. Cela permet de détecter automatiquement la réutilisation lorsqu’un jeton est divulgué. Saisissez également la valeur du champ Période de chevauchement de rotation (en secondes). Cet intervalle est la marge de manœuvre autorisée pendant laquelle le mêmerefresh_token peut être utilisé pour demander un access_token sans déclencher la détection automatique de la réutilisation. Pour en savoir plus, consultez Rotation des jetons d’actualisation.

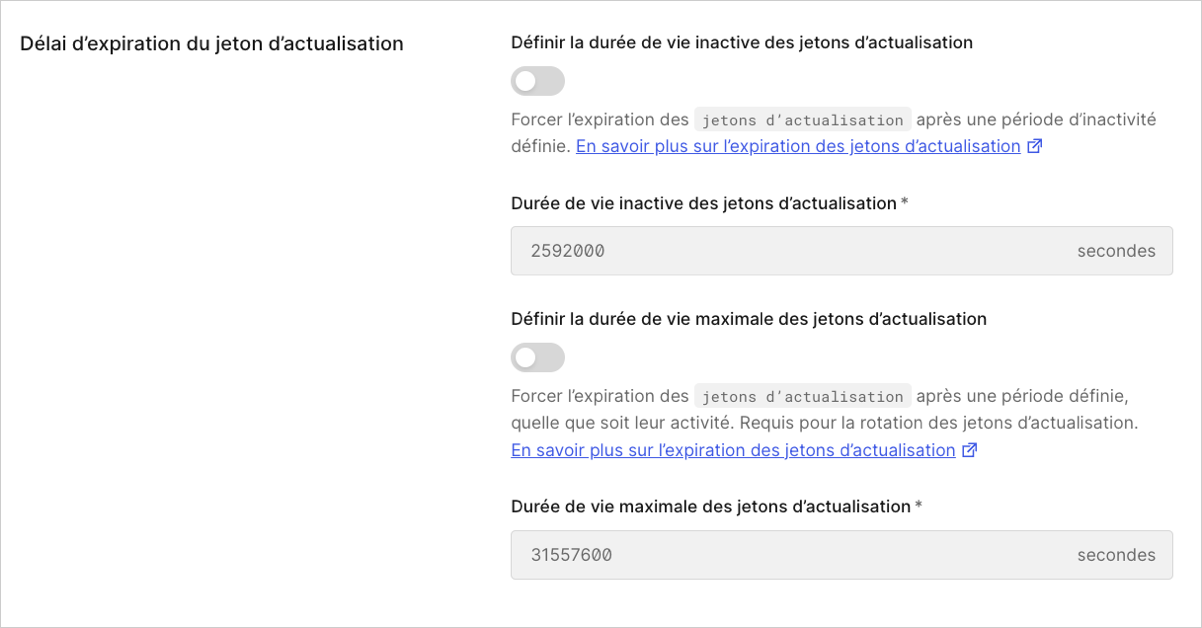

Expiration du jeton d’actualisation

Dans la section Expiration du jeton d’actualisation, activez ou désactivez l’expiration absolue et l’expiration pour inactivité et définissez les durées de vie (en secondes) pour chacune d’entre elles. Pour en savoir plus, lisez Configurer le délai d’expiration du jeton d’actualisation.

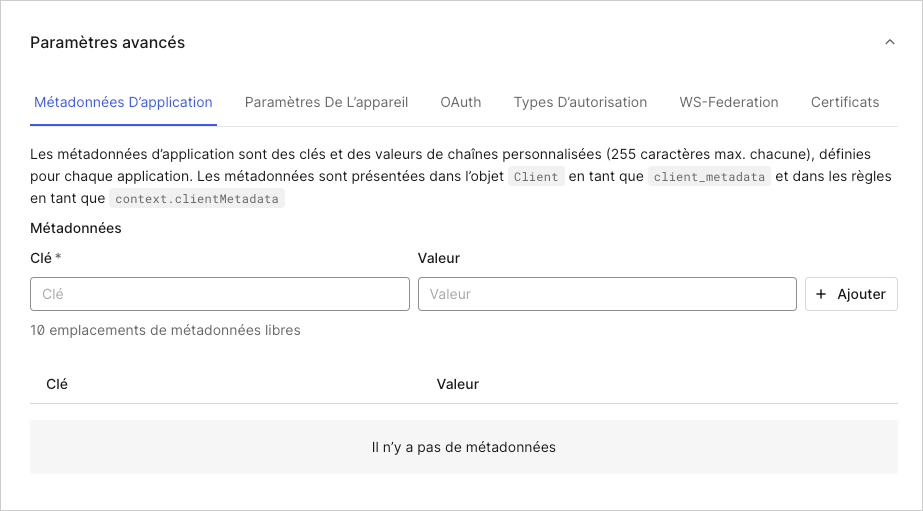

Paramètres avancés

La section Paramètres avancés vous permet de :- Gérer ou ajouter des métadonnées d’application, des périphériques, des paramètres et WS-Federation

- Obtenir des certificats et des informations sur point de terminaison du jeton

- Définir le(s) type(s) d’autorisation pour l’application

Métadonnées d’application

Les métadonnées d’application sont des clés et des valeurs de chaînes personnalisées (chacune ayant un maximum de 255 caractères), définies pour chaque application. Les métadonnées sont exposées dans l’objet application en tant queclient_metadata, et dans les règles en tant que context.clientMetadata. Vous pouvez créer jusqu’à 10 ensembles de métadonnées.

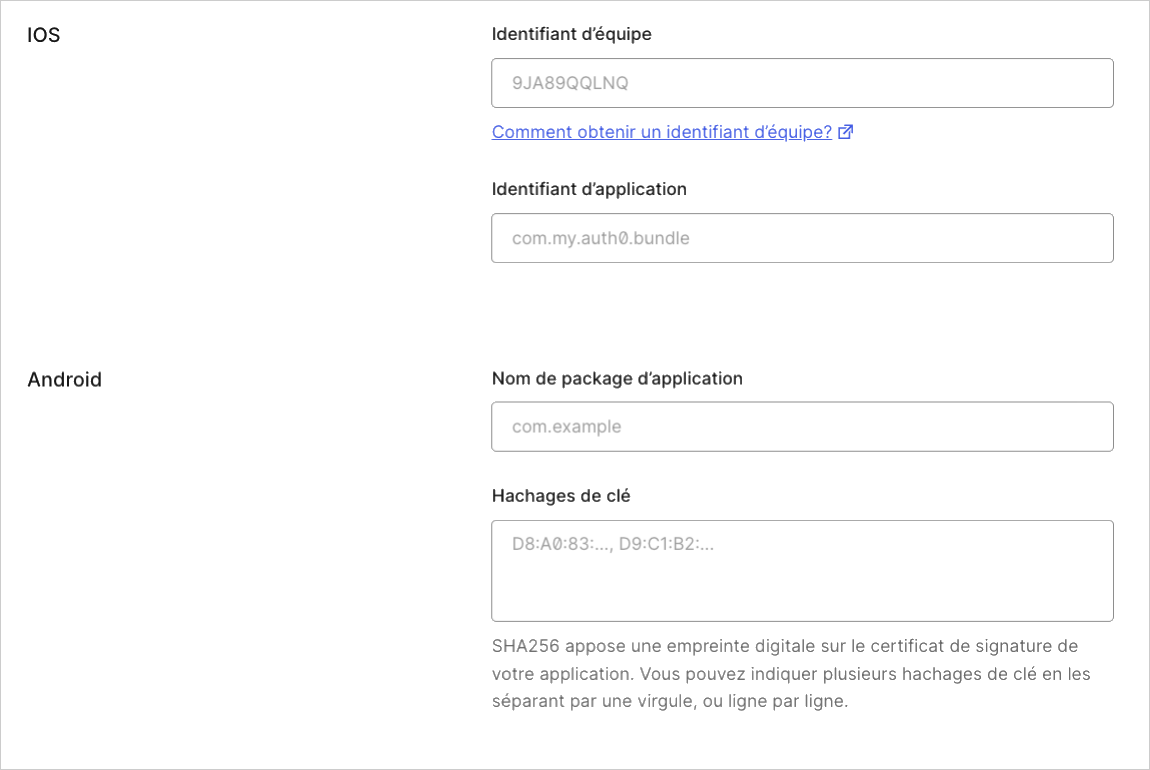

Paramètres de périphérique

Si vous développez une application mobile, entrez les paramètres iOS/Android nécessaires.- Lorsque vous développez des applications iOS, vous devez fournir votre ID d’équipe ainsi que votre ID d’application. Pour en savoir plus, consulter Activer la prise en charge des liens universels dans Apple Xcode.

- Lorsque vous développez des applications Android, vous devez fournir le nom du paquet d’applications et vos clés de hachage. Pour en savoir plus, consulter Activer la prise en charge des liens des applications Android.

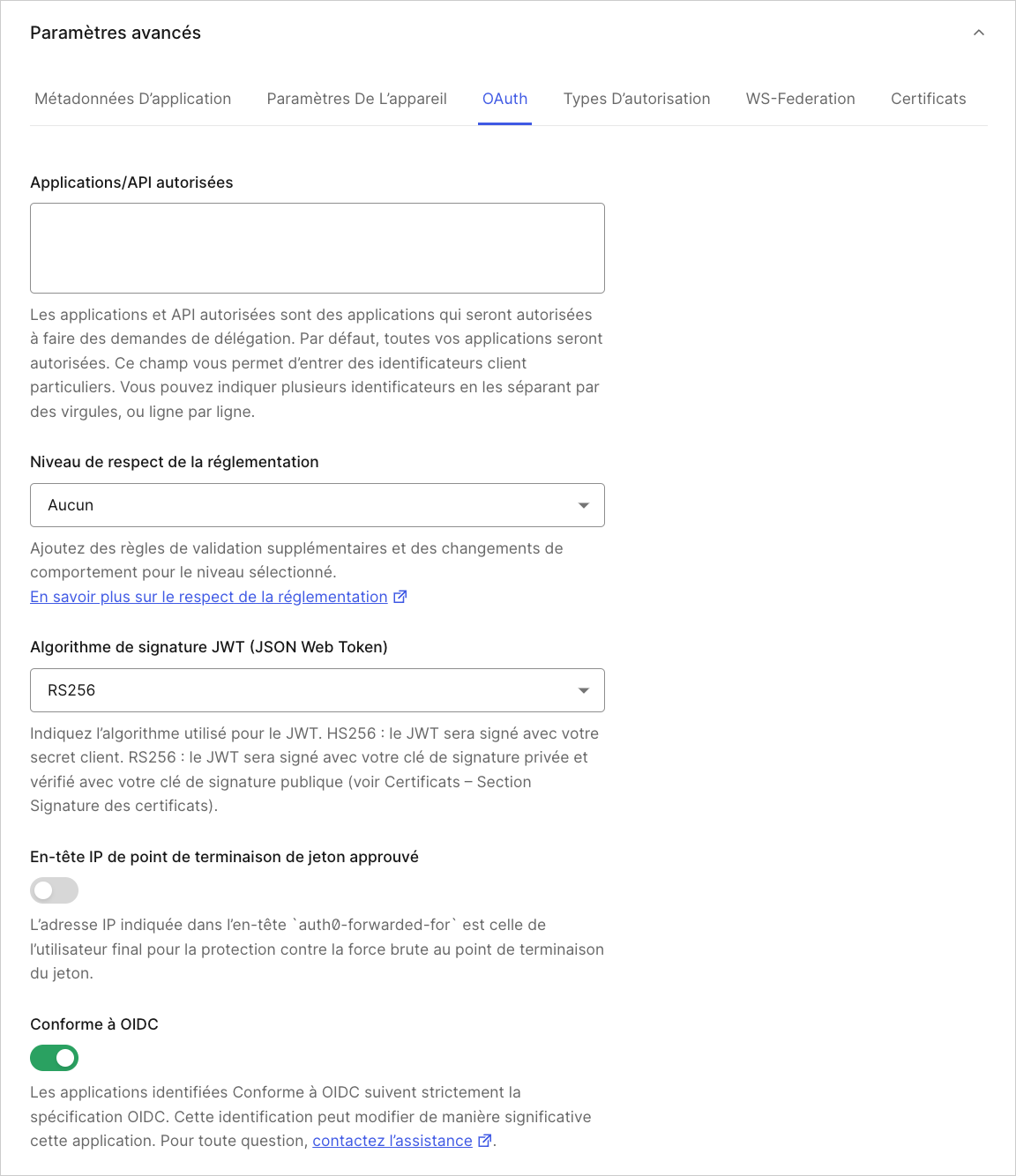

OAuth

- Par défaut, toutes les applications/API peuvent effectuer une demande de délégation, mais si vous souhaitez accorder explicitement des autorisations à des applications/API sélectionnées, vous pouvez le faire dans la section Applications/API autorisées.

- utilisez le paramètre Niveau d’application de la conformité pour définir votre niveau de conformité. Pour plus d’information, consultez Configurer la conformité avec FAPI.

- Définissez l’algorithme utilisé (HS256ou RS256) pour signer vos jetons Web JSON. Pour en savoir plus, consultez Algorithmes de signature des jetons Web JSON. Si vous sélectionnez

RS256(recommandé), le jeton sera signé avec la clé privée de votre locataire. - Basculez le paramètre Faire confiance à l’IP indiqué dans l’entête du point de terminaison du jeton; si ce paramètre est activé, l’en-tête

auth0-forwarded-forest considéré comme fiable et utilisé comme source d’informations sur l’IP de l’utilisateur final pour la protection contre les attaques par force brute sur le point de terminaison du jeton. Ce paramètre n’est proposé que pour les applications Web classiques et les applications de communication entre machines. - Activez la bascule pour indiquer si votre application est conforme à l’OIDC ou non. Les applications marquées comme conformes à l’OIDC suivront strictement la spécification de l’OIDC.

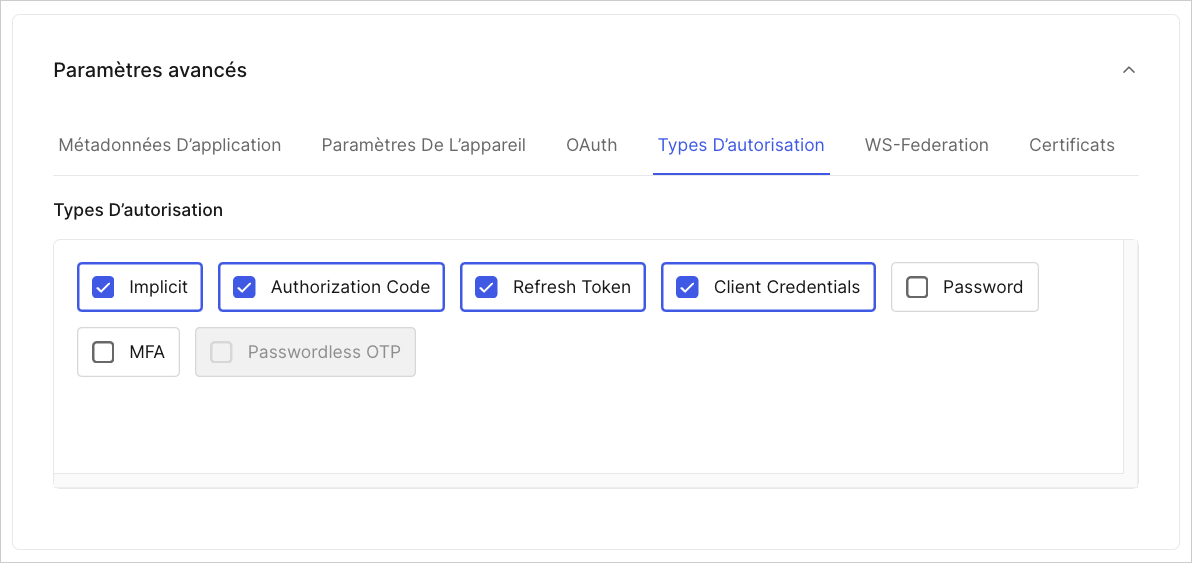

Types d’autorisation

Sélectionnez les types d’autorisation à activer ou à désactiver pour votre application. Les types d’autorisation disponibles sont basés sur le type d’application.

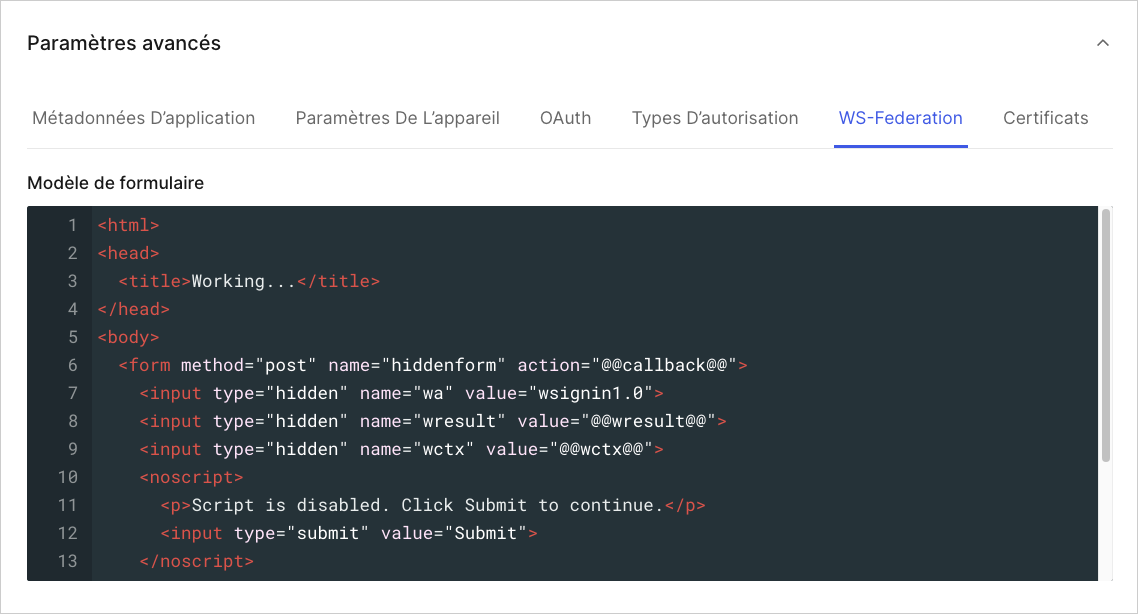

WS-Federation

Gérez ou ajoutez des paramètres WS-Federation.

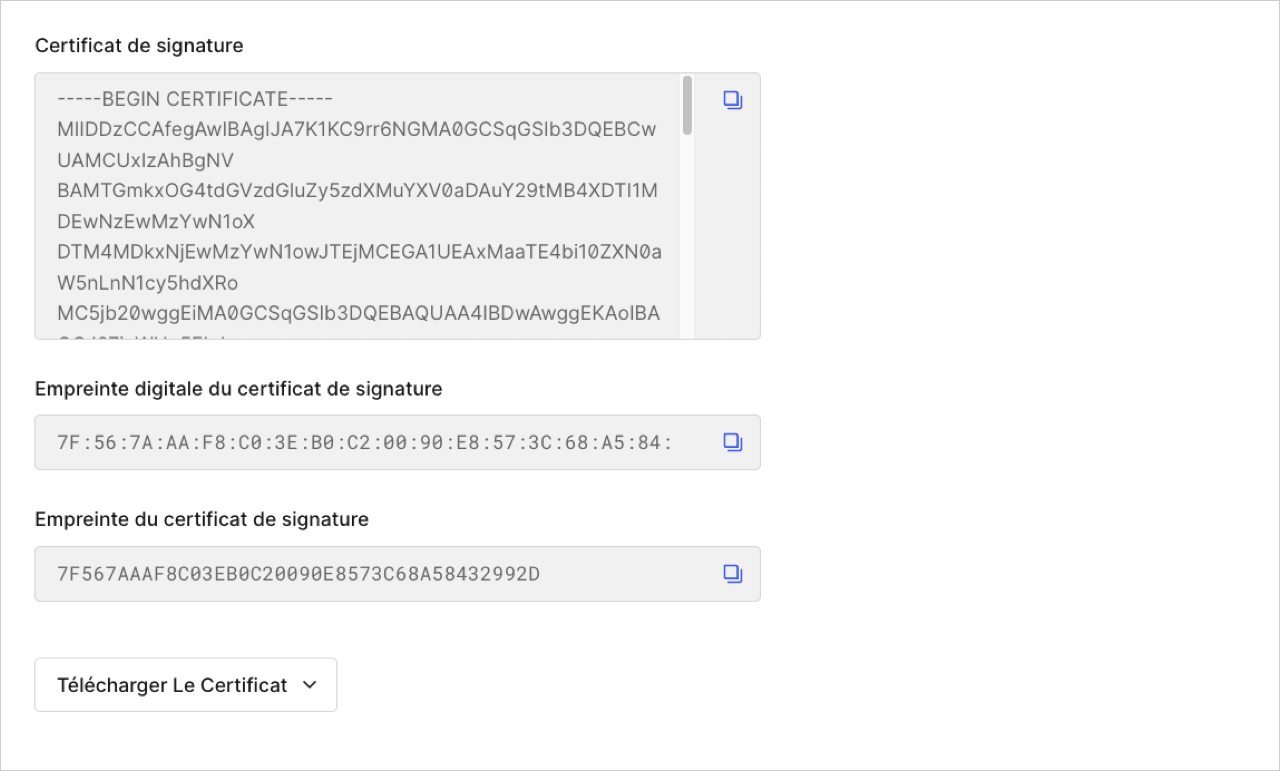

Certificats

Gérez ou ajoutez le certificat de signature, ainsi que son empreinte digitale et son empreinte numérique.