L’authentification CIBA est actuellement en accès anticipé. Pour activer l’authentification CIBA, communiquez avec votre Gestionnaire de compte technique.

Informations requises

Avant de configurer la CIBA pour votre application, assurez-vous de respecter les conditions préalables suivantes :- Intégrer la trousse SDK Guardian dans votre application

- Activer les notifications poussées Gardien Auth0 pour votre locataire

Intégrer la trousse SDK Guardian dans votre application

Pour utiliser le flux CIBA avec les notifications poussées, vous devez avoir une application mobile qui intègre la trousse SDK Guardian. Cela permet à l’utilisateur autorisateur d’approuver les défis-réponse par notification poussée initiés par le flux CIBA. Pour apprendre comment installer la trousse SDK Guardian dans votre application, consultez Gardien Auth0 et les sections pertinentes de la plateforme de votre appareil mobile.Activer les notifications poussées Gardien Auth0 pour votre locataire

Pour soumettre une notification poussée CIBA, vous devez activer les notifications poussées Gardien Auth0 pour votre locataire. Pour approuver un défi-réponse par notification poussée CIBA, l’utilisateur autorisateur doit aussi être inscrit au facteur des notifications poussées Gardien Auth0. Pour en savoir plus, consultez Authentification des utilisateurs avec la CIBA. Utilisez Auth0 Dashboard afin d’activer le facteur des notifications poussées Gardien Auth0 pour votre locataire. Dans :- Sélectionnez Security (Sécurité)>Multi-factor Auth. (Authentification multifacteur).

Configurer la CIBA pour votre application

Vous pouvez configurer la CIBA pour votre application avec Auth0 Dashboard ou Management API.- Auth0 Dashboard

- Management API

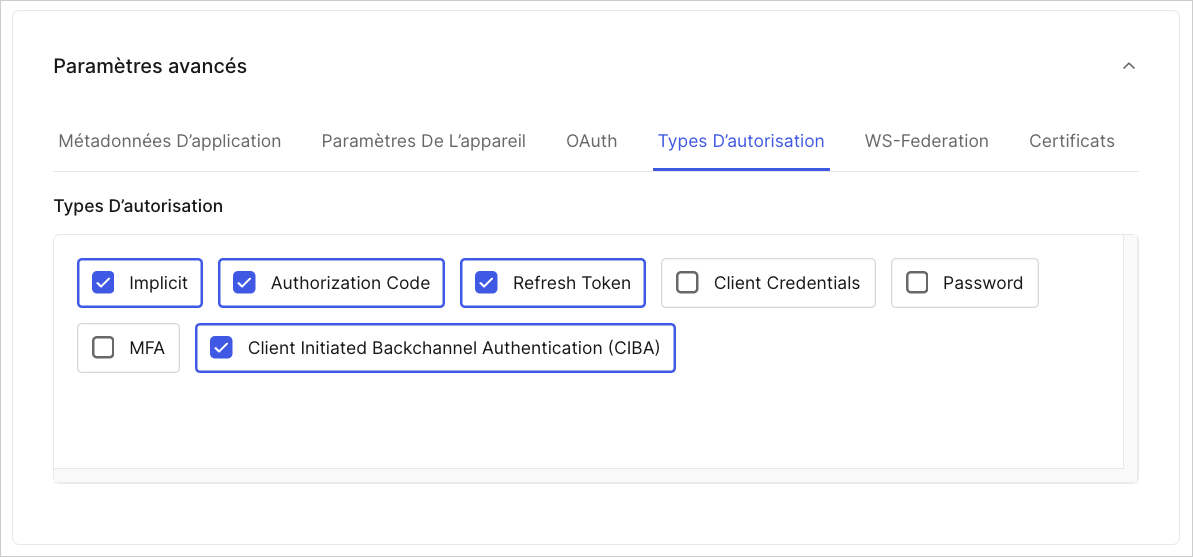

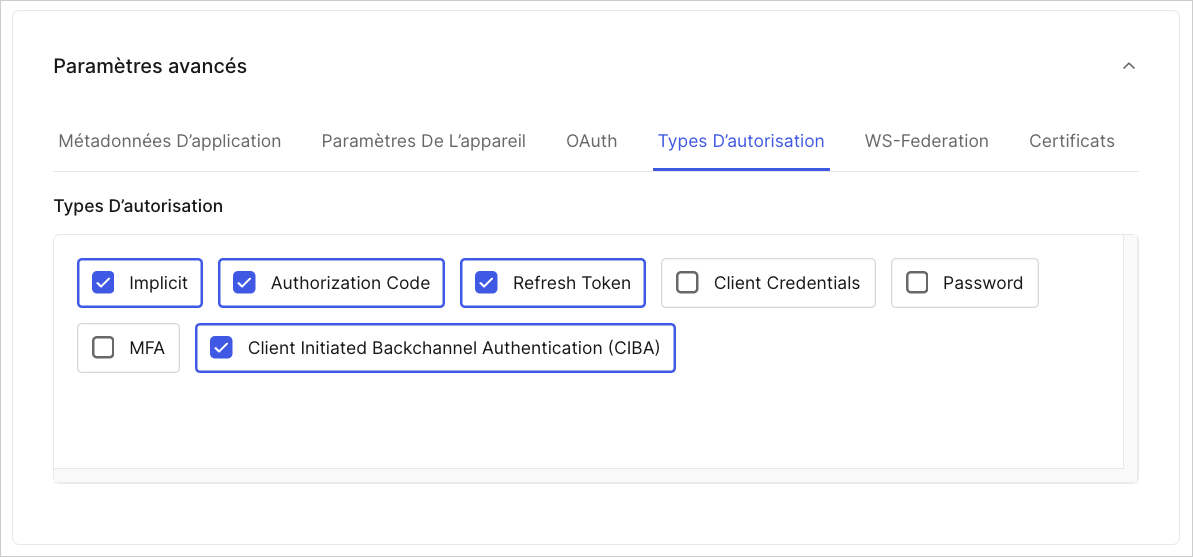

Pour configurer CIBA pour votre application avec Auth0 Dashboard :

- Naviguez vers Applications > Applications dans Auth0 Dashboard.

- Créez une application, puis activez Client Initiated Backchannel Authentication (Authentification Back-channel initiée par le client) (CIBA) dans l’onglet Grant Types (Types d’autorisation) :

- Cliquez sur Save Changes (Enregistrer les modifications).