La Clé privée JWT est disponible pour les clients du plan Enterprise. Pour mettre votre plan à niveau, contactez le service Tarification Auth0.

private_key_jwt ou permettre aux applications existantes d’utiliser des paires de clés privées pour l’authentification.

Prérequis

Vous devez générer une paire de clés RSA avant de configurer votre application qui s’authentifie par clé privée JWT.Configurer la clé privée JWT

- Auth0 Dashboard

- Management API

Vous pouvez utiliser Auth0 Dashboard pour créer une nouvelle application et configurer des identifiants ou mettre à jour une application existante.Nous vous recommandons de stocker en toute sécurité le paramètre Configurer une nouvelle application pour

client_secret actuel avant de définir la méthode d’identification de votre application sur la clé privée JWT. Le paramètre client_secret sera masqué une fois la configuration de la clé privée JWT terminée.Configurer une nouvelle application pour private_key_jwt

- Naviguez vers Auth0 Dashboard > Applications > Applications.

- Sélectionnez Create Application (Créer une application).

- Choisissez votre type d’application.

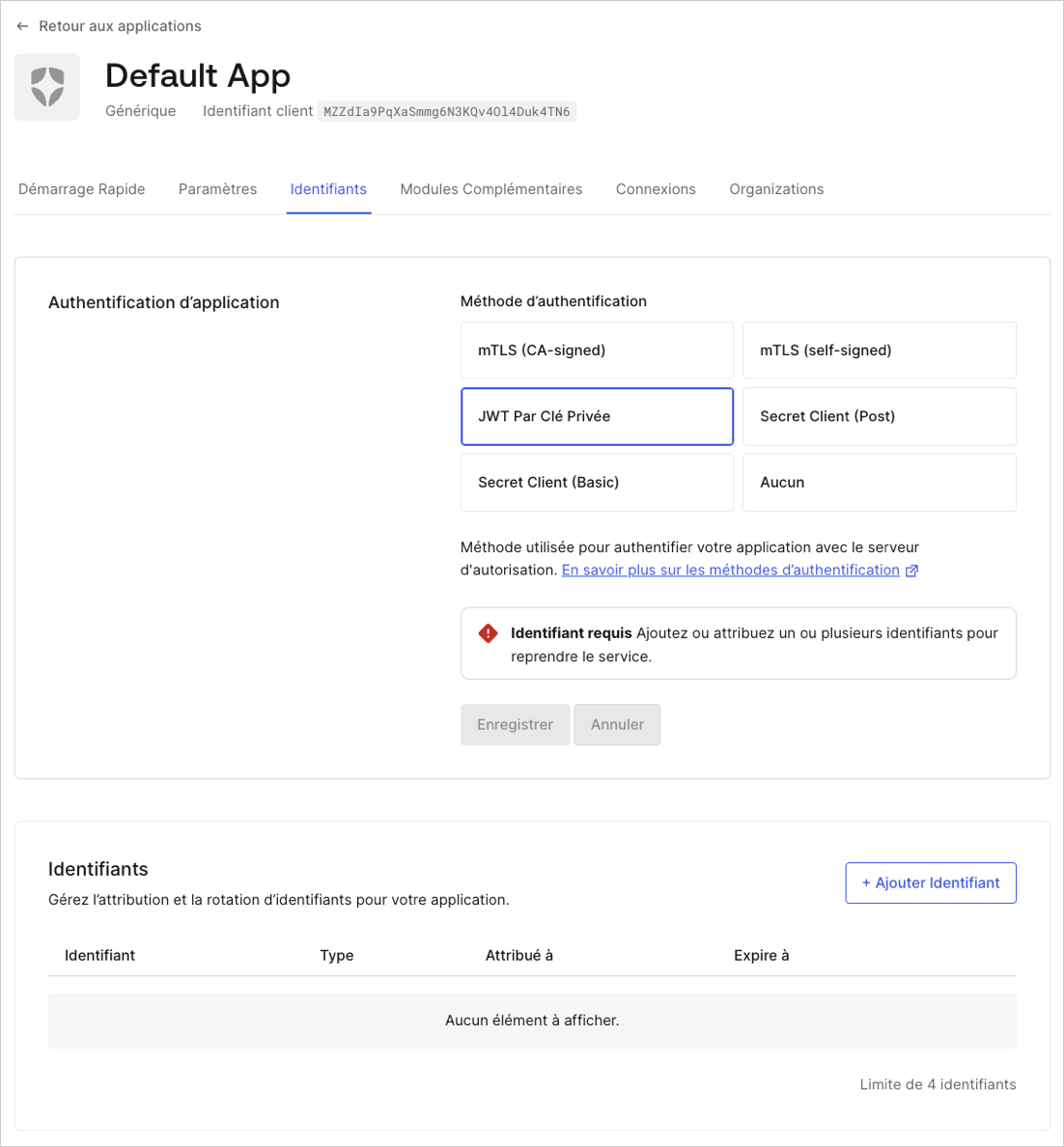

- Dans les paramètres de l’application, sélectionnez l’onglet Identifiants.

-

Sous Méthodes d’authentification, sélectionnez Clé privée JWT.

-

Configurer les détails de l’identifiant :

- Entrez un nom pour l’identifiant.

- Téléversez votre certificat en format PEM ou X.509.

- Sélectionnez l’algorithme pour signer les assertions.

- Facultatif : Activez l’expiration personnalisée. Sélectionnez Set an explicit expiry date for this Credential (Définir une date d’expiration explicite pour cet identifiant) et définissez une date dans le futur.

- Sélectionnez Add Credential (Ajouter l’identifiant).

Configurer une application existante

- Naviguez jusqu’à Auth0 Dashboard > Applications.

- Sélectionnez l’application à mettre à jour.

- Sélectionnez l’onglet Credentials (Identifiants).

- Choisissez Clé privée JWT.

-

Configurer les détails de l’identifiant :

- Entrez un nom pour l’identifiant.

- Téléversez votre certificat en format PEM ou X.509.

- Sélectionnez l’algorithme pour signer les assertions.

- Facultatif : Activez l’expiration personnalisée. Sélectionnez Set an explicit expiry date for this Credential (Définir une date d’expiration explicite pour cet identifiant) et définissez une date dans le futur.

- Sélectionnez Add Credential (Ajouter l’identifiant).

Configurer une application pour qu’elle utilise l’authentification secret client

- Naviguez vers Auth0 Dashboard > Applications > Applications et sélectionnez l’application que vous voulez mettre à jour.

- Sélectionnez l’onglet Credentials (Identifiants).

- Choisissez Client Secret Post (Secret client Post) ou Client Secret Basic (Secret client Basic).

- Sélectionnez Save (Enregistrer).

Mettre à jour la date d’expiration de l’identifiant

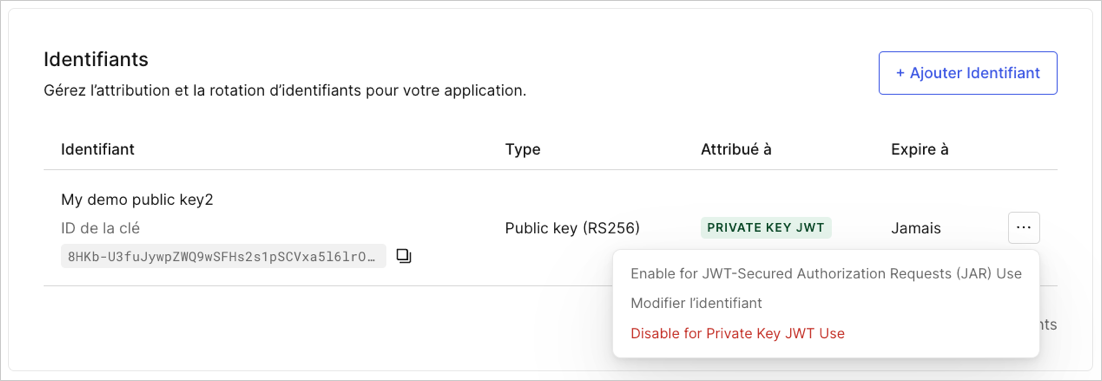

Vous pouvez mettre à jour un identifiant existant en y ajoutant une date d’expiration dans Auth0 Dashboard.- Naviguez vers Auth0 Dashboard > Applications > Applications et sélectionnez l’application que vous voulez mettre à jour.

- Sélectionnez l’onglet Credentials (Identifiants).

-

Choisissez l’identifiant que vous voulez mettre à jour et sélectionnez Edit Credential (Modifier l’identifiant).

- Sélectionnez Set an explicit expiry date for this Credential (Définir une date d’expiration explicite pour cet identifiant) et définissez une date ultérieure.

- Sélectionnez Update Credential (Mettre à jour l’identifiant).