Pour utiliser les fonctionnalités de l’identité très réglementée (HRI), vous devez disposer d’un plan Enterprise avec le module complémentaire Identité très réglementée. Consultez Tarification Auth0 pour plus de détails.

Générer une paire de clés RSA

Avant de configurer une API pour utiliser JWE, vous devez générer une paire de clés RSA. La clé privée doit rester secrète. Télécharger la clé publique dans Auth0, encodée au format PEM, comme décrit dans générer une paire de clés RSA. Seul le serveur de ressources ou le serveur API peut accéder en toute sécurité à la clé privée pour déchiffrer le jeton d’accès.Configurer JWE pour une API

- Auth0 Dashboard

- Management API

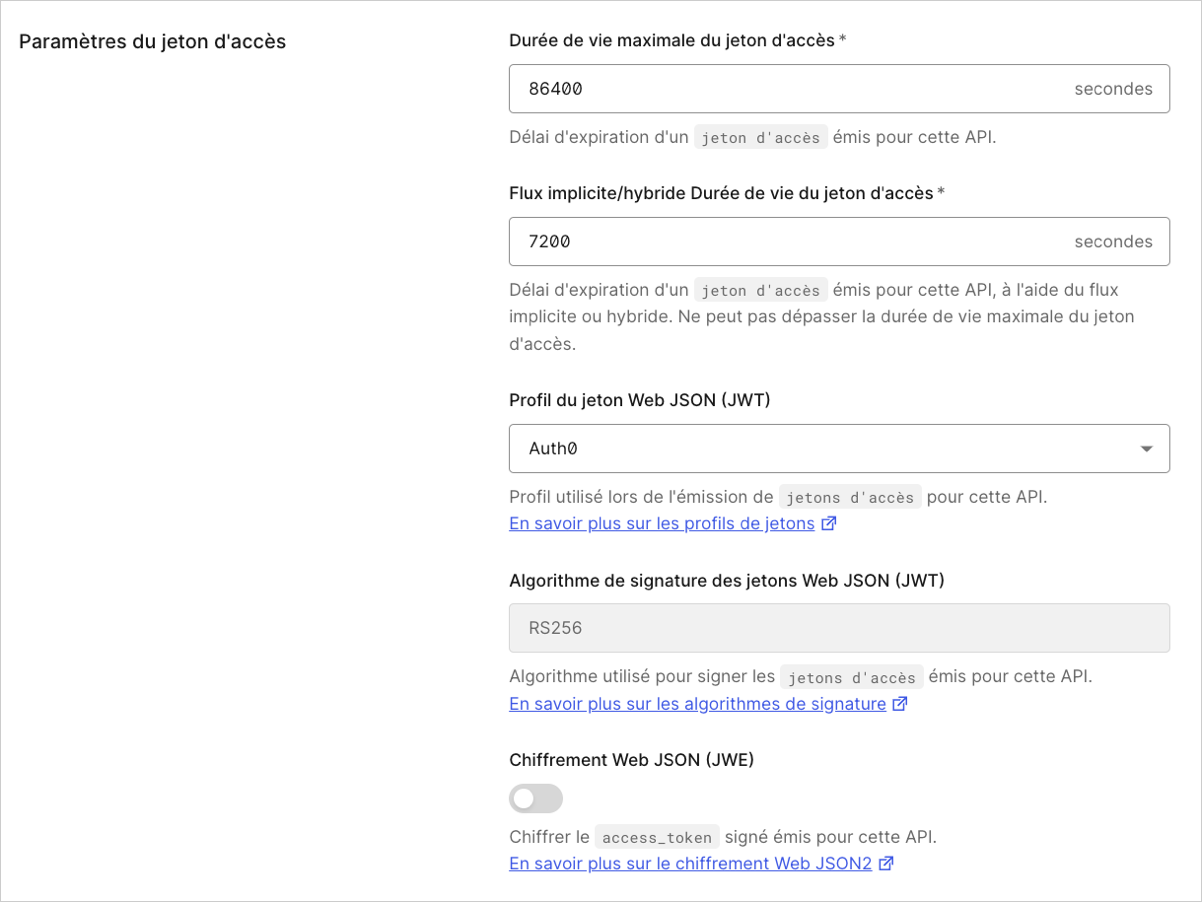

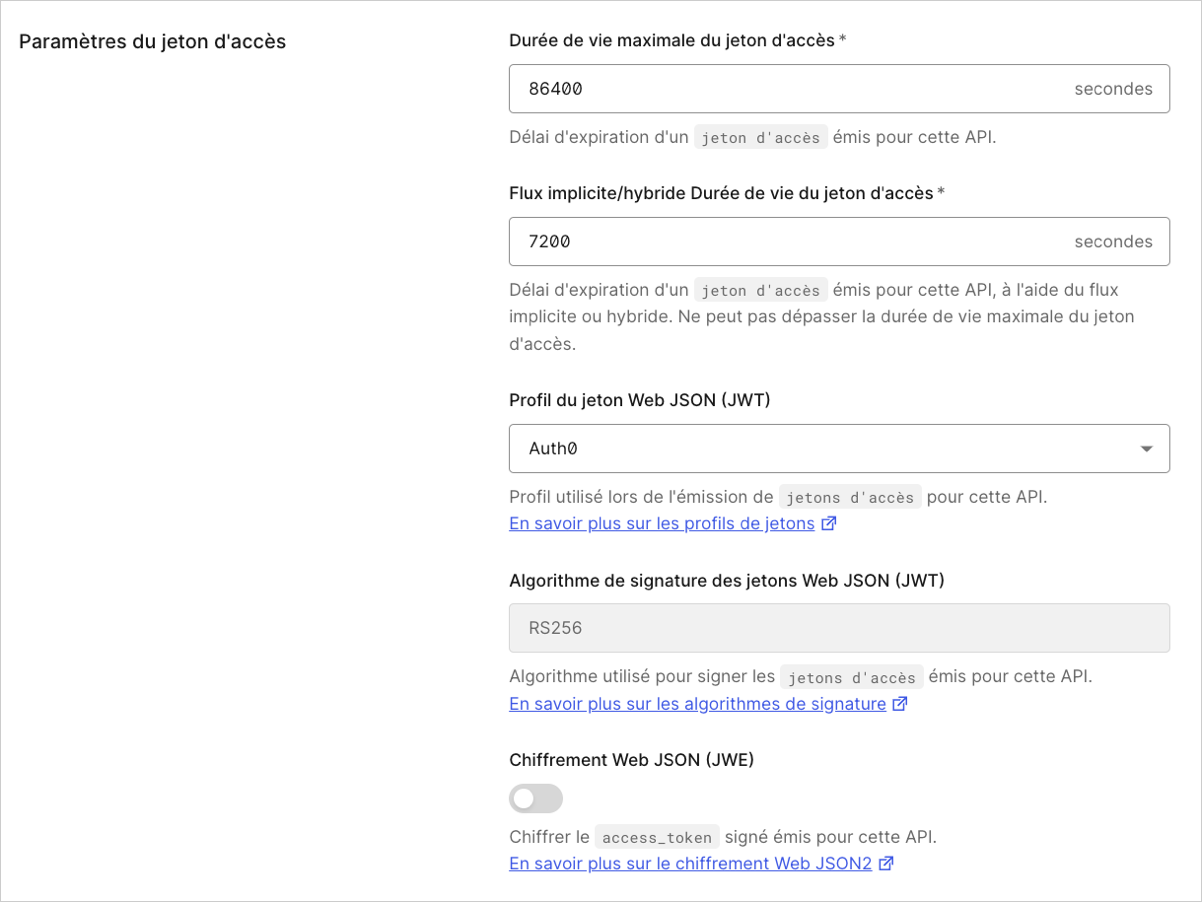

Utilisez Auth0 Dashboard pour configurer JWE pour votre API. Pour commencer, activez l’option du chiffrement Web JSON (JWE) sous les paramètres de jeton pour votre API Lorsque vous y êtes invité, ajoutez une clé de chiffrement Web JSON (JWE) :

Lorsque vous y êtes invité, ajoutez une clé de chiffrement Web JSON (JWE) :

- Entrez un nom facile à retenir pour simplifier l’identification.

- Téléversez un certificat avec la clé publique chiffrée en format PEM.

- Sélectionnez l’algorithme de chiffrement.

- (Facultatif) Entrez un identifiant de clé.