scope du jeton d’accès comprend une intersection des autorisations demandées et des autorisations attribuées à l’utilisateur, indépendamment des autorisations également incluses dans le jeton d’accès. Lorsque le RBAC est désactivé, une application peut demander n’importe quelle autorisation définie pour l’API, et la demande scope inclut toutes les autorisations demandées.

Si vous configurez des Actions

Dashboard

-

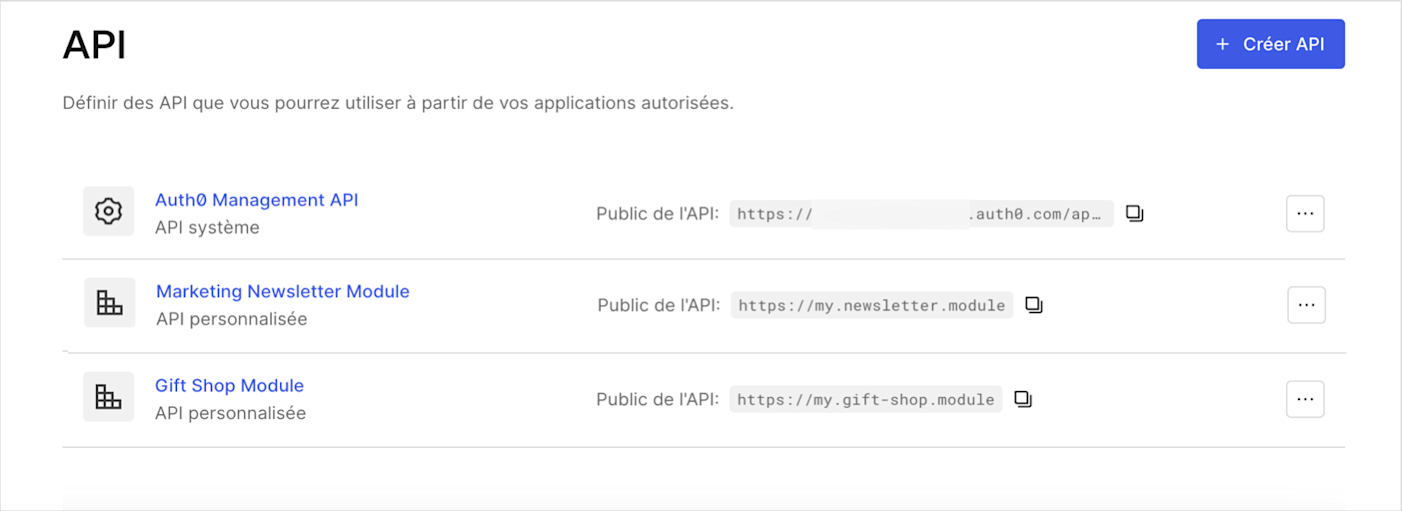

Rendez-vous dans Dashboard > Applications > APIs et cliquez sur le nom de l’API pour l’afficher.

-

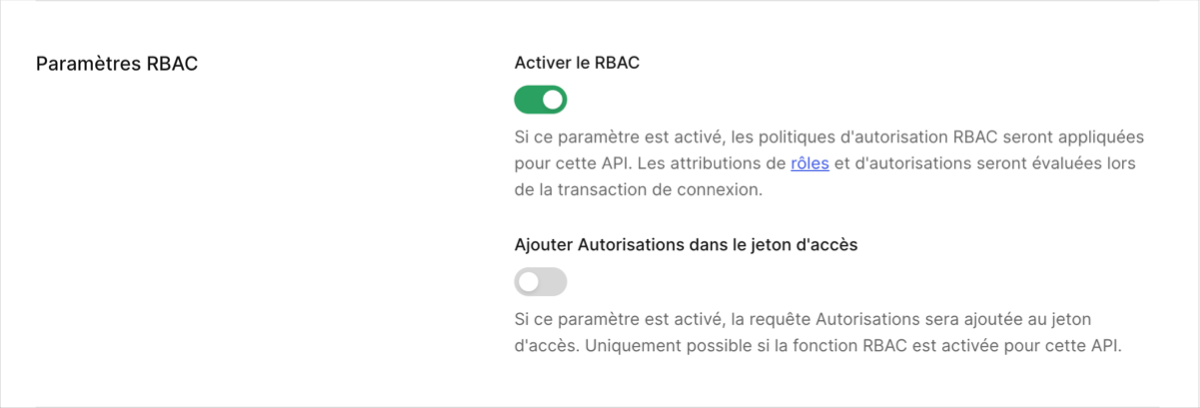

Faites défiler jusqu’aux RBAC Settings (Paramètres RBAC) et activez la bascule Enable RBAC (Activer RBAC).

-

Pour inclure toutes les autorisations attribuées à l’utilisateur dans la demande

permissionsdu jeton d’accès, activez la bascule Add Permissions in the Access Token (Ajouter des autorisations au jeton d’accès), puis cliquez sur Save (Enregistrer). Inclure les autorisations dans le jeton d’accès vous permet de faire peu d’appels pour récupérer les autorisations, mais augmente la taille du jeton. Une fois que vous avez activé la bascule Add Permissions in the Access Token (Ajouter des autorisations au jeton d’accès), Auth0 met également à jour le dialecte de votre jeton en fonction du access token profile que vous avez défini pour l’API :- Si le dialecte de votre token est

access_token, Auth0 le met à jour enaccess_token_authz, ce qui équivaut àaccess_tokenavec la demandepermissionsincluse. - Si le dialecte de votre jeton est

rfc9068_profile, Auth0 le met à jour enrfc9068_profile_authz, ce qui équivaut àrfc9068_profileavec la demandepermissionsincluse.

- Si le dialecte de votre token est

Management API

Pour activer le RBAC à l’aide de Management API, envoyez une requête PATCH au point de terminaison Update a resource server (Mettre à jour un serveur de ressources). Dans la requête PATCH, définissezenforce_policies sur true :

Remplacez les valeurs API_ID, MGMT_API_ACCESS_TOKEN et TOKEN_DIALECT par leurs valeurs respectives, comme indiqué dans le tableau suivant :

| Paramètre | Description |

|---|---|

API_ID | ID de l’API pour laquelle vous souhaitez activer RBAC. |

MGMT_API_ACCESS_TOKEN | Jeton d’accès pour Management API avec la permission update:resource_servers. |

TOKEN_DIALECT | Dialecte du jeton d’accès pour l’API indiquée. Pour en savoir plus, consultez Options du dialecte des jetons. |

Options de dialecte des jetons

Auth0 prend en charge les dialectes des jetons suivants :| Valeur | Description |

|---|---|

access_token | Le jeton Auth0 par défaut génère un jeton d’accès au format Jeton Web JSON (JWT). Une intersection des autorisations demandées et des autorisations attribuées à l’utilisateur est incluse dans la demande « scope » du jeton d’accès. Aucune demande permissions n’est transmise. Pour en savoir plus, consultez Profils de jeton d’accès. |

access_token_authz | Le profil de jeton Auth0 par défaut (access_token) avec la demande scope. Une intersection des autorisations demandées et des autorisations attribuées à l’utilisateur est incluse dans la demande scope du jeton d’accès. Toutes les autorisations attribuées à l’utilisateur sont incluses dans la demande permissions du jeton d’accès. Cela vous permet de faire des appels minimaux pour récupérer les autorisations, tout en augmentant la taille du jeton. |

rfc9068_profile | Le profil de jeton RFC 9068 génère un jeton d’accès au format JWT suivant la page Profil JWT IETF pour les jetons d’accès OAuth 2.0 (RFC 9068). Une intersection des autorisations demandées et des autorisations attribuées à l’utilisateur est incluse dans la demande scope du jeton d’accès. Aucune demande permissions n’est transmise. Pour en savoir plus, consultez Profils de jeton d’accès. |

| « rfc9068_profile_authz » | Le profil de jeton RFC 9068 (« rfc9068_profile ») avec la demande permissions. Une intersection des autorisations demandées et des autorisations attribuées à l’utilisateur est incluse dans la demande scope du jeton d’accès. Toutes les autorisations attribuées à l’utilisateur sont incluess dans la demande permissions du jeton d’accès. Cela vous permet de faire des appels minimaux pour récupérer les autorisations, tout en augmentant la taille du jeton. |