Avantages des JWT

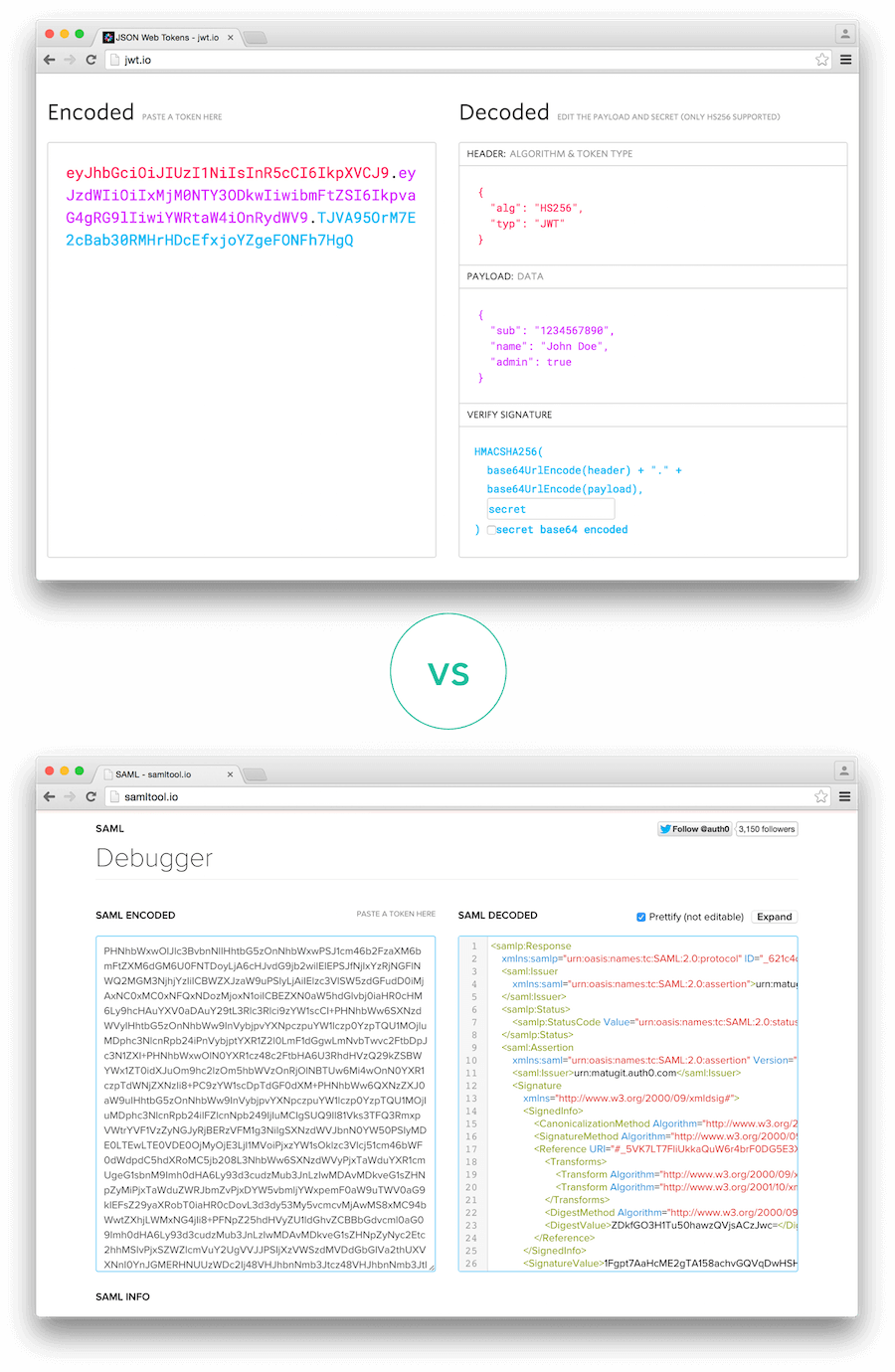

Il y a des avantages à utiliser les JWT par rapport aux simples jetons Web (SWT) et aux jetons .- Plus compact : JSON est moins détaillé que XML. De ce fait, lorsqu’il est encodé, un jeton JWT est plus petit qu’un jeton SAML. JWT est un bon choix pour être transmis dans les environnements HTML et HTTP.

- Plus sécurisé : Les JWT peuvent utiliser une paire de clés publique/privée sous la forme d’un certificat X.509 pour la signature. Un JWT peut également être signé symétriquement par un secret partagé à l’aide de l’algorithme HMAC. Bien que les jetons SAML puissent s’appuyer sur des combinaisons de clés publiques et privées, tout comme les JWT, il est extrêmement ardu de signer des documents XML avec une signature numérique XML, sans compromettre la sécurité, comparativement à la facilité de signature de JSON. En savoir plus sur les algorithmes de signature JWT.

- Plus commun : Les parseurs JSON sont courants dans la plupart des langages de programmation car ils mappent directement sur des objets. XML, par contre, n’a pas de mappage document-objet naturel. Cela rend le travail avec JWT plus facile que celui avec les assertions SAML.

- Plus facile à traiter : JWT est utilisé à l’échelle mondiale d’Internet. Cela signifie qu’il est plus facile à traiter sur les appareils des utilisateurs, notamment les téléphones mobiles.

Utiliser les JWT

Les JWT peuvent être utilisés de différentes façons :- Authentication (Authentification) : Lorsqu’un utilisateur se connecte avec succès en utilisant ses identifiants, un jeton d’ID est retourné. Conformément aux normes OpenID Connect (OIDC), un jeton d’ID est toujours un JWT.

- Autorisation : Une fois qu’un utilisateur a réussi sa connexion, une application peut demander l’accès à des routes, des services ou des ressources (p. ex., des API) en son nom. Pour ce faire, il faut que, pour chaque demande, un jeton d’accès soit passé. Ce jeton peut prendre la forme d’un JWT. L’authentification unique () utilise largement JWT en raison de la faible surcharge du format et de sa facilité d’utilisation dans différents domaines.

- Échange d’information : Les JWT constituent un moyen efficace de communiquer des données de manière sécurisée entre les entités, car ils peuvent être signés, ce qui garantit l’identité de l’expéditeur. De plus, la structure d’un JWT vous permet de vérifier que le contenu n’a pas été altéré.