. ):

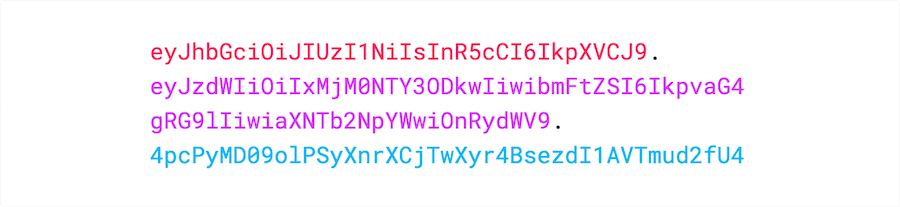

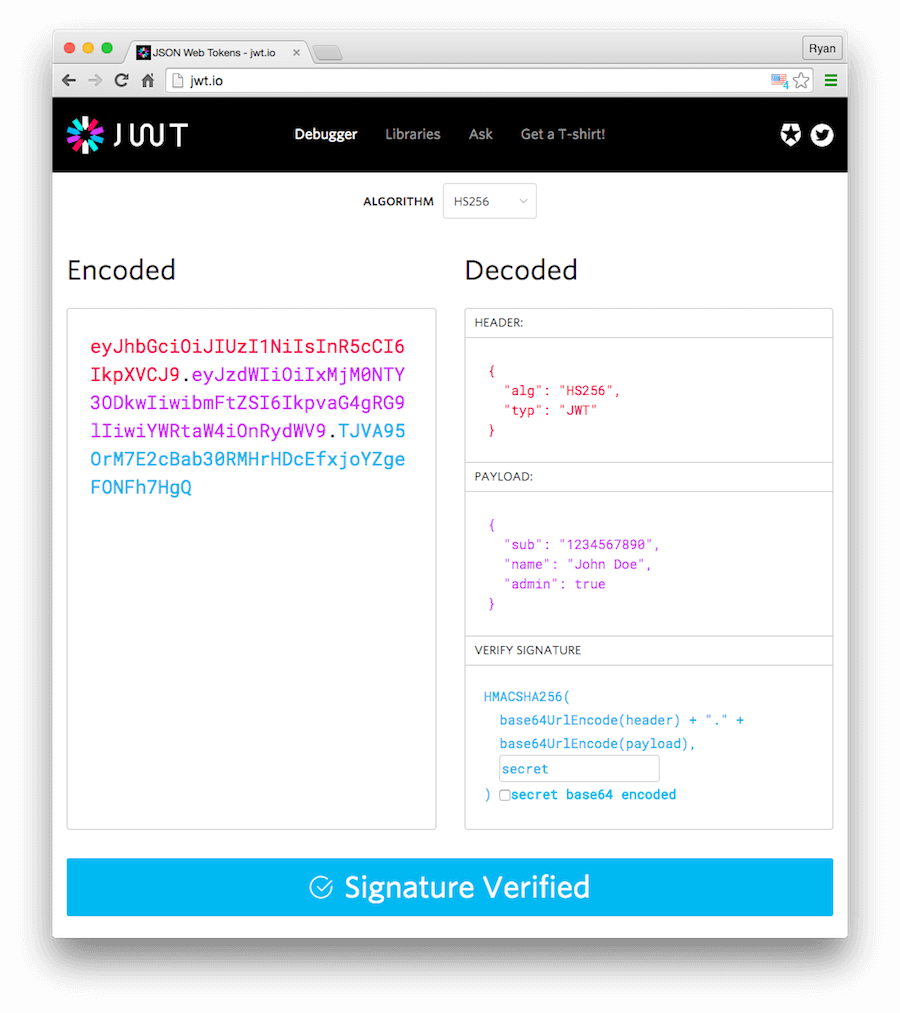

- En-tête JOSE: contient des métadonnées sur le type de jeton et les algorithmes cryptographiques utilisés pour sécuriser son contenu.

- Charge utile JWS (ensemble de demandes) : contient des déclarations de sécurité vérifiables, comme l’identité de l’utilisateur et les autorisations qui lui sont accordées.

- Signature JWS: est utilisée pour valider que le jeton est digne de confiance et qu’il n’a pas été altéré. Vous devezvérifier la signature d’un JWT avant de le stocker et de l’utiliser.