Pour utiliser l’authentification multifacteur (MFA) adaptative, vous devez disposez d’un plan d’abonnement Enterprise avec module complémentaire Authentification multifacteur (MFA) adaptative. Consultez Tarification Auth0 pour plus de détails.

Fonctionnement

Lors d’une transaction de connexion, l’authentification multifacteur (MFA) adaptative calcule un pointage de confiance global basé sur l’analyse de trois évaluations de risques :| Assessor | Risk Signal | How it is computed |

|---|---|---|

NewDevice | L’utilisateur essaie de se connecter à partir d’un appareil qui n’a pas été utilisé pour accéder au compte au cours des 30 derniers jours. | L’agent utilisateur et les témoins du navigateur identifient un appareil. Au moment de la connexion, les informations de l’appareil sont comparées à la liste des appareils du compte. |

ImpossibleTravel | L’utilisateur tente de se connecter depuis un endroit géographique suggérant un déplacement impraticable par rapport à sa dernière session. | La distance entre le dernier emplacement valide et l’emplacement de la tentative de connexion est calculée; la différence de temps entre la tentative de connexion est utilisée pour calculer une vitesse de déplacement hypothétique. La vitesse est comparée à une vitesse de déplacement raisonnable. |

UntrustedIP | L’utilisateur tente de se connecter à une adresse IP réputée pour être liée à des comportements suspects. | Auth0 se base sur les données des événements de trafic pour évaluer la probabilité que l’adresse IP soit utilisée par des acteurs menaçants pour lancer des attaques à grande vitesse. |

PhoneNumber | Le numéro de téléphone fourni pendant une demande de connexion ou d’inscription est déterminé comme étant non valide ou comme provenant d’une source non fiable. | Auth0 s’appuie sur les données issues de la composition et de l’origine du numéro de téléphone pour évaluer la vraisemblance qu’il soit employé par un utilisateur authentique. |

| Cote de risque global | Une combinaison des facteurs NewDevice, ImpossibleTravel, et UntrustedIPci-dessus. La valeurPhoneNumber` n’a pas d’incidence sur la cote de risque globale. | Auth0 utilise les trois cotes pour définir une cote globale. Utilisez les actions si vous souhaitez mettre en œuvre votre propre logique commerciale. |

Personnaliser l’authentification multifacteur (MFA) adaptative

Vous pouvez utiliser les actions pour personnaliser le flux MFA et offrir la meilleure expérience à vos utilisateurs. Pour en apprendre davantage sur l’évaluation des risques, les pointages de confiance et les options de personnalisation, consultez Personnaliser l’authentification multifacteur (MFA) adaptative.Soutien et limite

Flux d’autorisations

L’authentification multifacteur (MFA) adaptative est prise en charge par tous les flux d’authentification et d’autorisation qui commencent par l’utilisateur final. Pour en apprendre davantage sur les différents flux et protocoles, consultez Flux d’authentification et d’autorisation et Protocoles.| Protocole | Flow | Supported |

|---|---|---|

| OIDC/OAuth2 | Flux de code d’autorisation | Supporté |

| OIDC/OAuth2 | Flux de code d’autorisation avec PKCE | Supporté |

| OIDC/OAuth2 | Flux implicite avec Form Post | Supporté |

| OIDC/OAuth2 | Flux hybride | Supporté |

| OIDC/OAuth2 | Flux hybride | Supporté |

| OIDC/OAuth2 | Informations d’identification du client | N’est pas pris en charge |

| OIDC/OAuth2 | Autorisation du dispositif | N’est pas pris en charge |

| OIDC/OAuth2 | Mot de passe du propriétaire de la ressource (ROP) | N’est pas pris en charge |

| Initiée par le fournisseur de services (initiée par le fournisseur de services) SAML | initié par le fournisseur de services (SP-initiated) | Supporté | |

| SAML | Initié par le fournisseur d’identité (-initiated) | N’est pas pris en charge * |

| WS-Federation | S.O. | Supporté |

| AD/LDAP | S.O. | Supporté |

- L’authentification multifacteur (MFA) adaptative n’est pas prise en charge pour les flux SAML initiés par IdP, mais vous pouvez simuler le flux avec des applications OIDC. Pour en apprendre davantage, consultez Configurer une connexion SAML initiée par IdP aux applications OIDC.

Connexions par les médias sociaux

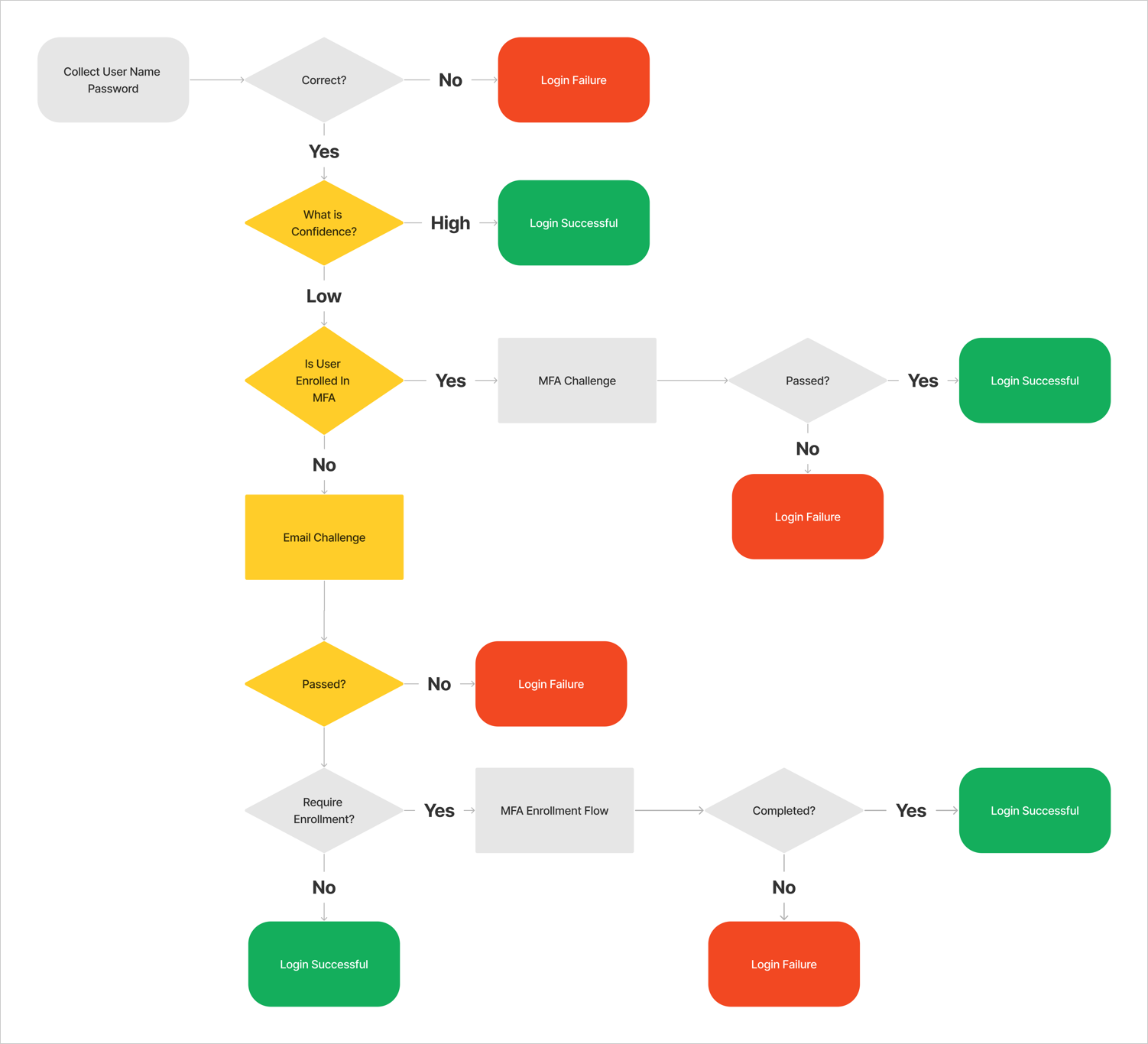

L’authentification multifacteur (MFA) adaptative est entièrement prise en charge pour les types de connexion par les médias sociaux où une adresse courriel est fournie par les utilisateurs. L’authentification multifacteur (MFA) adaptative nécessite une adresse courriel pour terminer l’étape de défi-réponse avec courriel survenant quand un utilisateur n’est pas inscrit à l’AMF. Si une adresse courriel n’est pas fournie, l’authentification multifacteur (MFA) adaptative ne peut pas effectuer le défi-réponse avec courriel et la transaction sera bloquée. Ce scénario n’introduit pas de risque à la sécurité, mais limite la fonctionnalité de la fonction. Si vous avez établi une connexion par média social et que vous vous attendez à ce qu’une adresse courriel soit fournie, mais qu’elle ne l’est pas, vérifiez votre configuration et assurez-vous que les permissions, les revendications et les autorisations corrects sont demandés. Pour en apprendre davantage sur les connexions par média social prises en charge et comment les installer, consultez Connexions par média social sur le marché Auth0.Fonctionnalités Auth0

Le tableau suivant énumère les implémentations d’Auth0 et leurs fonctionnalités avec l’authentification multifacteur (MFA) adaptative :| Implémentation du flux de connexion | Niveau de prise en charge de l’authentification multifacteur (MFA) adaptative |

|---|---|

| Connexion universelle | Prise en charge |

| Connexion classique sans personnalisation | Prise en charge |

Connexion classique (hébergée par Auth0), page de connexion personnalisée avec modèle de verrouillage lock.js | Prise en charge |

Connexion classique (hébergée par Auth0), page de connexion personnalisée avec modèle de formulaire de connexion personnalisé auth0.js | Prise en charge |

Connexion classique (hébergée par Auth0), page de connexion personnalisée avec flux sans mot de passe par courriel et modèle sans mot de passe lock.js | Prise en charge |

Connexion classique (hébergée par Auth0), page de connexion personnalisée avec flux sans mot de passe par SMS et modèle sans mot de passe lock.js | Non prise en charge, car elle ne rend pas une adresse courriel disponible, ce qui est une exigence. |

Applications Web ou natives utilisant le flux d’autorisation de mot de passe du propriétaire de la ressource (ROPG) (y compris celles utilisant des versions antérieures des trousses SDK lock.android et lock.swift | Prise en charge, avec les limitations suivantes : |