post-connexion, vous pouvez personnaliser vos flux afin de proposer aux utilisateurs un facteur spécifique ou une séquence de facteurs. Vous pouvez également utiliser des informations contextuelles sur les utilisateurs et leurs organisations dans le but de créer des expériences plus individualisées. Par exemple, vous pouvez personnaliser vos flux pour mettre les utilisateurs au défi avec des facteurs spécifiques en fonction de leur appartenance à certaines organisations ou en fonction des rôles d’utilisateur qui leur sont attribués.

- Cette fonctionnalité vous permet de personnaliser les flux de sélection MFA. Si vous souhaitez personnaliser les flux d’inscription MFA, consultez Personnaliser les inscriptions MFA dans la connexion universelle.

- La personnalisation des flux MFA à l’aide d’actions n’est possible que si vous utilisez la connexion universelle.

Fonctionnement

Vous pouvez utiliser Actions pour personnaliser vos flux MFA. Plus particulièrement, vous pouvez modifier le déclencheurpost-connexion du Flux de connexion à l’aide des méthodes Authentication API suivantes :

-

challengeWith: Spécifie le ou les facteurs que les utilisateurs doivent utiliser pour s’authentifier, comme un mot de passe à usage unique. Cette méthode présente un défi par défaut aux utilisateurs et peut donner éventuellement accès à un sélecteur de facteurs qui leur permet de choisir une méthode d’authentification différente. -

challengeWithAny: Définit un groupe de facteurs parmi lesquels les utilisateurs peuvent choisir au moment de l’authentification, tels que le courriel et le mot de passe à usage unique. Par défaut, cette méthode présente aux utilisateurs un sélecteur de facteurs plutôt qu’un défi spécifique, conformément aux conditions suivantes :- Si deux facteurs ou plus sont spécifiés, un sélecteur de facteurs s’affiche pour l’utilisateur.

- Si l’utilisateur ne s’est inscrit qu’à l’un des facteurs spécifiés (ou si un seul facteur est fourni), le sélecteur de facteur est ignoré.

- Si l’utilisateur n’est pas inscrit à l’un des facteurs spécifiés, la commande échoue.

enrolledFactors. enrolledFactors représente la liste de facteurs actifs associés à un compte utilisateur

-

otp -

email -

push-notificationotpFallback

-

phonepreferredMethod: voicepreferredMethod: smspreferredMethod: both

-

webauthn-platform -

webauthn-roaming

event.authentication.methods comprend un type de champ qui, lorsque le nom de la méthode est réglé à mfa. Type, il devient un lien contenant les valeurs de facteur correspondant à celles utilisées par le type de champ des enrolledFactors (énumérées ci-dessus). Lorsqu’un défi MFA est réalisé, les methods contiennent un objet de name:mfa avec un type réglé sur le facteur utilisé pour ce défi. Les methods sont seulement mis à jour lorsque une action commence. Pour voir les résultats d’un défi, les methods doivent être accédées dans l’action suivante du flux.

Pour en apprendre davantage, examinez les ressources suivantes :

- Déclencheurs d’actions : post-connexion - Objet d’événement

- Déclencheurs d’actions : post-connexion - Objet API

Flux séquencés et contextuels

Avec les commandeschallengeWith ou challengeWithAny, vous pouvez utiliser des informations contextuelles pour déterminer le meilleur défi ou la meilleure série de défis à présenter aux utilisateurs. Plus précisément, vous pouvez tirer parti des éléments suivants :

- Flux séquencés : Mettez les utilisateurs au défi avec une série de facteurs différents dans un ordre spécifique.

- Flux contextuels : Déterminez le prochain facteur avec lequel mettre l’utilisateur au défi en fonction des défis précédents dans le flux.

challengeWithAny dans l’action 1. Ensuite, l’action 2 met l’utilisateur au défi avec une notification poussée parce qu’il a le rôle d’utilisateur administrateur et a également terminé le défi SMS.

Dans ce flux, vous pouvez prendre des décisions sur le facteur avec lequel mettre l’utilisateur au défi pour les raisons suivantes :

- Le flux s’arrête après l’exécution de l’action 1.

- L’utilisateur termine le flux MFA demandé par l’action 1.

event.authentication.methods.typedans l’action 2 rempli avec les renseignements du défi MFA précédent.- Le flux reprend pour exécuter l’action 2 en utilisant les informations contextuelles de l’action 1.

challengeWith et challengeWithAny offrent les avantages uniques suivants :

- Les flux s’arrêtent après chaque commande, vous permettant d’accumuler des informations de l’utilisateur pouvant être utilisés dans les actions ultérieures. En comparaison, les redirections ne se produisent qu’une seule fois en tant que commande finale d’un flux.

- LA MFA est déclenchée après que chaque action contenant les commandes

challengeWithouchallengeWithAnysoit exécutée. Avec les redirections, MFA s’exécute comme action finale dans le pipeline.

challengeWith ou challengeWithAny. Les actions servant à d’autres fins ne sont pas affectées.

Avant de commencer

Avant de pouvoir personnaliser vos flux MFA, vous devez d’abord activer la MFA dans votre locataire et inviter vos utilisateurs à s’inscrire aux facteurs appropriés.Préparer le locataire

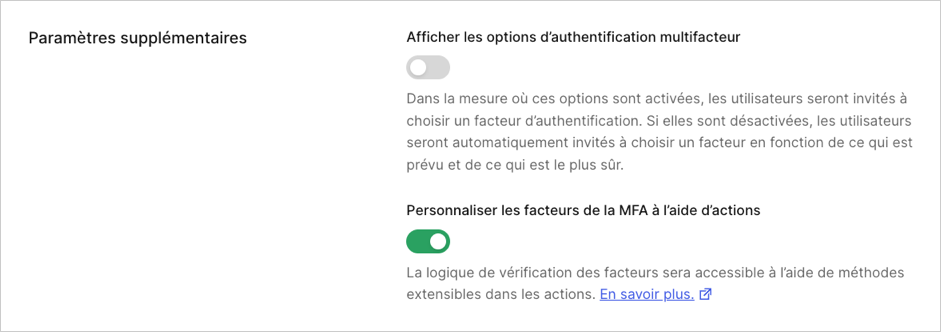

Pour commencer, configurez la MFA dans votre locataire et activez Personnaliser les facteurs MFA à l’aide des paramètres d’actions. Vous pouvez configurer un ou plusieurs facteurs et définir vos politiques en matière d’MFA à partir du Tableau de bord Auth0 sous Sécurité > Authentification multifacteur.- Pour en apprendre davantage sur le processus de configuration, consultez Activer l’authentification multifacteur (MFA).

- Pour plus d’information à propos de la configuration de facteurs spécifiques, consultez Facteurs d’authentification multifacteur (MFA).

- Les Actions qui invoquent les commandes

challengeWithetchallengeWithAnyremplacent et écrasent tous les défis activés via api.multifactor.enable. Elles ont également priorité sur les configurations MFA disponibles sous Définir les politiques. - Pour garantir que les utilisateurs effectuent une authentification multifacteur lorsqu’ils tentent d’accéder à votre application, définissez le paramètre Exiger l’authentification multifacteur sur Utiliser l’authentification multifacteur (MFA) adaptative ou Toujours. Dans le cas où votre code d’actions ne s’exécute pas, ce paramètre sert de sauvegarde et empêche les utilisateurs de contourner l’authentification multifacteur (MFA).

- Si vous souhaitez utiliser des évaluateurs de risques dans vos commandes, activez le bouton bascule Évaluation de risque de l’authentification multifacteur (MFA) adaptative et utilisez event.authentication.riskAssessment dans votre code d’actions

post-login.

Inscrire les utilisateurs dans des facteurs

Une fois la MFA configurée, assurez-vous que vos utilisateurs s’inscrivent à un ou plusieurs des facteurs activés. Les utilisateurs doivent s’inscrire auprès d’authentificateurs avant de pouvoir être mis au défi par des commandes d’actionpost-connexion.

Une fois qu’un utilisateur s’est inscrit ou qu’il a été créé dans votre locataire, vous pouvez créer des inscriptions avec le point de terminaison du authentication-methods, ou vous pouvez gérer les inscriptions des utilisateurs directement par le biais de leur page de profil dans le Tableau de bord Auth0.

Personnaliser vos flux MFA

Une fois votre locataire prêt, vous pouvez créer des actionspost-login pour personnaliser vos flux MFA. Les étapes et un exemple d’utilisation sont fournis ci-dessous.

Créer votre action post-connexion

- Sur votre Tableau de bord Auth0, naviguez vers Actions > Flux et sélectionnez Connexion.

- Sous Ajouter une action, sélectionnez Personnaliser et choisissez Créer une action.

-

Sur la fenêtre contextuelle Créer une action :

- Saisissez un nom pour votre action.

- Sélectionnez Connexion/ Post-connexion comme déclencheur.

- Utilisez Nœud 18 (Recommandé) comme temps de fonctionnement.

- Révisez la fenêtre contextuelle pour garantir son exactitude. Ensuite, sélectionnez Créer.

-

Après la création, l’éditeur de code affiche la commande

onPostExecute. Ajoutez votre code personnalisé ou votre modèle de code à la commande. - Une fois votre commande prête, sélectionnez Déployer.

-

Sélectionnez Ajouter au flux sur la notification de déploiement réussi.

- Remarque : Si la notification est fermée, choisissez Retour au flux situé au-dessus de l’éditeur de code.

- Faites glisser et déposez votre nouvelle commande à partir du panneau Ajouter une action jusqu’à votre flux de connexion. Ensuite, sélectionnez Appliquer.

Tester votre action post-connexion

Pour être certain que vos commandes fonctionnent correctement, vous pouvez mettre votre action à l’essai via le Tableau de bord Auth0 :- Naviguez vers Authentification > Profil d’authentification.

- Sélectionnez Essayer pour ouvrir une invite de connexion modèle dans un nouvel onglet.

- Entrez vos informations et mettez votre nouveau flux MFA à l’épreuve.

Exemples de cas d’utilisation

Les exemples ci-dessous décrivent des cas d’utilisation courants pour personnaliser les flux MFA.Utiliser les inscriptions actuelles pour déterminer la méthode de défi

L’exemple suivant met un utilisateur à l’épreuve avec MFA s’il est inscrit avec les facteurs suivants :- Mot de passe à usage unique (OTP)

- Téléphone

Utiliser des rôles pour déterminer la méthode de défi

L’exemple suivant met au défi tous les utilisateurs avec un mot de passe à usage unique. Si un utilisateur dispose du rôle d’administrateur et nécessite un niveau d’accès plus élevé à votre application, il est confronté à un facteur supplémentaire sous forme d’authentification renforcée.Utiliser des métadonnées pour déterminer la méthode de défi

Dans cet exemple, les facteurs MFA sont activés au niveau de l’Organisation. Cet exemple utilise différentes catégories de métadonnées pour déterminer le défi approprié pour chaque utilisateur :- Métadonnées de l’organisation : Données au niveau de l’organisation, comme les facteurs spécifiques activés pour une organisation.

- Métadonnées de l’utilisateur : Données au niveau de l’utilisateur, par exemple si un utilisateur dispose d’un numéro de téléphone associé à son profil.

Autoriser les utilisateurs à sélectionner une autre méthode d’authentification

Pour une expérience plus flexible, vous pouvez présenter aux utilisateurs un lien Essayer une autre méthode comme défi MFA. Ce lien permet aux utilisateurs de sélectionner une méthode d’authentification différente de celle par défaut. Pour y parvenir, incluez le paramètreadditionalFactors dans votre code d’action. Vous pouvez régler ce paramètre pour un facteur spécifique à tous les utilisateurs ou utiliser enrolledFactors pour permettre aux utilisateurs de choisir leur facteur.

Facteur spécifique

L’exemple suivant met les utilisateurs au défi en mettant par défaut un mot de passe à usage unique. S’ils le souhaitent, ces derniers peuvent accéder au lien Essayer une autre méthode pour s’authentifier par courriel.

Utiliser une authentification multifacteur (MFA) adaptative pour déterminer quand défier les utilisateurs

L’exemple suivant utilise une Authentification multifacteur (MFA) adaptative pour déterminer si les utilisateurs devraient être mis à l’épreuve. L’authentification multifacteur (MFA) adaptative est une politique MFA flexible qui protège votre locataire des acteurs malveillants en évaluant les risques potentiels lors de transactions de connexion et invite les utilisateurs à effectuer une vérification supplémentaire, le cas échéant. Dans ce cas, les utilisateurs sont invités à utiliser la MFA s’ils se connectent à partir d’un appareil qui n’est pas reconnu et que leur pointage de confiance global est faible ou moyen.Utiliser des actions pour défier les utilisateurs

Vous pouvez utiliser des actions pour personnaliser les flux MFA en modifiant le déclencheurpost-connexion duflux de connexion. Cet exemple utilise la méthode d’authentification par téléphone et preferredMethod : 'both', faisant référence aux facteurs MFA actifs associés au compte d’un utilisateur. Pour plus d’information, référez-vous à Déclencheurs d’actions : post-connexion - Objet d’événement.

Dépannage

Si vous rencontrez des erreurs ou obtenez des résultats inattendus avec vos flux MFA personnalisés, vous pouvez utiliser les renseignements ci-dessous pour vous aider à identifier et à résoudre ces problèmes.Journaux de locataires

Vous pouvez surveiller vos flux MFA personnalisés par le biais des journaux des locataires. Les journaux des locataires sont disponibles sur le Tableau de bord Auth0 sous Monitoring (Surveillance) > Logs (Journaux). Vous pouvez également récupérer les journaux à l’aide de Management API. Si vous ou vos utilisateurs remarquez un comportement inattendu, consultez les journaux des locataires pour les codes d’événement suivants pour en savoir plus :| Scénario | Code de l’événement | Description de l’erreur |

|---|---|---|

| Un utilisateur est invité à procéder à une authentification multifacteur, mais aucun des facteurs demandés ne peut être utilisé comme défi. Dans ce cas, l’utilisateur ne peut pas terminer l’authentification multifacteur (MFA). | mfar | Ce scénario entraîne le message d’erreur suivant : Un défi MFA est utilisé dans une action PostLogin mais les facteurs demandés ne sont pas correctement configurés. Pour procéder à l’authentification multifacteur, autorisez les facteurs demandés et assurez-vous que l’utilisateur s’est inscrit avec ces derniers. |

| Un utilisateur est invité à procéder à une authentification multifacteur (MFA), mais l’un des facteurs demandés ne peut pas être utilisé comme défi. Dans ce cas, l’utilisateur peut terminer le processus d’authentification à l’aide d’un autre facteur demandé. | w | |

| Ce scénario entraîne le message d’avertissement suivant : Un défi MFA est utilisé dans une action PostLogin, mais le facteur demandé ({nom du facteur}) n’est pas correctement configuré. Autorisez le facteur demandé et assurez-vous que l’utilisateur s’est inscrit avec ce facteur. |

Liste de vérification de dépannage

La liste de vérification suivante fournit des suggestions supplémentaires pour identifier et résoudre les problèmes courants liés aux flux MFA personnalisés.-

Le commutateur Personnaliser des facteurs MFA avec des actions doit être activé.

- Naviguez vers Tableau de bord Auth0 > Sécurité > Authentification multifacteur et assurez-vous que le commutateur est activé dans la section Paramètre additionnel.

-

Les facteurs référencés dans vos actions doivent être activés dans votre locataire.

- Révisez votre code : Naviguez vers Auth0 Dashboard > Actions > Bibliothèque > Personnaliser et révisez le code d’actions. Assurez-vous que tous les facteurs référencés sont applicables à vos cas d’utilisation.

- Examinez vos facteurs : Naviguez vers Auth0 Dashboard > Sécurité > Authentification multifacteur et assurez-vous que tous les facteurs référencés dans vos actions sont activés.

-

Les utilisateurs doivent être inscrits dans les facteurs référencés dans vos actions.

-

Si une personne reçoit une erreur, vérifiez ses renseignements d’utilisateur pour vous assurer qu’elle est inscrite aux facteurs appropriés. Naviguez vers Auth0 Dashboard > Gestion des utilisateurs > Utilisateurs et sélectionnez leur nom dans la liste.

- Examinez la section Authentification multifacteur (MFA) sous l’onglet Détail pour vérifier leur inscription. Si l’utilisateur n’est pas inscrit, vous pouvez utiliser le lien Envoyer un lien d’invitation d’inscription disponible dans cette section.

- Vous pouvez également vérifier les inscriptions de l’utilisateur par le biais de l’onglet Raw JSON. Ces renseignements peuvent également être récupérées à l’aide de Management API. Cependant, il est important de noter que l’API ne répertorie pas les authentificateurs inscrits automatiquement, tels que les facteurs par courrier électronique configurés par le biais d’un lien de vérification par courrier électronique.

- Si les utilisateurs ne sont pas inscrits dans les facteurs appropriés, vous pouvez créer des inscriptions avec le point de terminaison authentication-methods du Management API. Vous pouvez également gérer les inscriptions des utilisateurs directement par le biais de leur page de profil dans le Tableau de bord Auth0.

-

Si une personne reçoit une erreur, vérifiez ses renseignements d’utilisateur pour vous assurer qu’elle est inscrite aux facteurs appropriés. Naviguez vers Auth0 Dashboard > Gestion des utilisateurs > Utilisateurs et sélectionnez leur nom dans la liste.

-

Assurez-vous que vos actions ont été déployées et enregistrées dans votre pipeline.

- Naviguez vers Auth0 Dashboard > Actions > Bibliothèque > Personnaliser. Localisez votre action dans la liste et assurez-vous que son statut est Déployée. Si un statut différent est répertorié, accédez à votre action, vérifiez le code et cliquez sur Déployer en haut à droite.

- Naviguez vers Dashboard Auth0 > Actions > Bibliothèque > Flux et sélectionnez Connexion. Assurez-vous que votre action est répertoriée dans le flux. Si ce n’est pas le cas, accédez à l’onglet Personnaliser du panneau Ajouter une action et faites glisser et déposez votre action dans le flux de connexion. Ensuite, sélectionnez Appliquer.

-

Assurez-vous d’avoir la dernière version des actions

post-login.- Naviguez vers Auth0 Dashboard > Actions > Bibliothèque > Personnaliser et sélectionnez votre action. Si votre action est obsolète, une bannière jaune vous invitant à mettre à jour l’action s’affichera. Si la bannière s’affiche, sélectionnez Mettre à jour.

- Vous pouvez également préciser la dernière version des actions

post-connexionpour le déploiement en utilisant l’outil Deploy CLI. Pour en savoir plus, consultez Configurer l’outil Deploy CLI.