- Moins de problèmes pour les connexions Méthode simple et connue l’authentification des utilisateurs

- Il s’agit de la seule méthode d’authentification web résistante aux tentatives d’hameçonnage.

- Méthode standard et implémentée sur l’ensemble des navigateurs et systèmes d’exploitation

- Les authentifiants itinérants sont amovibles et multiplateforme, comme un Yubikey, et peuvent être utilisés sur plusieurs appareils. Pour vous authentifier avec un authentifiant en itinérance, vous devez le connecter à un appareil (par USB, NFC ou Bluetooth), fournir la preuve de votre présence (en le touchant par exemple) et fournir optionnellement une vérification utilisateur, en saisissant un NIP par exemple.

- Les authentifiants de plateforme sont fixés à un appareil et ne fonctionnent que sur cet appareil. Certains exemples sont TouchBar (MacBook), Windows Hello, Touch/FaceId (iOS) et la reconnaissance facile et des empreintes digitales d’Android. Les données biométriques sont enregistrées sur l’appareil et ne sont jamais envoyées sur le serveur. Lorsque les données biométriques ne peuvent être utilisées, les méthodes d’authentification alternatives sont normalement fournies. Par exemple, si vous portez un masque, vous pouvez saisir votre mot de passe plutôt que d’utiliser la reconnaissance faciale.

WebAuthn et les points d’origines web

WebAuthn fonctionne en générant une paire de clés privée et publique pour chaque web origin enregistré dans l’appareil ou la clé de sécurité. Puisque la paire de clés est associée au domaine, les utilisateurs restent protégés contre l’hameçonnage. Si un attaquant dupe un utilisateur en le faisant utiliser WebAuthn d’un autre domaine, l’authentificateur WebAuthn ne possèdera pas la paire de clés pour ce domaine et l’authentification échouera. Le cyber-criminel ne pourra pas obtenir les données identifiant l’utilisateur.Authentificateurs itinérants

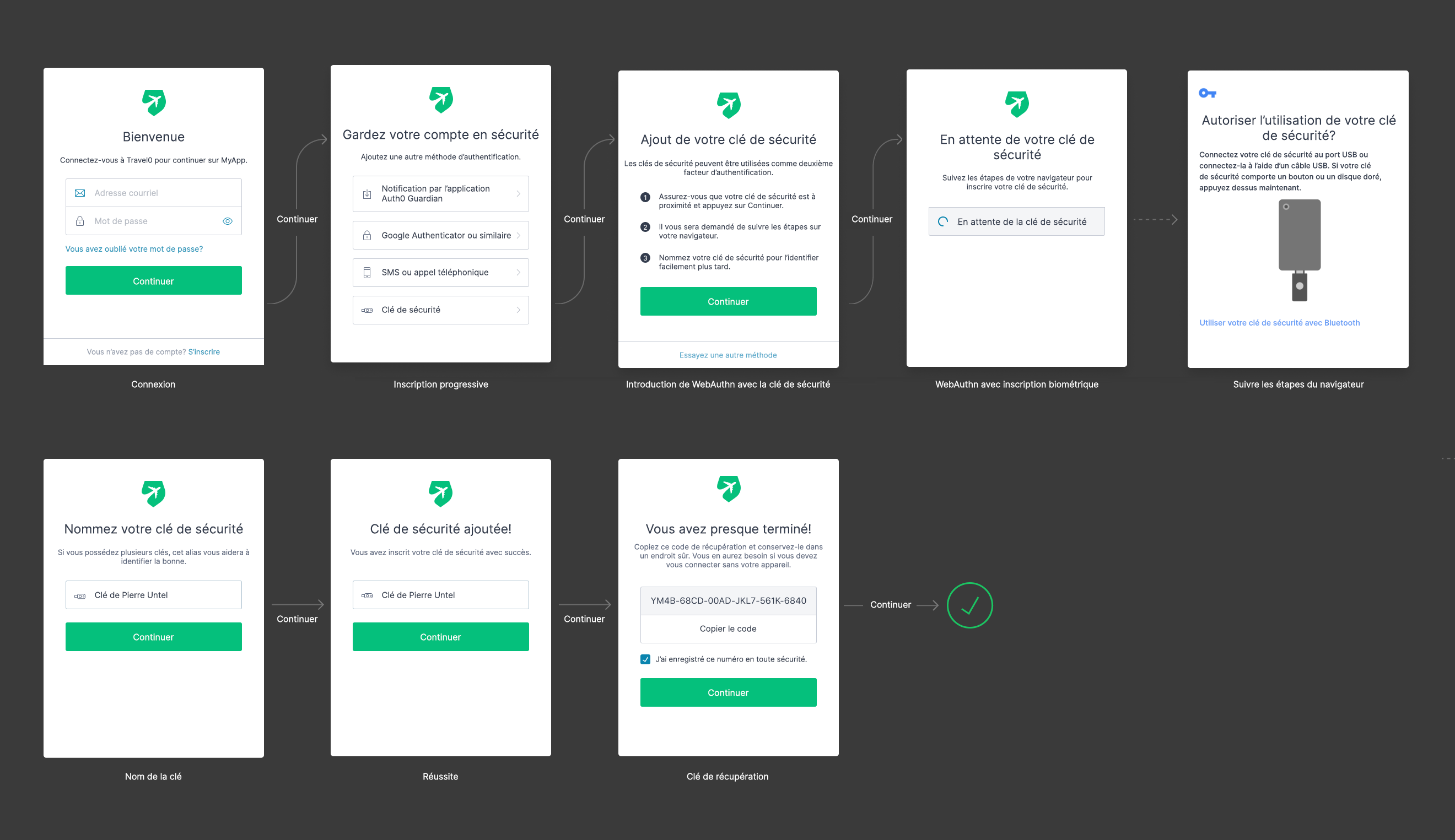

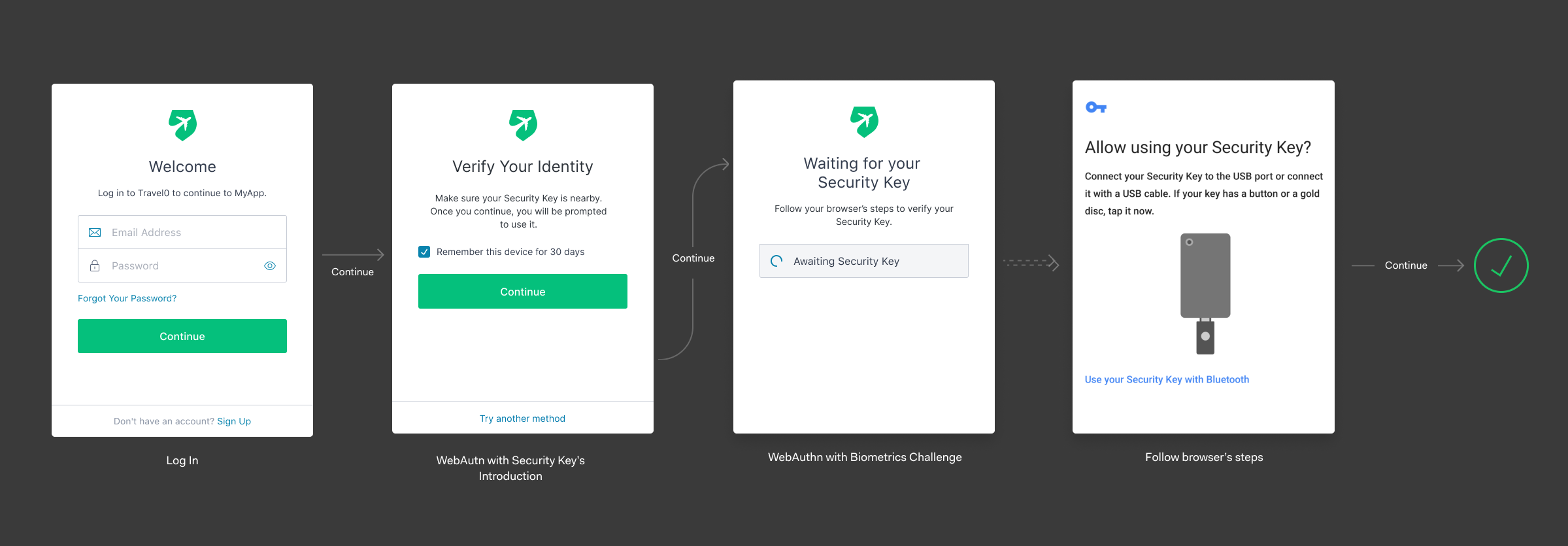

Pour savoir comment activer les authentificateurs itinérants dans Auth0, consultez la documentation WebAuthn avec les clés de sécurité. Le flux d’enregistrement par défaut pour les clés de sécurité dans Android, affiché ci-après, est constitué des étapes suivantes :- Les utilisateurs sont authentifiés avec nom d’utilisateur/mot de passe.

- Ils sont invités à sélectionner la méthode d’authentification qu’ils souhaitent pour s’enregistrer.

- S’ils choisissent des Clés de sécurité, elles sont affichées dans une liste d’instructions.

- Ils sont alors invités à saisir leur clé de sécurité.

- Leur appareil affiche leur IU native afin de compléter le défi de la clé de sécurité.

- Les utilisateurs peuvent nommer la clé pour l’identifier plus tard, d’un coup qu’ils aient à enregistrer plusieurs clés.

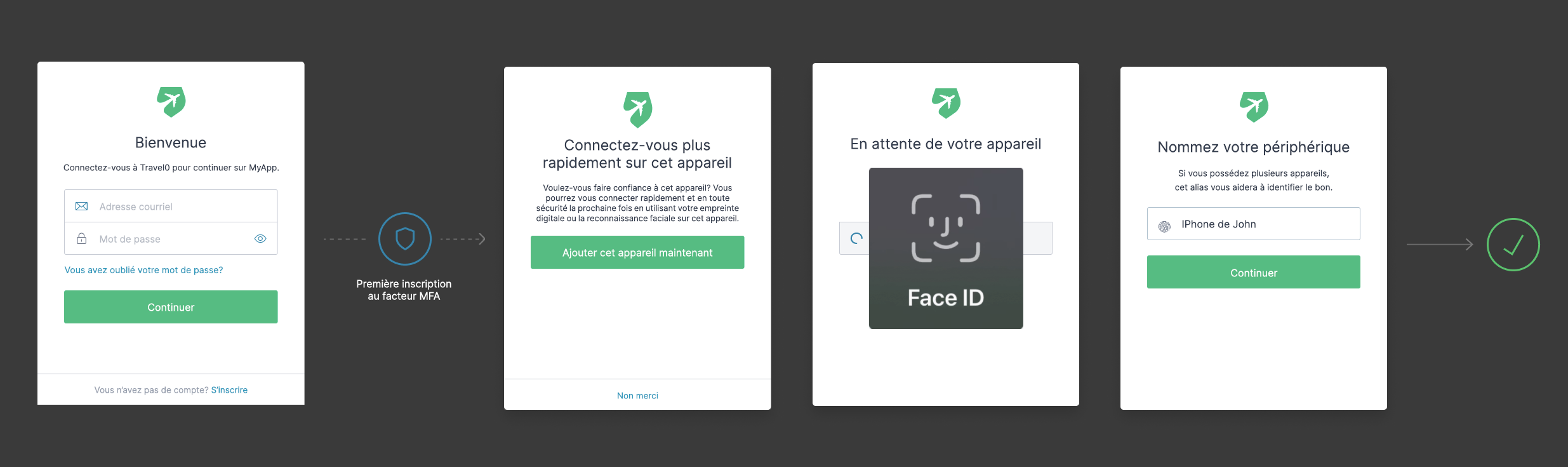

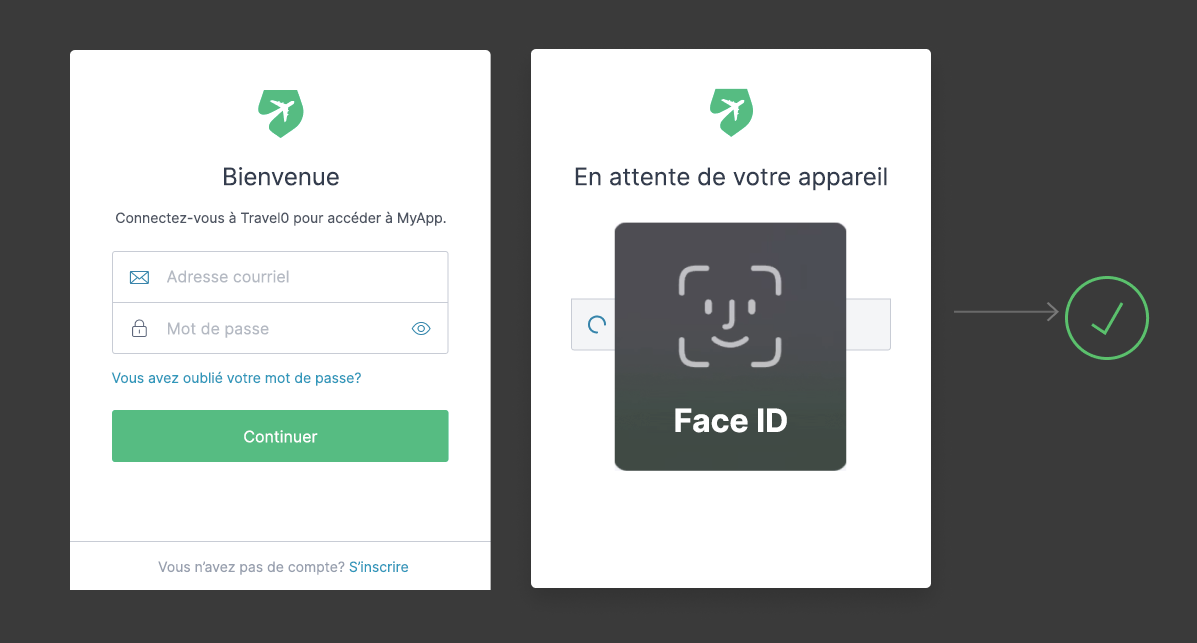

Authentificateurs de plateforme

Pour savoir comment activer les authentificateurs de plate-forme, consultez la documentation Webauthn avec les données biométriques d’un appareil. Étant donné que les authentificateurs de plate-forme ne peuvent être utilisés que dans un seul appareil, ils ne devraient pas être les seuls facteurs auxquels les utilisateurs s’inscrivent. Pour s’assurer que les utilisateurs ne sont pas verrouillés hors de leurs comptes, après qu’ils se soient authentifiés avec succès par une autre méthode d’authentification, Auth0 invitera les utilisateurs à s’enregistrer avec les authentificateurs de plateforme. Auth0 essaiera d’inscrire progressivement tous les appareils des utilisateurs. Les utilisateurs seront invités à enregistrer les identifiants des plateformes des appareils dans chaque appareil utilisé. Le flux d’enregistrement par défaut pour Face ID dans iOS est affiché ci-après, et comprend les étapes suivantes :- Les utilisateurs sont authentifiés avec nom d’utilisateur/mot de passe.

- Ceux-ci utilisent une autre méthode d’authentification , comme SMS, Authentification poussée ou OTP basé sur le temps.

- Ils nomment leur appareil pour l’identifier plus tard.

WebAuthn en tant qu’authentification multifacteur

Lorsque les utilisateurs s’authentifient avec WebAuthn, ils utilisent ce dont ils disposent comme facteur d’authentification : une clé de sécurité ou un appareil.Les clés de sécurité et les dispositifs biométriques prennent tous deux en charge la vérification de l’utilisateur, qui exige des utilisateurs qu’ils fournissent une information connue (code PIN ou code à usage unique) et quelque chose qui les caractérise (comme des caractéristiques biométriques).Lors de l’utilisation des données biométriques sur les appareils, une vérification de l’utilisateur est toujours effectuée. Pour effectuer une vérification à l’aide de clés de sécurité, vous devez configurer Auth0 de manière à ce qu’il demande un code PIN. Les utilisateurs seront alors invités à saisir un code PIN, qui est uniquement stocké dans la clé de sécurité, pour terminer l’authentification. Désormais, lorsqu’une vérification d’utilisateur est effectuée, l’utilisateur peut utiliser la connexion à WebAuthn comme seule méthode d’authentification afin d’obtenir une authentification multifacteur (MFA).En combinant WebAuthn pour l’authentification et la vérification de l’utilisateur, non seulement vous remplacez le mot de passe par quelque chose de beaucoup plus simple, mais vous supprimez également le besoin d’avoir recours à une autre étape d’authentification lorsque vous devez utiliser la MFA.