Surveillance en temps réel

Le Centre de sécurité vous offre une vue d’ensemble de l’état de la sécurité de votre locataire et vous permet de générer des rapports directement depuis l’Auth0 Management Dashboard. Dans le Centre de sécurité, vous pouvez :- Surveiller le trafic global et les menaces totales

- Analyser les tendances comportementales en matière de sécurité

- Identifier les applications associées aux tendances de comportement des menaces

- Suivre le trafic de connexion et d’inscription

- Surveiller les menaces détectées par nos fonctionnalités de protection contre les attaques et l’authentification multifacteur

Filtrage et agrégation

Le Centre de sécurité vous permet de filtrer les données disponibles selon vos besoins. Vous pouvez filtrer les données en fonction d’une période donnée, notamment :- Dernière heure

- 12 dernières heures

- Dernier jour

- 7 derniers jours

- 14 derniers jours

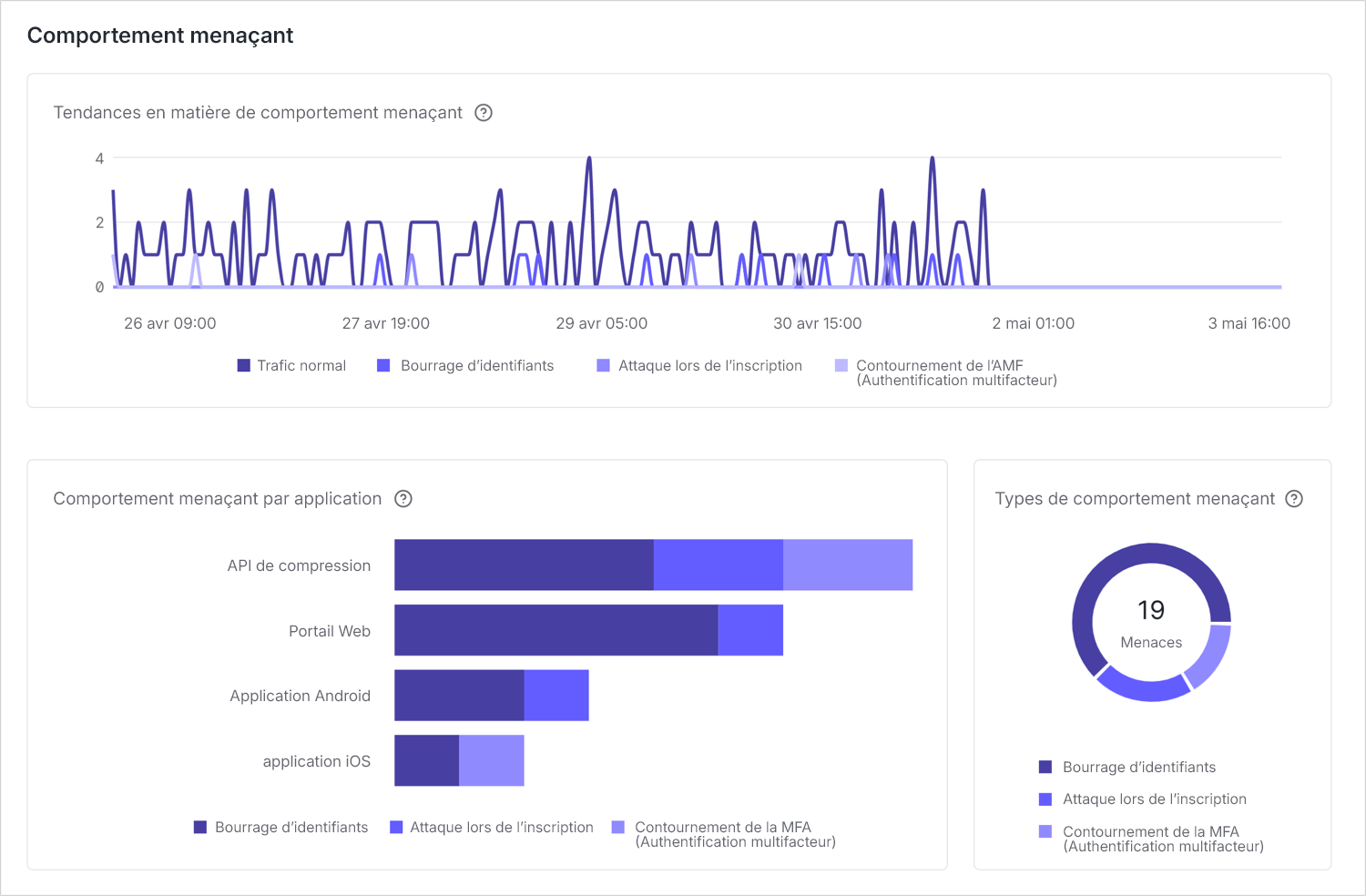

Tendances en matière de comportement menaçant

Le Centre de sécurité vous permet d’observer les tendances en matière de comportement menaçant pour les types de menaces suivants :- Bourrage d’identifiants : modèles de comportement susceptibles d’indiquer une tentative automatisée visant à soumettre des informations d’identification pour compromettre des comptes d’utilisateurs.

- Attaque lors de l’inscription : modèles de comportement susceptibles d’indiquer une tentative automatisée de création de nouveaux comptes utilisateurs.

- Contournement de la : modèles de comportement susceptibles d’indiquer une tentative automatisée de contourner les protections d’authentification multifacteur (MFA) de l’utilisateur.

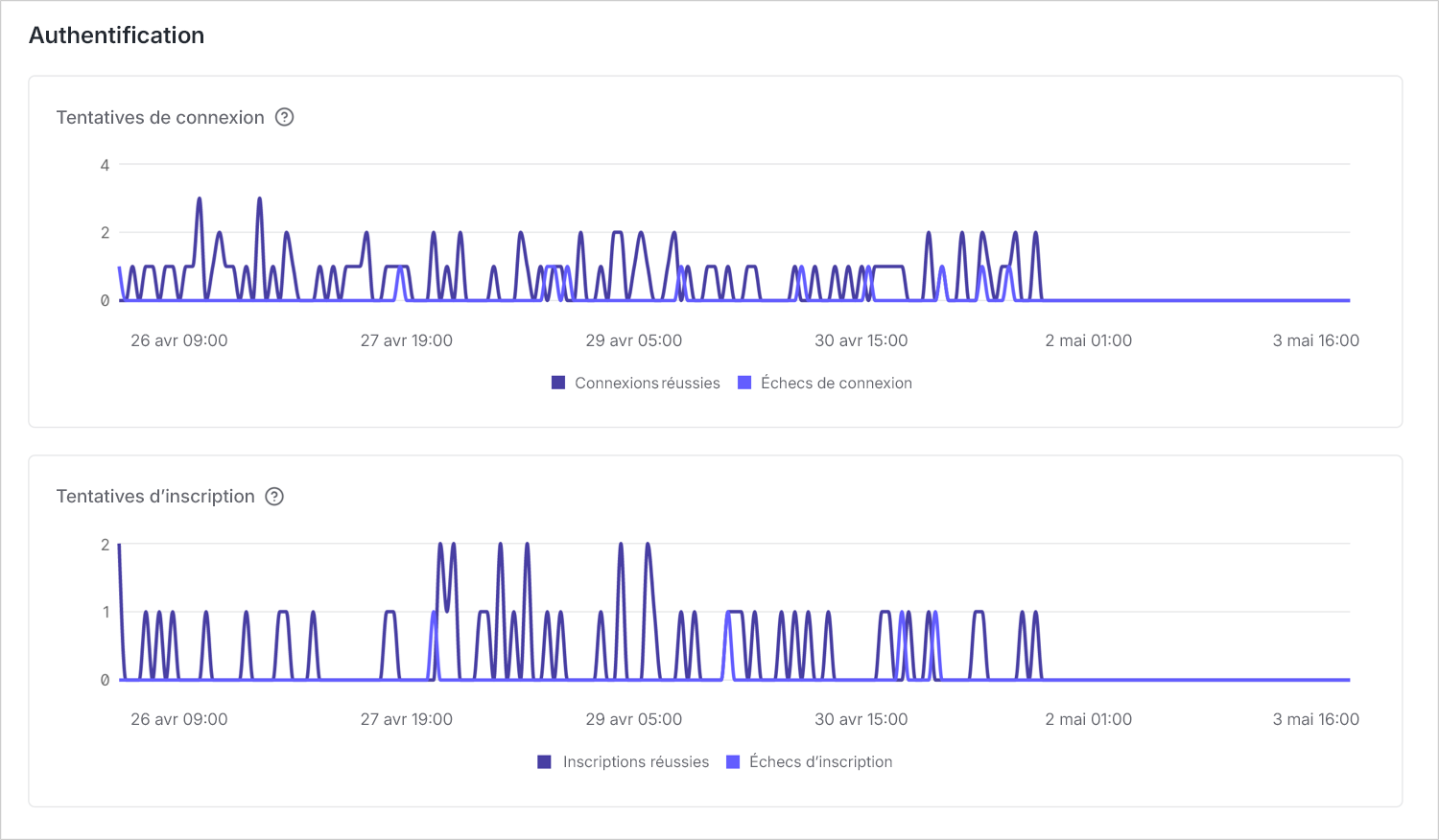

Événements d’authentification

Le Centre de sécurité vous permet d’inspecter les événements d’authentification, y compris les tentatives de connexion et les tentatives d’inscription.

Tentatives de connexion

Les tentatives de connexion incluent les transactions de connexion réussies et échouées au cours des sept derniers jours.Tentatives d’inscription

Les tentatives d’inscription incluent les transactions d’inscription réussies et échouées au cours des sept derniers jours.Protection contre les attaques et surveillance MFA

Le Centre de sécurité vous aide à analyser les tendances d’attaque actuelles détectées par nos fonctionnalités de protection contre les attaques et l’authentification multifacteur, et vous permet de mettre en œuvre des contre-mesures en activant et en configurant ces fonctionnalités :Nous identifierons les schémas répétés qui indiquent généralement des types d’attaques connues et des événements liés aux journaux, que vous ayez ou non sélectionné des contre-mesures lors de la configuration de nos fonctionnalités de protection contre les attaques.

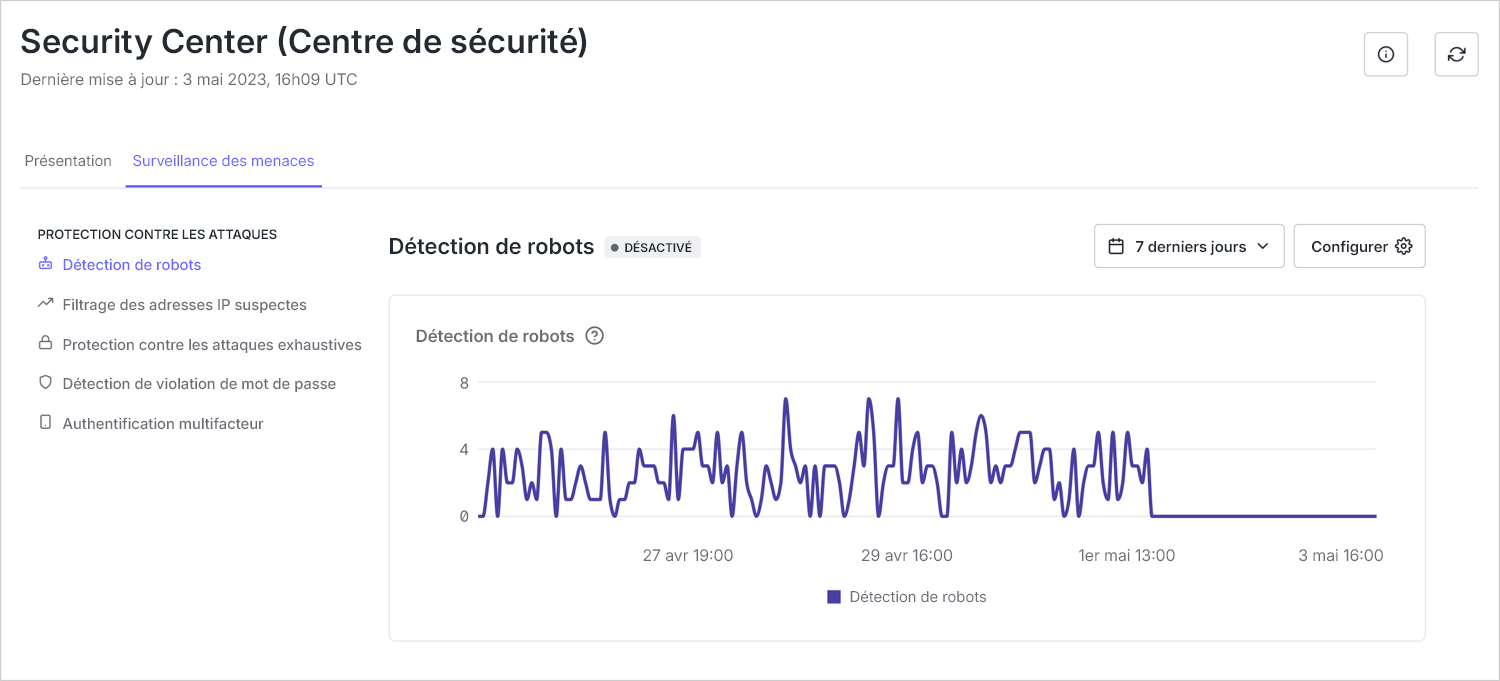

Détection de robots

La détection de robots limite les attaques par script en détectant les requêtes susceptibles de provenir d’un robot. La détection de robots inclut le nombre de robots détectés au cours des sept derniers jours.

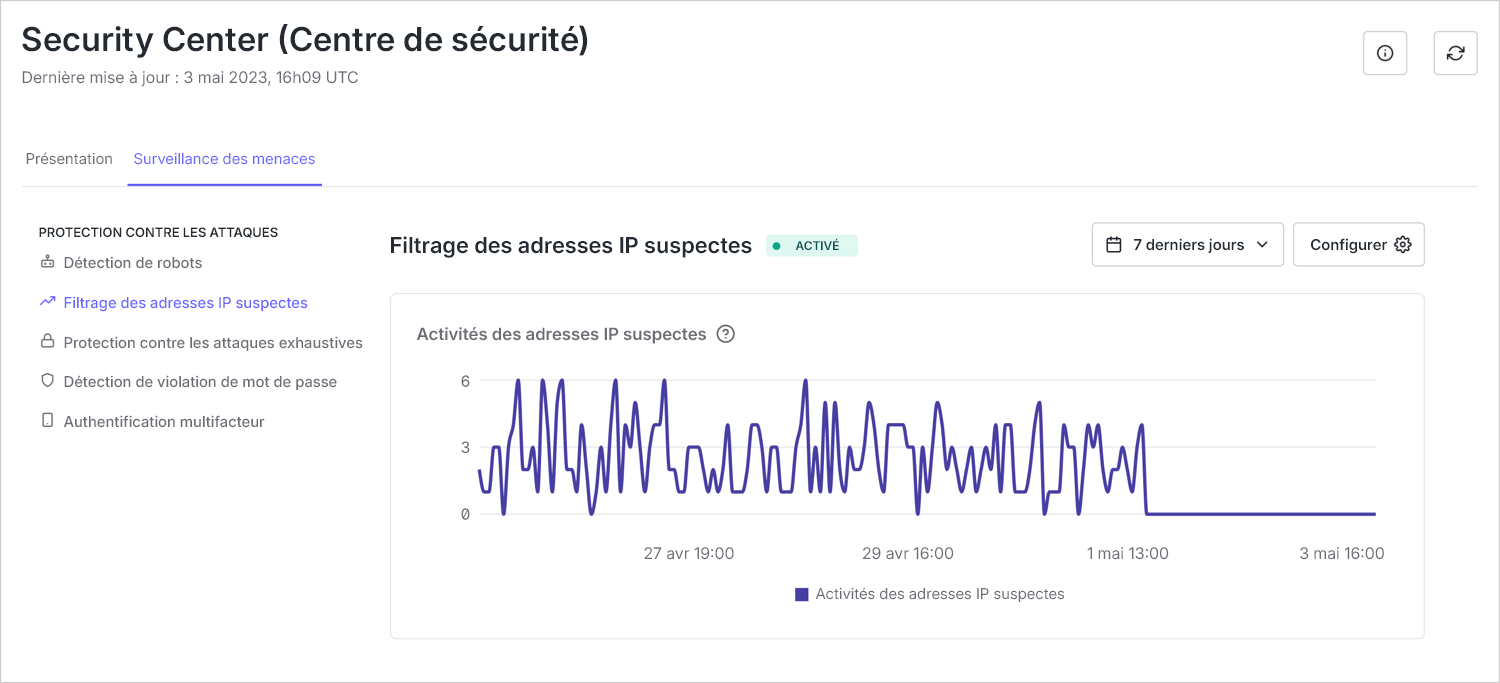

Limitation des adresses IP suspectes

Le filtrage des IP suspectes limite le trafic provenant de toute adresse IP qui tente de réaliser un nombre excessif de connexions ou d’inscriptions en peu de temps. Le filtrage des IP suspectes inclut le nombre d’adresses IP suspectes bloquées au cours des sept derniers jours.

Protection contre les attaques exhaustives

La protection contre les attaques exhaustives permet d’éviter qu’une seule adresse IP n’attaque un seul compte d’utilisateur. La protection contre les attaques exhaustives inclut le nombre de tentatives d’attaques exhaustives bloquées au cours des sept derniers jours.

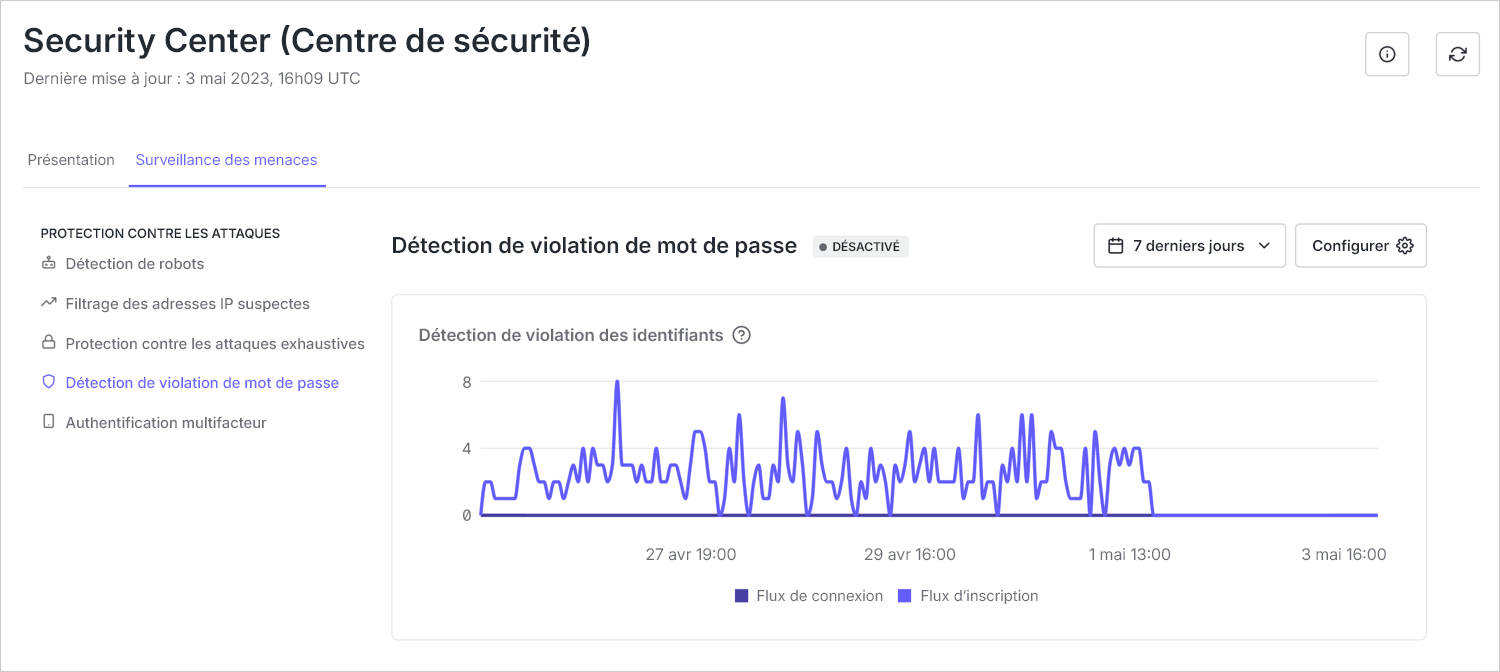

Détection de mots de passe compromis

La détection de violation de mot de passe protège vos applications contre les acteurs menaçants qui s’inscrivent ou se connectent à l’aide d’informations d’identifiants volés. La détection de mots de passe compromis inclut le nombre d’informations d’identification compromis détecté lors des connexions et inscriptions au cours des sept derniers jours.

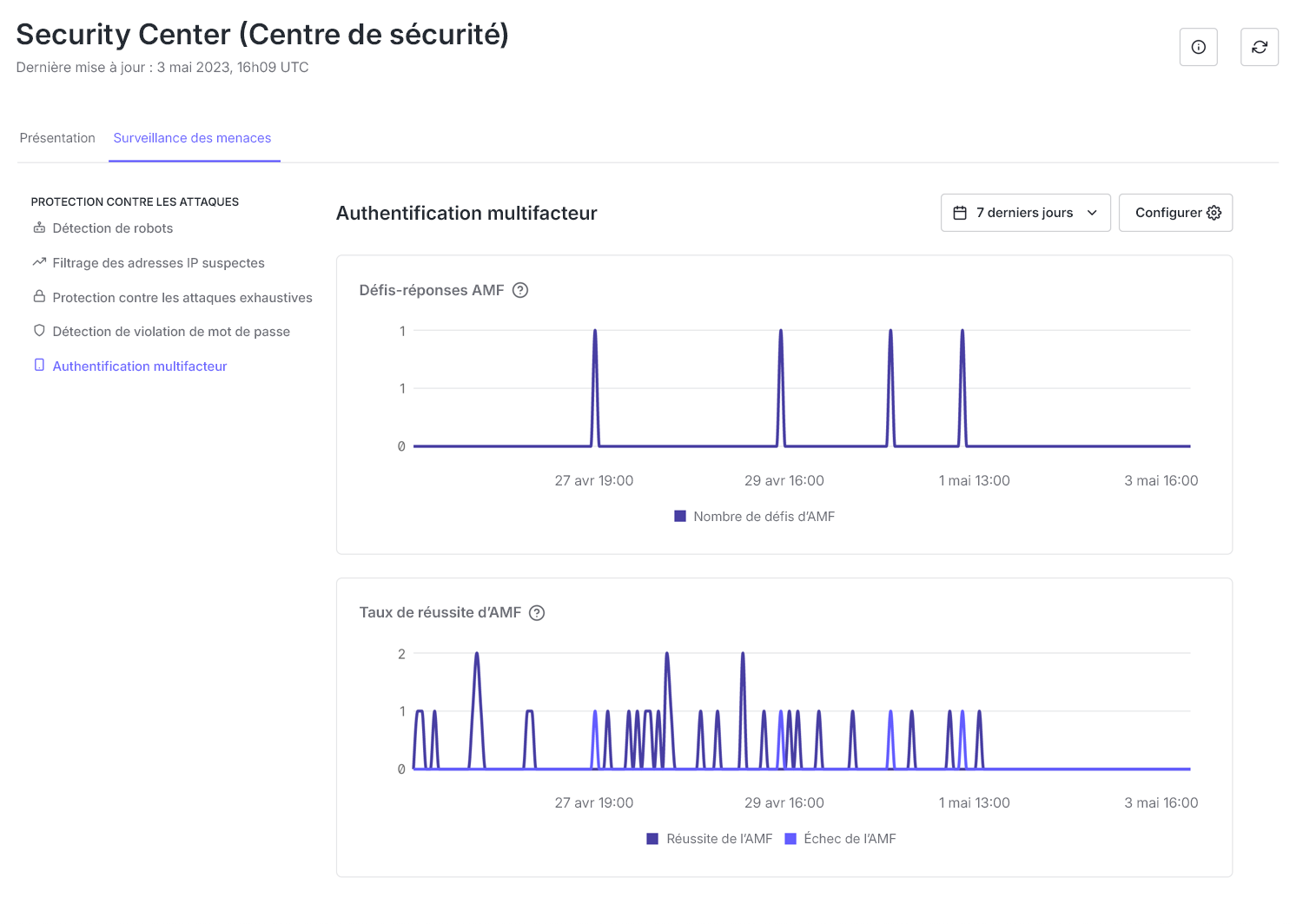

Authentification multifacteur (MFA)

L’authentification multifacteur (MFA) vérifie les utilisateurs en exigeant plusieurs types de validation utilisateur. MFA inclut le nombre de défis MFA détectés et le nombre de défis MFA réussis ou échoués au cours des sept derniers jours.