ハイリーレギュレーテッドアイデンティティ機能を使用するには、エンタープライズプランとハイリーレギュレーテッドアイデンティティアドオンが必要です。詳細については、「Auth0の価格設定」を参照してください。

RSA鍵ペアの生成

JWEを使用するためにAPIを構成する前に、RSA鍵ペアを生成する必要があります。 秘密鍵は、秘密に保つ必要があります。RSA鍵ペアの生成で説明されている通りに、Auth0にPEMフォーマットでエンコードされた公開鍵をアップロードします。リソースサーバーまたはAPIサーバーのみが、秘密鍵に安全にアクセスして、アクセストークンを解読できます。APIに対するJWEの構成

- Auth0 Dashboard

- Management API

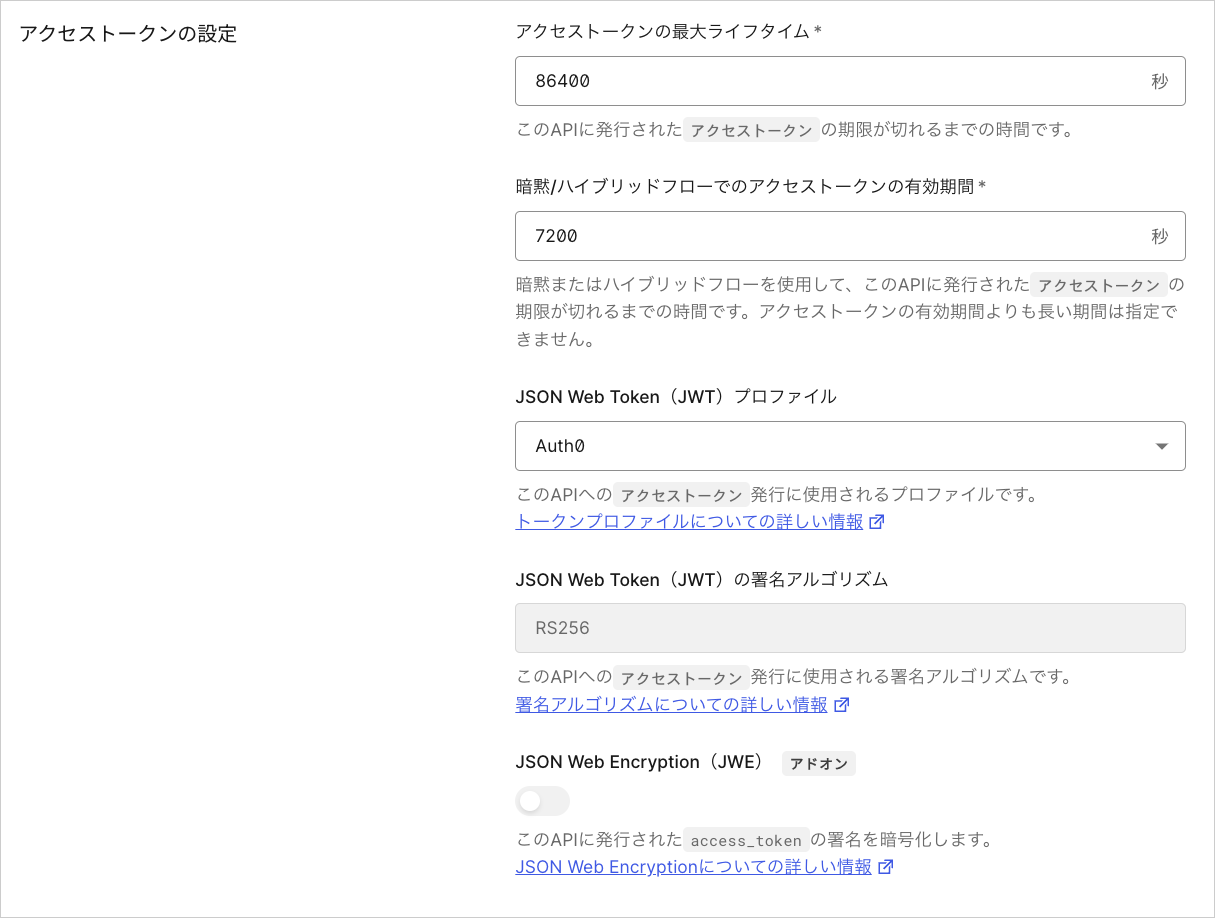

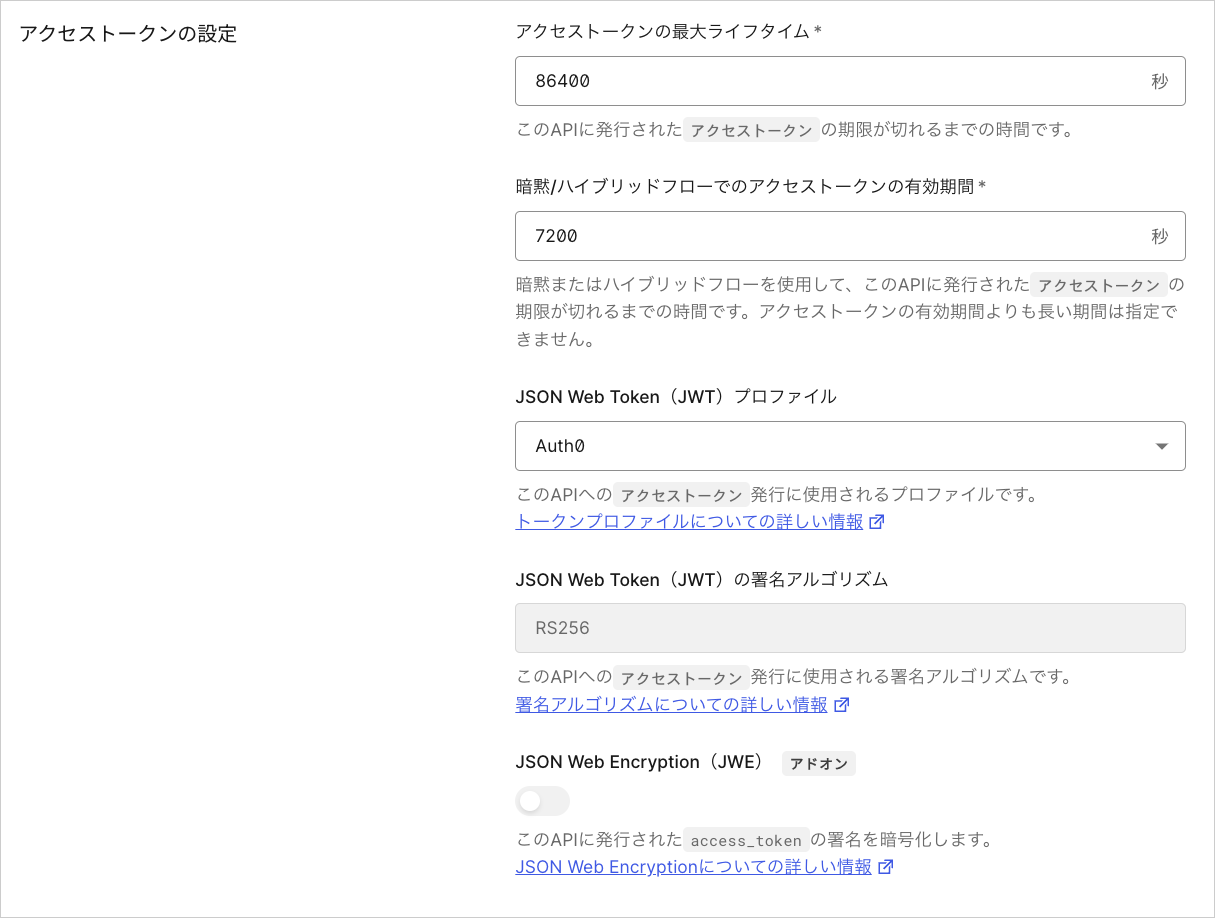

Auth0 Dashboardを使用して、APIに対するJWEを構成します。まず、APIに対して、[Token Settings(トークン設定)] の下にある ** JSON Web Encryption(JWE)** を有効にします。 要求されたら、JSON Web Encryption(JWE)キーを追加します。

要求されたら、JSON Web Encryption(JWE)キーを追加します。

- 識別しやすいように、わかりやすい名前を入力します。

- PEM形式でエンコードされた公開鍵を持つ証明書をアップロードします。

- 暗号化アルゴリズムを選択します。

- (任意)キー識別子を入力します。