En quoi consiste la gestion des identités et des accès (IAM)?

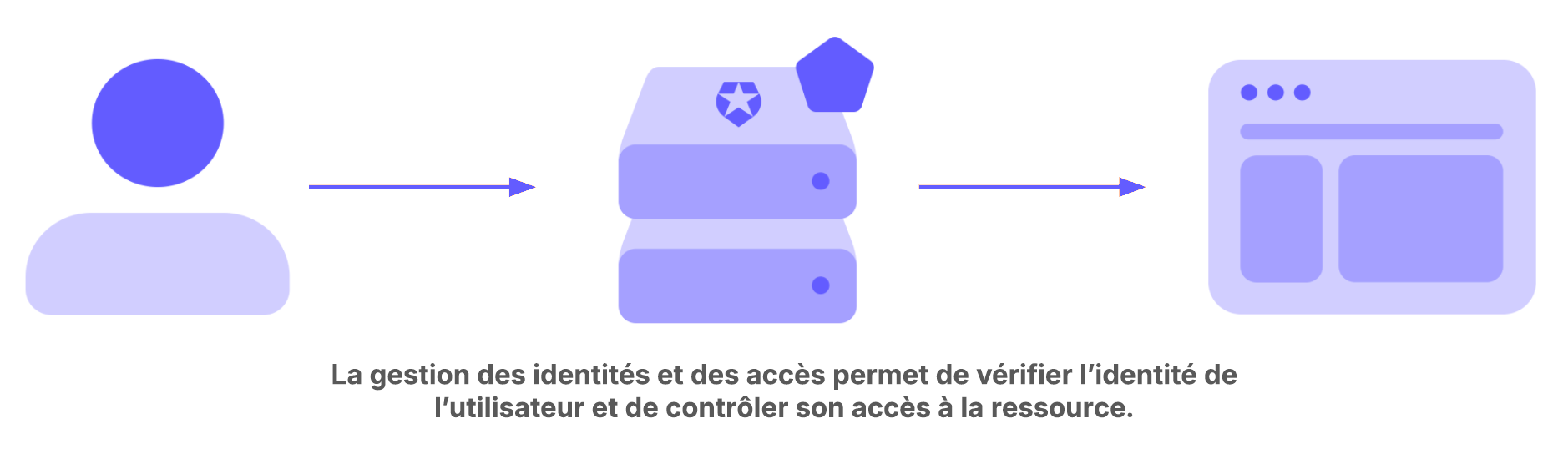

La gestion des identités et des accès offre un contrôle sur la validation des utilisateurs et l’accès aux ressources. Communément appelée IAM, cette technologie garantit que lesbonnes personnes ont accès aux bonnes ressources numériques au bon moment et pour les bonnes raisons.Concepts de base à propos d’IAM

Pour comprendre IAM, vous devez connaître quelques concepts fondamentaux :- Une ressource numérique est un ensemble d’applications et de données dans un système informatique. Parmi les ressources numériques, on retrouve des applications Web, des API, des plateformes, des appareils et des bases de données.

- L’identité est au cœur de l’IAM. Une personne souhaite accéder à une ressource. Il pourrait s’agir d’un client, d’un employé, d’un membre, d’un participant, etc. Grâce à l’IAM, un compte utilisateur est une identité numérique. Les comptes utilisateur peuvent aussi représenter des entités non humaines, telles que des logiciels, des appareils de l’Internet des objets ou des robots.

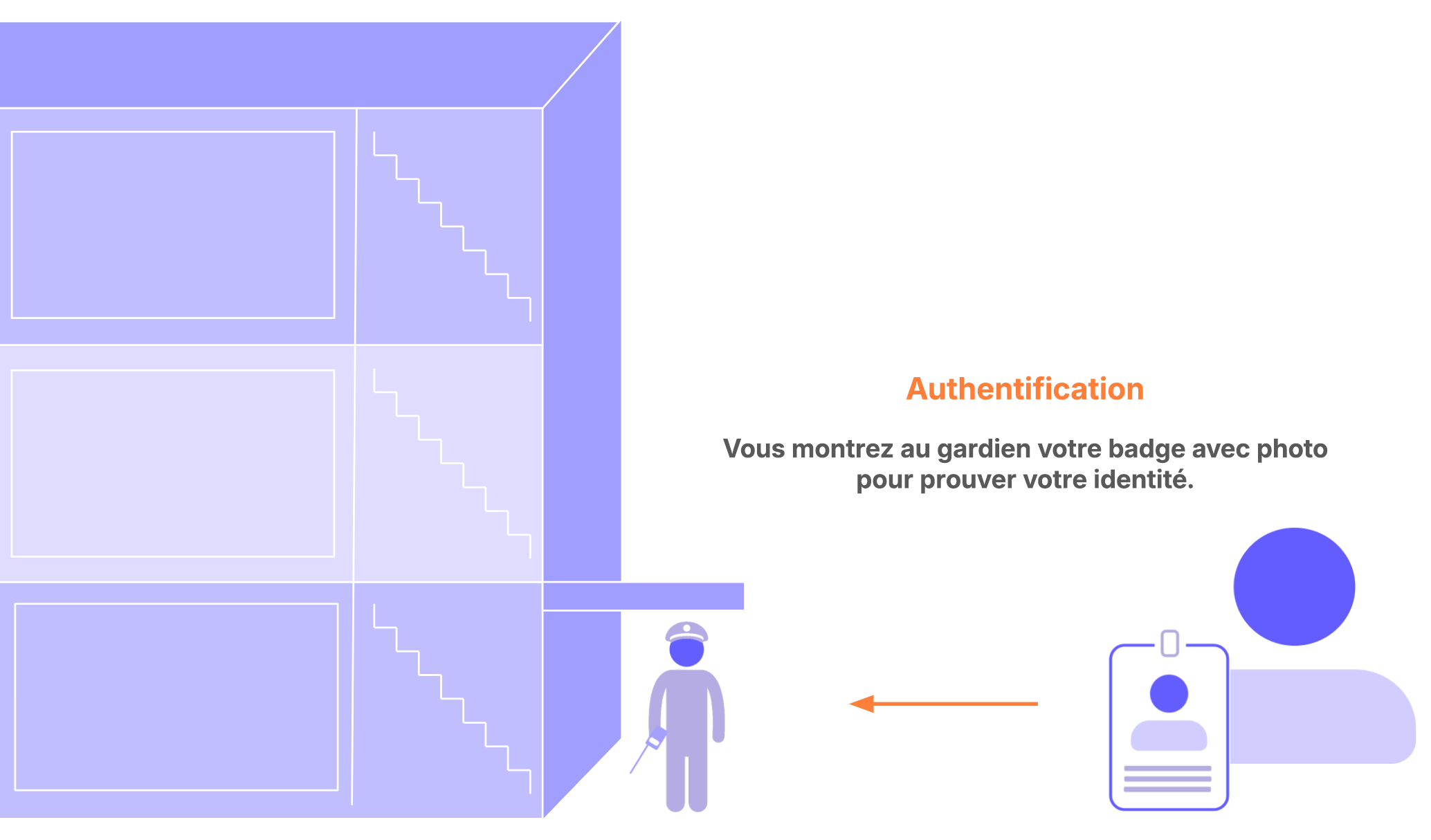

- L’authentification est la vérification d’une identité numérique. Un individu (ou une chose) s’authentifie pour prouver qu’elle est bien l’utilisateur qu’elle prétend être.

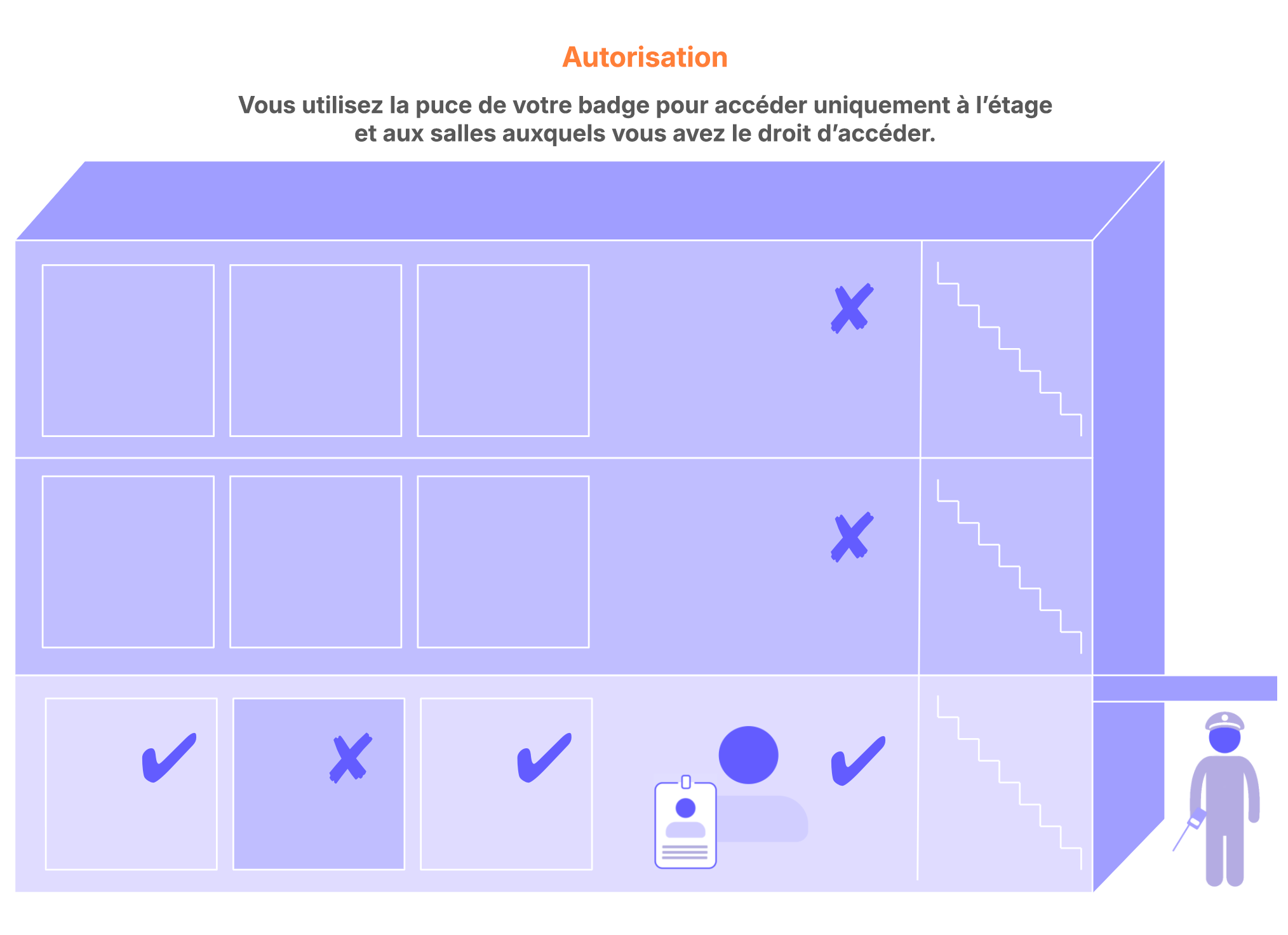

- L’autorisation est le processus qui consiste à déterminer les ressources auxquelles un utilisateur peut accéder.

La différence entre l’authentification et l’autorisation

Il est courant de confondre authentification et autorisation, car les utilisateurs ont l’impression qu’il s’agit d’une seule et même expérience. Il s’agit pourtant de deux processus distincts : l’authentification permet de prouver l’identité d’un utilisateur, tandis que l’autorisation accorde ou refuse à l’utilisateur l’accès à certaines ressources. L’authentification et l’autorisation sont comparables à un système de sécurité dans un immeuble de bureaux. Les utilisateurs sont des personnes qui veulent entrer dans l’immeuble. Les ressources auxquelles ces utilisateurs souhaitent accéder sont représentées par les différentes zones de l’immeuble : les étages, les salles, etc. Authentification : Lorsque vous pénétrez dans l’immeuble, vous devez montrer votre badge avec photo à l’agent de sécurité. Ce dernier compare alors la photo de votre badge à votre visage. Si les deux correspondent, il vous laisse passer la porte pour accéder à différentes zones du bâtiment. L’agent ne vous dit pas à quelles pièces vous avez accès; il s’assure simplement que vous êtes bien la personne que vous prétendez être. Il s’agit de l’authentification : la confirmation de l’identité de l’utilisateur.

Que fait l’IAM?

La gestion des identités et des accès vous donne le contrôle sur la validation des utilisateurs et leur accès aux ressources :- Comment les utilisateurs s’intègrent-ils dans votre système?

- Quelles informations de l’utilisateur stocker?

- Comment les utilisateurs peuvent-ils prouver leur identité?

- Quand et à quelle fréquence les utilisateurs doivent-ils prouver leur identité?

- L’expérience de la preuve d’identité

- Qui peut et ne peut pas accéder aux différentes ressources?

- Expériences de connexion et d’inscriptions fluides : Les expériences de connexion et d’inscription fluides et professionnelles ont lieu dans votre application, en accord avec l’apparence et la langue de votre marque.

- Identités d’utilisateurs multisources : Les utilisateurs s’attendent à pouvoir se connecter en utilisant divers fournisseurs d’identité sociaux (comme Google ou Linkedin), d’entreprise (comme Microsoft Entra ID) et d’autres fournisseurs d’identité.

- Authentification multifacteur () : À une époque où les mots de passe sont souvent volés, il est désormais normal d’exiger une preuve d’identité supplémentaire. L’authentification par empreinte digitale et les mots de passe à usage unique sont des exemples de méthodes d’authentification courantes. Pour en savoir plus, consultez l’article Activer l’authentification multifacteur (MFA).

- Authentification renforcée : L’accès à des fonctionnalités avancées et à des informations sensibles nécessite une preuve d’identité plus solide que les tâches et les données quotidiennes. L’authentification renforcée exige une étape de vérification d’identité supplémentaire pour certaines zones et fonctionnalités. Pour en savoir plus, consultez l’article Ajouter l’authentification renforcée.

- Protection contre les attaques : Il est fondamental d’empêcher les robots et les acteurs malveillants de s’introduire dans votre système pour en assurer la sécurité. Pour en savoir plus, consultez l’article Protection contre les attaques.

- Contrôle d’accès basé sur les rôles : À mesure que le nombre d’utilisateurs augmente, il devient rapidement impossible de contrôler l’accès de chaque personne. Avec le contrôle d’accès basé sur les rôles, les personnes ayant le même rôle disposent du même droit d’accès aux ressources. Pour en savoir plus, consultez l’article Contrôle d’accès basé sur les rôles (RBAC).

- Autorisation précise () : Si vous avez besoin d’options supplémentaires pour gérer l’accès des utilisateurs à vos ressources ou technologies, vous pouvez utiliser le contrôle d’accès basé sur les relations pour aller plus loin que le contrôle basé sur les rôles. Vous pouvez donner accès aux utilisateurs individuels à certaines ressources et choisir la solution la plus adaptée à votre cas d’utilisation. Pour en savoir plus, consultez En quoi consiste l’autorisation précise?

Comment fonctionne une plateforme IAM?

Une plateforme IAM n’est pas un système clairement défini. L’IAM est une discipline et un type de cadre d’applications pour la résolution des problèmes d’accès aux ressources numériques. Il n’y a pas de limite aux différentes approches de mise en œuvre d’un système IAM. Cette section explore les éléments et pratiques des implémentations les plus courantes.Fournisseurs d’identités

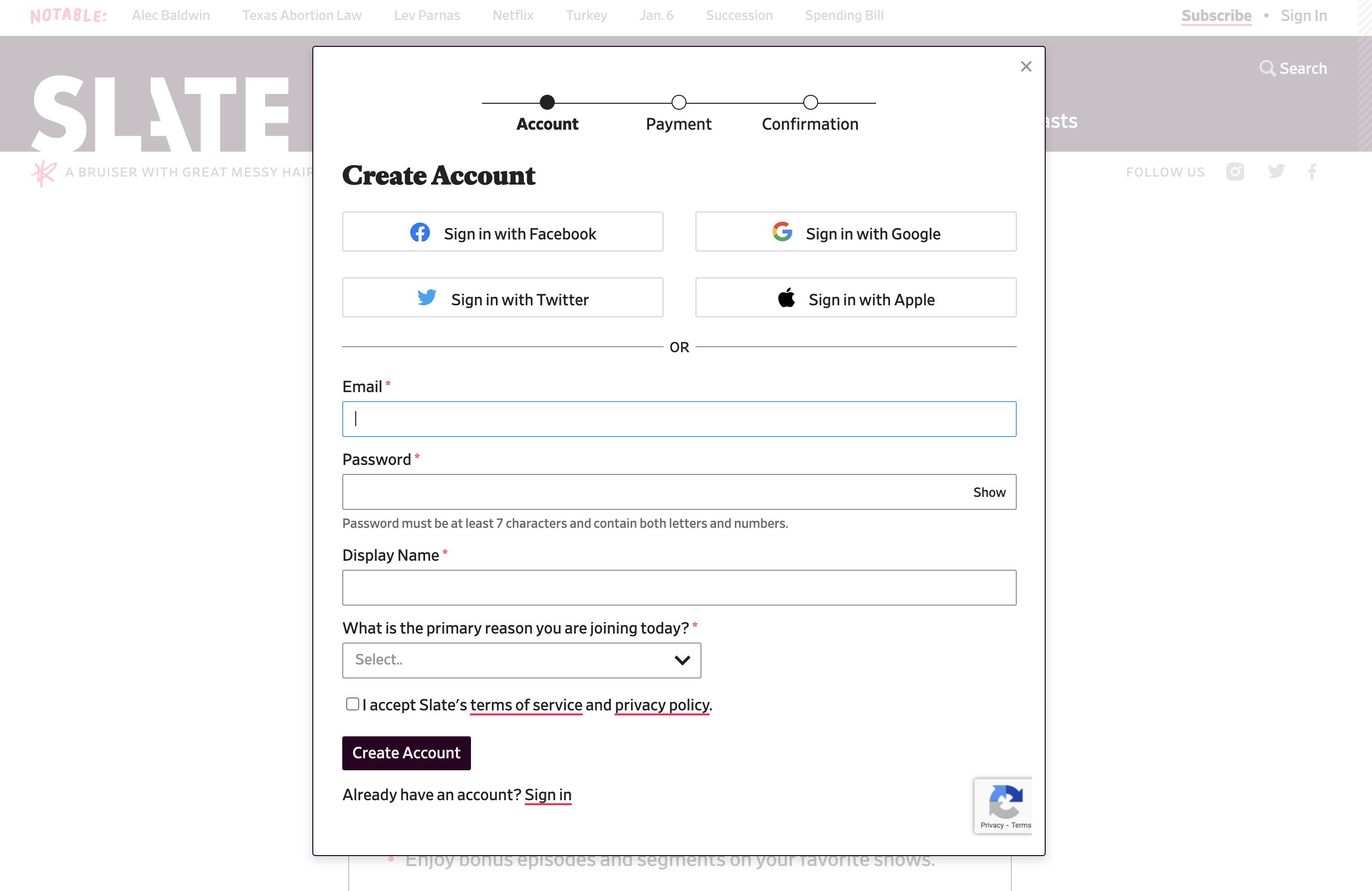

Auparavant, la norme en matière de gestion des identités et des accès consistait pour un système à créer et à gérer ses propres informations d’identité pour ses utilisateurs. Chaque fois qu’un utilisateur souhaitait utiliser une nouvelle application Web, ils remplissaient un formulaire pour créer un compte. L’application stockait toutes leurs données, y compris les identifiants de connexion, et procédait à sa propre authentification chaque fois qu’un utilisateur se connectait. Avec l’essor de l’Internet et la multiplication des applications proposées, la plupart des gens ont accumulé d’innombrables comptes utilisateur, chacun disposant de son propre nom de compte et son propre mot de passe à mémoriser. De nombreuses applications continuent à fonctionner de cette manière. Mais beaucoup d’autres s’appuient désormais sur les fournisseurs d’identité pour réduire leur effort de développement et de maintenance, ainsi que celui des utilisateurs. Un fournisseur d’identité crée, maintient et gère les informations d’identité, et peut fournir des services d’authentification aux autres applications. Par exemple, les comptes Google sont des fournisseurs d’identité. Ils stockent des informations sur le compte comme votre nom d’utilisateur, votre nom complet, votre profession et votre adresse courriel. Le magazine en ligne Slate vous laisse vous connecter avec Google (ou un autre fournisseur d’identité) plutôt que d’avoir à saisir et à stocker à nouveau vos informations.

Facteurs d’authentification

Il s’agit de méthodes pour prouver l’identité d’un utilisateur. Voici les types de facteurs les plus courants :| Type de facteur | Exemples |

|---|---|

| Connaissances (quelque chose que vous connaissez) | Nip, mot de passe |

| Possession (quelque chose que vous avez) | Téléphone mobile, appareil de clé de chiffrement |

| Inhérence (quelque chose que vous êtes) | Empreinte digitale, reconnaissance faciale, balayage de l’iris |

Normes d’authentification et d’autorisation

Les normes d’authentification et d’autorisation sont des spécifications et des protocoles ouverts qui indiquent comment :- Concevoir des systèmes IAM pour gérer les identités

- Déplacer des données personnelles en toute sécurité

- Désigner les personnes qui peuvent accéder aux ressources