直接関連付けによって付与されるアクセス

Auth0 DashboardとManagement APIを使用して、組織に直接関連付けられているクライアント許可のM2Mアクセスを監査します。- Auth0 Dashboard

- Mangement API

特定のOrganizationに対して認可されたアプリケーションクライアントの許可をAuth0 Dashboardで表示するには:

- [Organizations(組織)] に移動して、調査したい組織を選択します。

- [Machine-to-Machine Access(マシンツーマシンアクセス)] タブを選択します。このOrganizationで直接の関連付けを介してAPIにアクセスできる、すべてのアプリケーションのページネーションされたリストを取得できます。

- アプリケーションを選択して、そのアプリケーションに認可されたAPIリストを確認します。

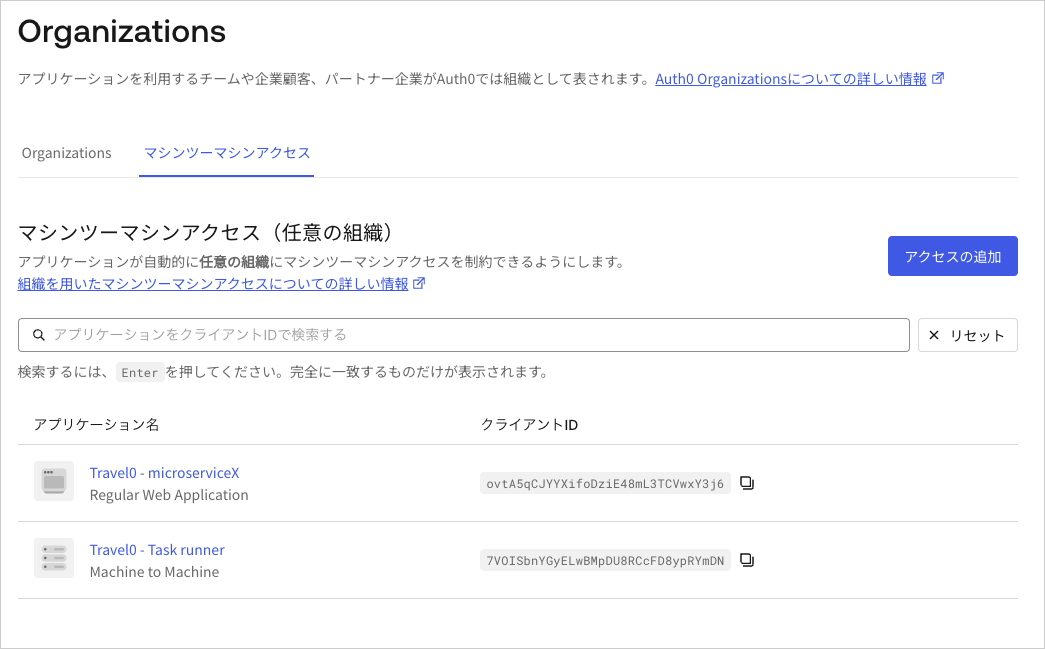

任意の組織に付与されるアクセス

Auth0 DashboardとManagement APIを使用して、任意の組織にアクセス権が付与されているアプリケーションのM2Mアクセスを監査します。- Auth0 Dashboard

- Mangement API

- [Organizations(組織)] に移動します。

- [Machine to Machine Access(マシン間アクセス)] タブを選択します。組織のAPIの少なくとも1つにアクセスできる、すべてのアプリケーションのページ番号付きリストが表示されます。

- アプリケーションを選択すると、そのアプリケーションに許可されているAPIの一覧が表示されます。

組織のアクセスに基づいてアプリケーションを検索する

検索結果は最終的に矛盾しない

/clientsエンドポイントでqパラメータを使用してアプリケーションをクエリするためにサポートされている検索用語を示しています。

| フィールド | 説明 |

|---|---|

client_grant.organization_id:{organization_id} | 1つの組織のAPIの1つ以上にアクセスできるアプリケーションの検索に使用します。 |

client_grant.allow_any_organization:true | 任意の組織のAPIの1つ以上にアクセスできるアプリケーションの検索に使用します。 |

テナントログ

Organizationsのマシンツーマシンアクセスもテナントログに反映されます。要求に関連付けられているorganizationは、対応するseccftテナントログで確認できます。

次のコードサンプルは、組織情報を含むseccftテナントログの例です。