- アクセスが必要なAPIのそれぞれについて、組織の動作を定義します。

- アプリケーションが(すべての組織ではなく)特定の組織にのみアクセスする場合は、それら特定の組織へのアクセスに必要なAPIのそれぞれについて、M2Mアクセスを認可します。

組織の動作を定義する

APIのそれぞれについて、アプリケーションが組織を使用しなければならないのか、あらゆる組織にアクセスできるのか、明示的に関連付けられている組織だけにアクセスできるのかなど、アプリケーションがクライアントの資格情報フローで組織をどのように使用するのかを構成することができます。 以下の表は、M2Mアクセスに組織の動作を定義するフィールドをまとめたものです。組織の動作を定義するフィールドの表

| フィールド | 説明 | APIでのマッピング |

|---|---|---|

| Organization Support(組織対応) | クライアントの資格情報フローを通したアクセスでアプリケーションが組織をどのように使用するか決定します。 オプションには以下が含まれます:

| Organization Support(組織対応)はorganization_usageにマッピングされます。オプション:

|

| Allow machine-to-machine access to any organization(任意の組織にマシンツーマシンアクセスを許可する) | クライアント資格情報フローの使用でアプリケーションが任意の認証情報組織にアクセスできるのか、明示的に関連付けられている組織のセットに制限されるのかを決定します。デフォルトではこの動作は許可されません。 警告: 任意の組織にマシンツーマシンアクセスを許可すると、明示的に関連付けられていない組織にも、アプリケーションがアクセスできるようになります。信頼済みの内部アプリケーションにのみ有効化してください。 | [Allow machine-to-machine access to any organization(任意の組織にマシンツーマシンアクセスを許可する)]はallow_any_organizationにマッピングされます。オプション:

|

アプリケーションに組織の動作を定義する

アプリケーションに組織の動作を定義するには、Auth0 DashboardまたはManagement APIを使用します。- Auth0 Dashboard

- Mangement API

マシンツーマシンアプリケーションでは、Auth0 Dashboardを介してOrganizationの動作を定義します: または、マシンツーマシンアプリケーションではない場合:

または、マシンツーマシンアプリケーションではない場合:

- [Auth0 Dashboard]>[Applications(アプリケーション)] に移動して、Organizationsを構成するアプリケーションを選択します。

- [APIs] タブに切り替え、 アクセスを構成したいAPIの

client_grant詳細を展開します。 - Organizationの動作定義のテーブルでの説明に従い、適切な設定を行います。

- [Save(保存)] を選択します。

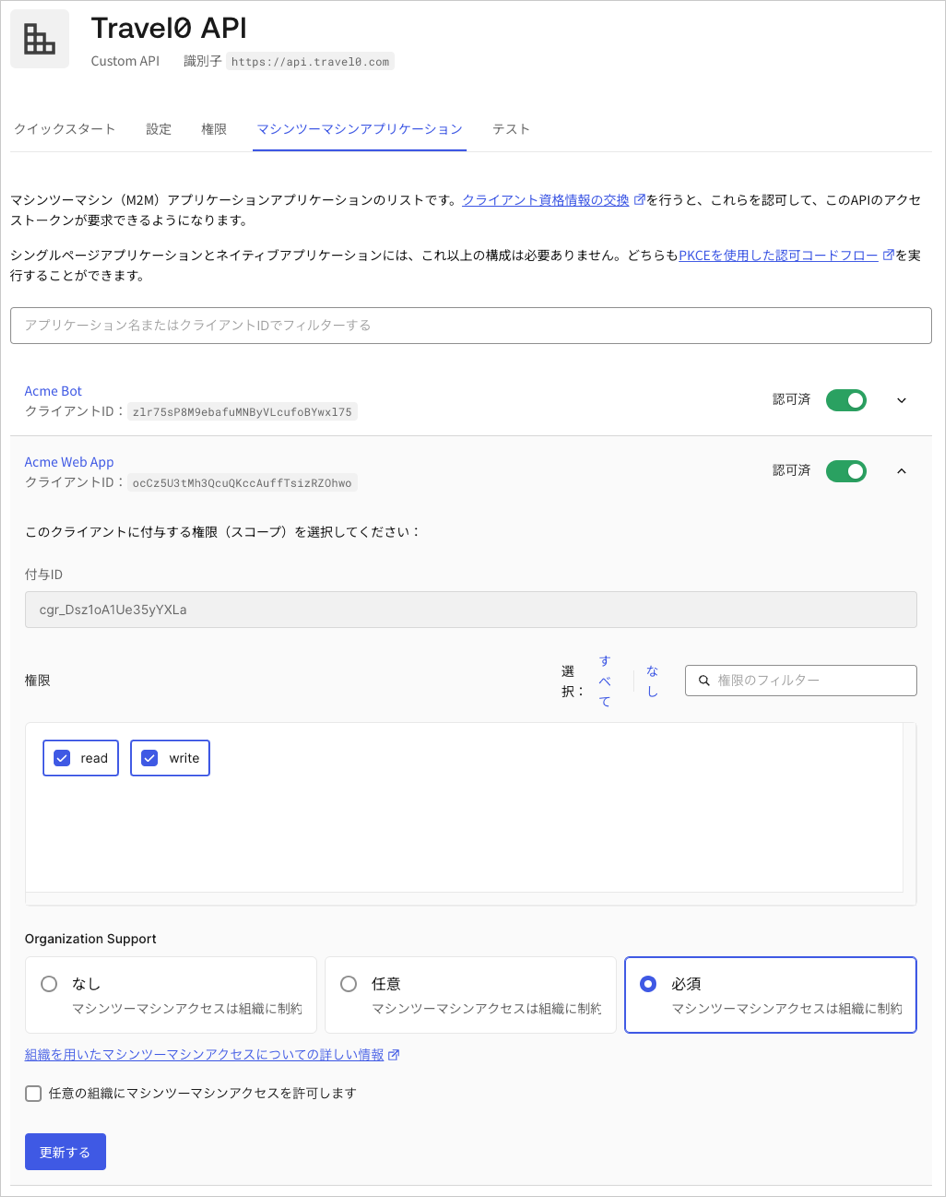

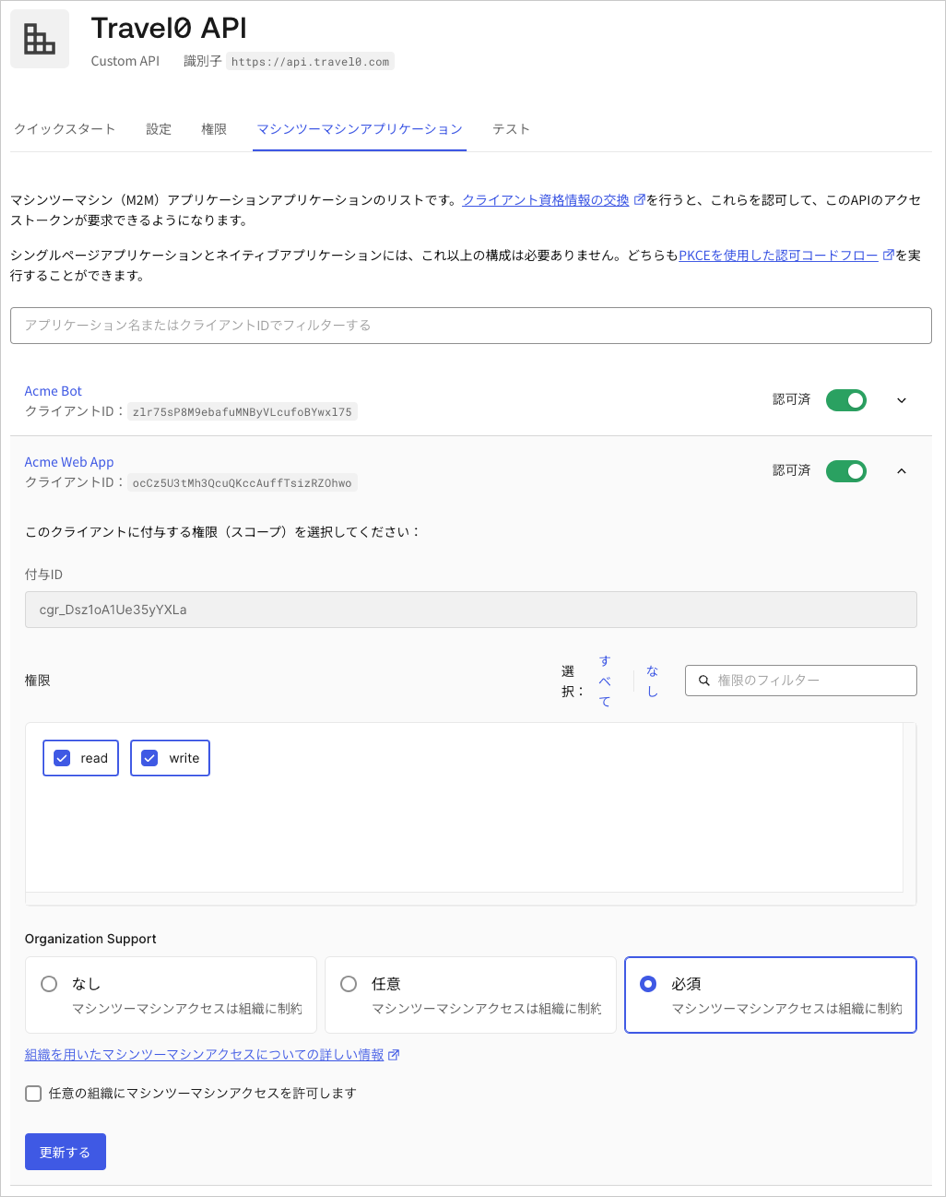

- [Auth0 Dashboard]>[APIs] に移動して、Organizationアクセスを構成したいAPIを選択します。

- [Machine To Machine Applications(マシンツーマシンアプリケーション)] タブに切り替えます。このタブには、マシンツーマシンアプリケーションだけでなく、すべてのアプリケーションが表示されます。アプリケーションを見つけます。

- アクセスを許可するには、アプリケーションのトグルをクリックしてからアプリケーションをクリックし、構成の詳細を展開します。

- Organizationの動作定義のテーブルでの説明に従い、適切な設定を行います。

- [Save(保存)] を選択します。

デフォルトの組織を設定する

クライアントによっては、クライアントの資格情報フローで標準以外のフィールドに対応しないものもあります。そのため、必要なorganizationパラメーターを/oauth/tokenエンドポイントに送信できません。そのようなクライアントにはデフォルトの組織を設定して、none(なし)が指定され、組織対応がAPIにrequired(必須)な場合に、アプリケーションからのあらゆるクライアント資格情報要求に自動で適用することができます。

API(例:対象オーディエンス)に対して

organization_usage=requireが指定されている場合、デフォルトの組織が適用されます。デフォルトの組織を設定するフィールドの表

| フィールド | 説明 | APIでのマッピング |

|---|---|---|

| Default Organization for Machine-to-Machine Access(マシンツーマシンアクセスにデフォルトの組織) | 組織を含まないクライアント資格情報の要求に適用する組織を定義します。 | M2Mアクセスにデフォルトの組織は、以下のプロパティを持つdefault_organizationオブジェクトにマッピングされます。

|

アプリケーションにデフォルトの組織を設定する

アプリケーションにデフォルトの組織を設定するには、Auth0 DashboardまたはManagement APIを使用します。- Auth0ダッシュボード

- Mangement API

Auth0 Dashboardからアプリケーションのデフォルトの組織を有効にする方法:

- [Auth0 Dashboard] > [Applications(アプリケーション)] に移動し、構成するアプリケーションを選択します。

- [Organizations(組織)] タブを選択します。

- [Set default organization table(デフォルト組織テーブルの設定)]の説明に従って、適切な設定を行います。

- [Save(保存)]をクリックします。