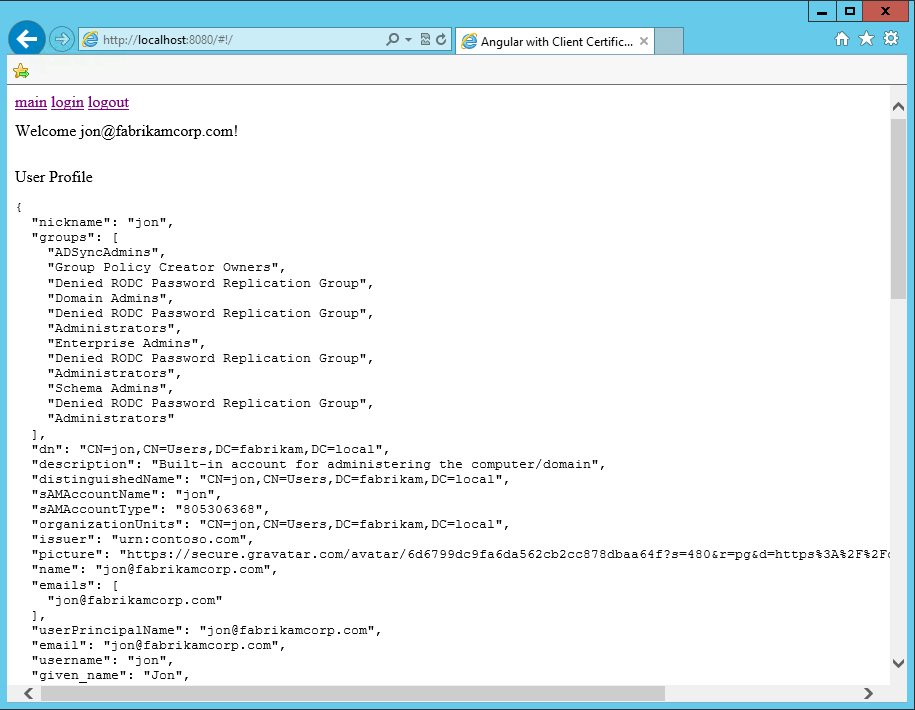

Activer les certificats clients

- Allez à Auth0 Dashboard > Authentification > Entreprise > Active Directory/LDAP et sélectionnez le type de connexion à afficher.

- Activez l’option Utiliser l’authentification par certificat SSL du client dans les paramètres.

- Indiquez les plages d’adresses IP dans le champ Plages IP. Seuls les utilisateurs provenant des plages d’adresses IP données sont invités à s’authentifier à l’aide de certificats clients. Les utilisateurs provenant d’autres plages d’adresses IP sont invités à se connecter à l’aide du formulaire de connexion avec nom d’utilisateur et mot de passe.

Configurer les certificats

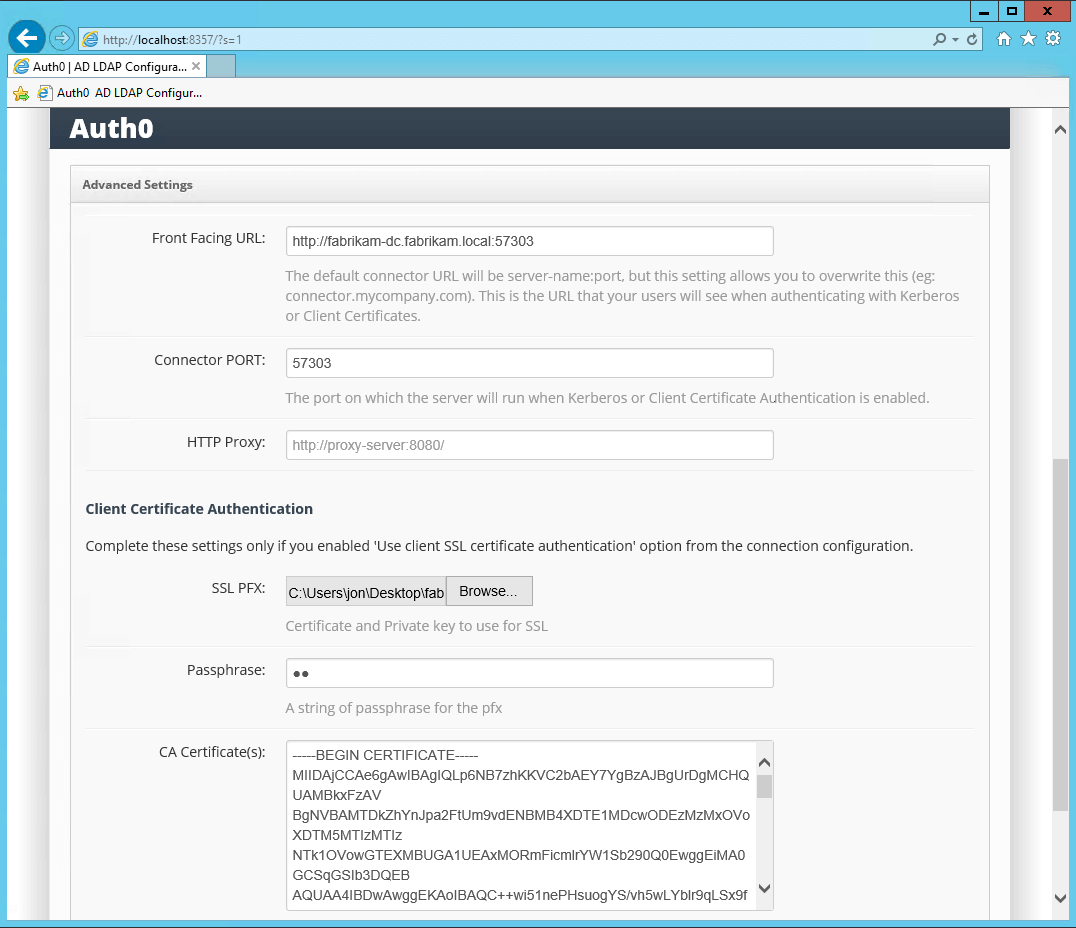

Une fois que la connexion AD/LDAP a été configurée dans Auth0, vous devez configurer les certificats dans le connecteur AD/LDAP. La prise en charge des certificats clients nécessite ce qui suit :- Un certificat SSL pour l’URL Front Facing, car l’interaction entre l’utilisateur final et le connecteur devra se faire via HTTPS.

- Un ou plusieurs certificats d’autorité de certification.

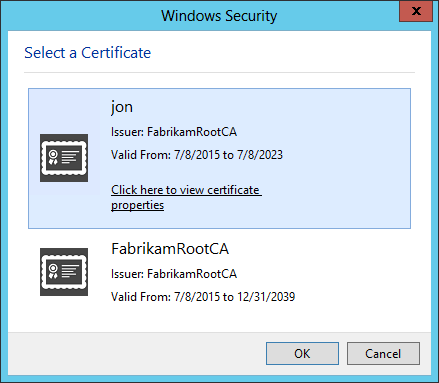

- Un certificat client signé par l’autorité de certification pour chaque utilisateur devant s’authentifier à l’aide de certificats clients.

- Avant de télécharger les certificats vers le connecteur AD/LDAP, convertissez les certificats X.509 en Base64. Utilisez Base64 ou Certutil sur le serveur Windows. Pour en savoir plus, voir Base64 Decode à Base64decode ou Certutil.exe dans la documentation Microsoft.

-

Téléversez les certificats SSL et d’autorité de certification dans le connecteur AD/LDAP :

-

Pour tester, générez des certificats clients d’autorité de certification et auto-signés à l’aide de makecert.exe sur Windows, qui fait partie de la trousse SDK Windows :

Il est important que l’objet du certificat client soit au format

CN=AD_USERNAME, par exempleCN=jon.