Prérequis

- Assurez-vous que votre système répond à la configuration requise.

- Assurez-vous que vous avez déjà installé Git, Node.js et npm.

- Pour la plupart des plateformes, vous devrez disposer des privilèges racines et/ou administrateur.

Installer le connecteur pour Windows

Télécharger l’installateur

Téléchargez le fichier Auth0 Active Directory/LDAP Connector for Windows (MSI) : Connecteur Auth0 Active Directory/LDAP pour Windows - Current version: 6.1.8

Connecteur Auth0 Active Directory/LDAP pour Windows - Current version: 6.1.8

Checksum (SHA1): faf28ef46d1776802128e4f702bc755f3102abd7

Exécuter l’installateur

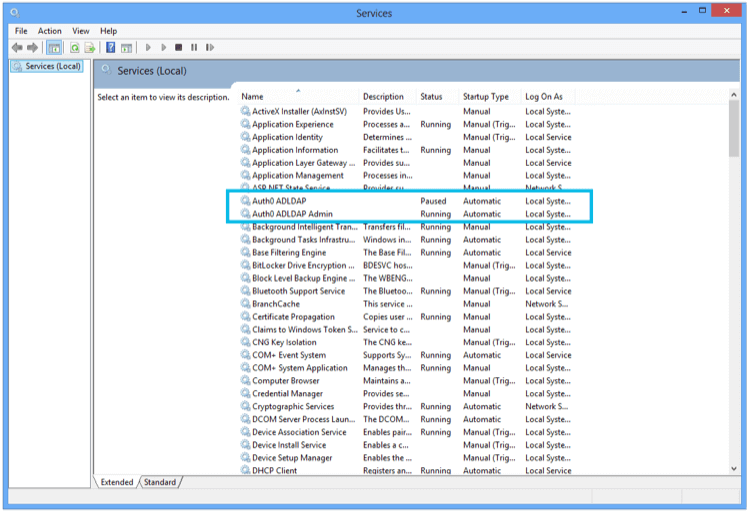

Exécutez le programme d’installation et suivez les instructions. Le connecteur AD/LDAP est installé en tant que service Windows.

Lien vers Auth0

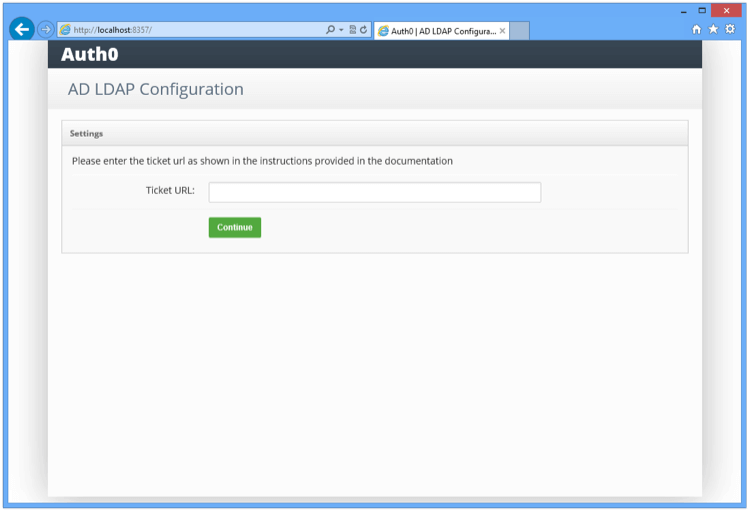

Une fois l’installation terminée, vous verrez un écran dans un navigateur pointant vers localhost :

Lien vers LDAP

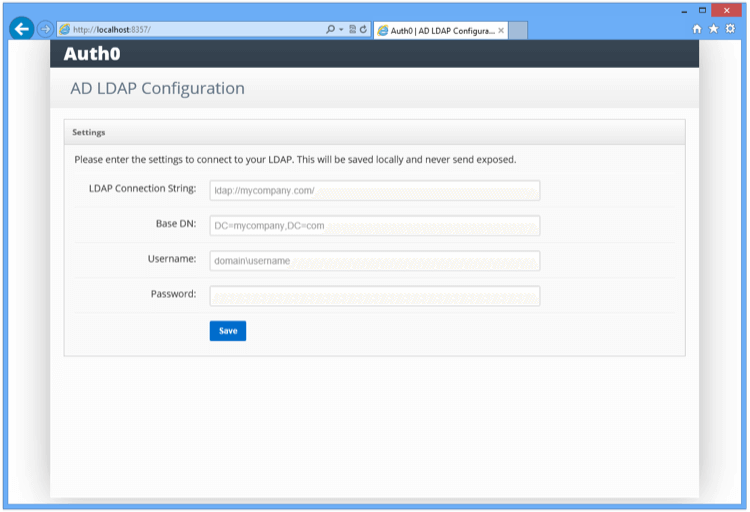

Saisissez les paramètres LDAP :

| Paramètre | Description |

|---|---|

| Chaîne de connexion LDAP | Par exemple, ldap://ldap.internal.contoso.com. Il s’agit du protocole + le nom de domaine ou l’adresse IP de votre serveur LDAP. Votre serveur LDAP est le contrôleur de domaine local sur lequel Entra ID est installé. Le protocole peut être ldap ou ldaps. Si vous devez utiliser le protocole ldaps, assurez-vous que le certificat est valide sur le serveur actuel. |

| DN de base | Par exemple, dc=Contoso,dc=com. Il s’agit du conteneur de base pour toutes les requêtes effectuées par le connecteur. |

| Nom d’utilisateur | Par exemple, cn=svcauth0,DC=services,DC=contoso,DC=com Le nom distinctif complet d’un utilisateur pour effectuer des requêtes. |

| Mot de passe | Le mot de passe de l’utilisateur. |

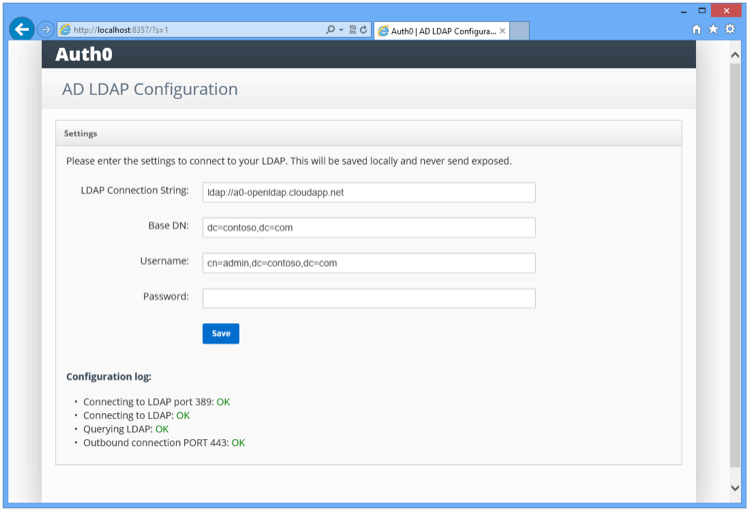

| Test | Description | Dépannage |

|---|---|---|

| Test 1 | Tentatives d’établissement d’une connexion TCP au serveur LDAP et au port spécifiés. | Vérifiez la connectivité réseau de base et les paramètres du pare-feu qui pourraient empêcher une telle connexion. |

| Test 2 | Tentatives d’exécution d’une liaison LDAP sur le serveur LDAP et sur le port spécifiés et avec le nom d’utilisateur et le mot de passe fournis. | Vérifiez la chaîne de connexion LDAP, le chemin de recherche, le nom d’utilisateur et le mot de passe. |

| Test 3 | Tente d’effectuer une recherche LDAP dans le répertoire pour vérifier les privilèges du nom d’utilisateur spécifié. | Vérifiez les privilèges du nom d’utilisateur dans le répertoire cible. |

| Test 4 | Tentatives d’établissement d’une connexion au serveur Auth0. | Vérifiez la connectivité réseau et les paramètres du pare-feu qui pourraient empêcher une telle connexion. |

Installer le connecteur pour d’autres plateformes

-

Téléchargez le package Auth0 Active Directory/LDAP Connector vers

/tmp:

adldap-6.1.8

Exemple de curl : -

Développez le package et installez ses dépendances :

-

Démarrez votre serveur.

node server.jsLorsque vous êtes invité à saisir le numéro de ticket, saisissez l’URL complète du ticket URL dans l’onglet Paramètres de l’écran Configuration du connecteur AD/LDAP dans l’Auth0 Management Dashboard. -

Vous serez invité à modifier le fichier de configuration

config.jsonavec vos détails de connexion et d’authentification LDAP : -

Exécutez à nouveau

node server.jspour démarrer le connecteur. Notez que la ligneLDAP_BIND_PASSWORDdansconfig.jsonest remplacée parLDAP_BIND_CREDENTIALSà ce stade. -

Une fois que le connecteur est en cours d’exécution, vous devrez appliquer la fonction deamon sur le connecteur (si vous n’avez pas déjà sélectionné d’outil, vous pouvez envisager la commande upstart ou systemd). Par exemple, pour utiliser systemd avec Ubuntu Xenial, le fichier

/lib/systemd/system/auth0-adldap.servicepeut contenir les éléments suivants : -

Exécutez

node admin/server.jspour accéder à l’interface d’administration. L’interface d’administration sera en cours d’exécution et disponible surhttp://localhost:8357.

Invalid Ticket lors de la configuration du connecteur pour la première fois, la cause la plus probable est un problème de réseau (par exemple, le connecteur s’exécute derrière un proxy).

En savoir plus

- Dépannage du Connecteur AD/LDAP

- Exigences du système du connecteur AD/LDAP

- Point de connexion AD/LDAP aux connexions Auth0

- Configuration de l’authentification du connecteur AD/LDAP à l’aide de certificats clients

- Configurer l’authentification connecteur AD/LDAP avec Kerberos

- Mise à jour des Connecteurs AD/LDAP