Intégrations SSO avec support Auth0 intégré

- Allez dans Dashboard > Applications > Intégrations SSO et sélectionnez Créer une intégration SSO.

- Choisissez l’intégration de votre fournisseur d’identité SSO. Dans l’écran suivant, cliquez sur Continuer.

- Saisissez les informations requises pour le fournisseur que vous avez sélectionné et cliquez sur Enregistrer.

- Services Web Amazon

- Atlassian

- Cisco-WebEx

- DataDog

- Egencia

- Oracle Eloqua Marketing Cloud

- Freshdesk

- Nuage d’entreprise GitHub

- Serveur d’entreprise GitHub

- Google Workspace

- Heroku

- Hosted Graphite

- Litmos

- PluralSight

- Sprout Video

- Tableau Online

- Tableau Server

- Workday

- Workpath

Configurer manuellement les intégrations SSO

Vous pouvez configurer manuellement une intégration SAML en utilisant le module complémentaire d’application Web SAML2 dans . Vous pouvez configurer le module complémentaire SAML à l’aide des instructions affichées à l’écran et des informations disponibles sur les paramètres du fournisseur de services.Obtenir l’URL de rappel de l’application auprès du fournisseur de services

Obtenez l’URL à laquelle l’assertion d’authentification SAML doit être envoyée par le fournisseur de services. Cette URL peut s’appeler URL du Service consommateur d’assertions (ACS), URL de renvoi ou URL de rappel.Configurer SAML SSO dans Auth0

- Allez dans Dashboard > Applications > Applications et créez une nouvelle application ou cliquez sur le nom d’une application à configurer.

- Faites défiler vers le bas de la page Réglages et cliquez sur Réglages avancés.

-

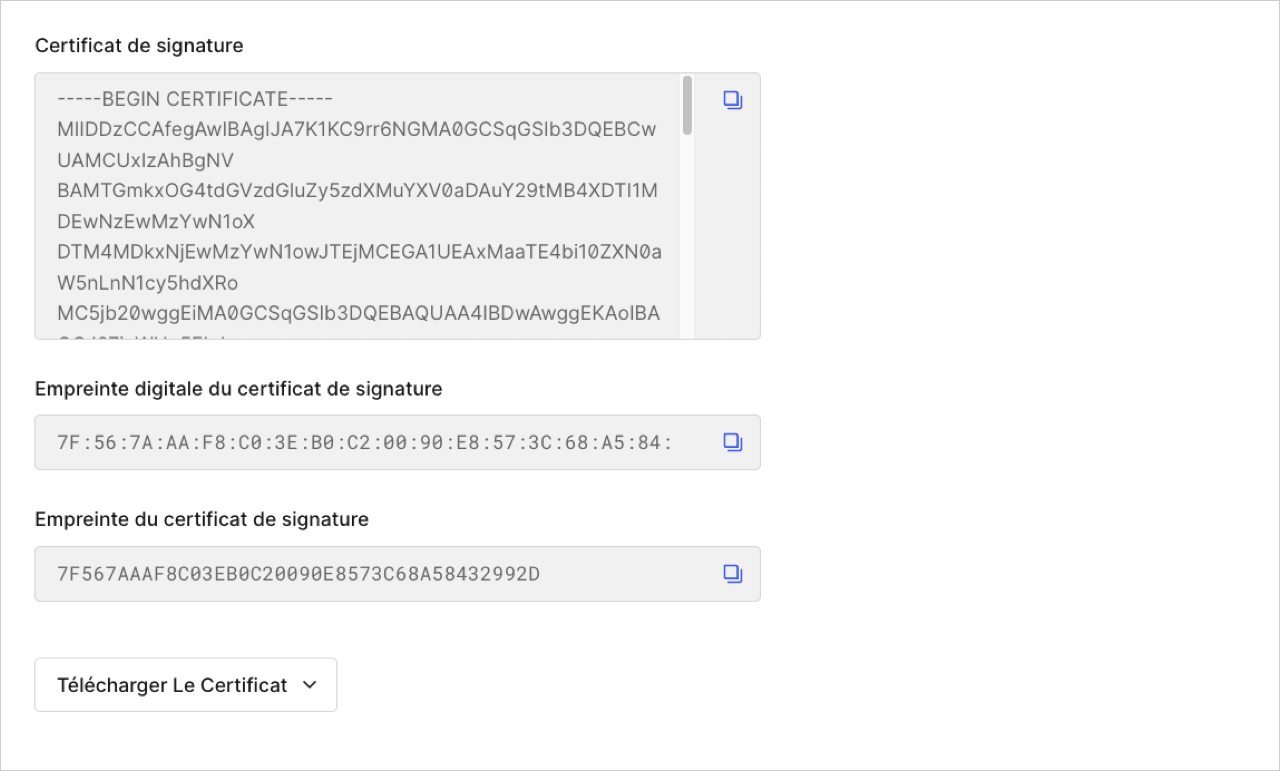

Sélectionnez l’onglet Certificats, cliquez sur Télécharger des certificats et choisissez le format

PEM. Le certificat sera téléchargé dans un fichier appelé{yourTenant}.pem. Enregistrez ce fichier; vous devrez le téléverser lorsque vous configurerez le fournisseur de services.

- Sélectionnez l’onglet Points de terminaison et localisez l’URL du protocole SAML. Copiez-le et enregistrez-le. Vous devrez le fournir au fournisseur de services.

- Faites défiler vers le haut et sélectionnez l’onglet Modules complémentaires.

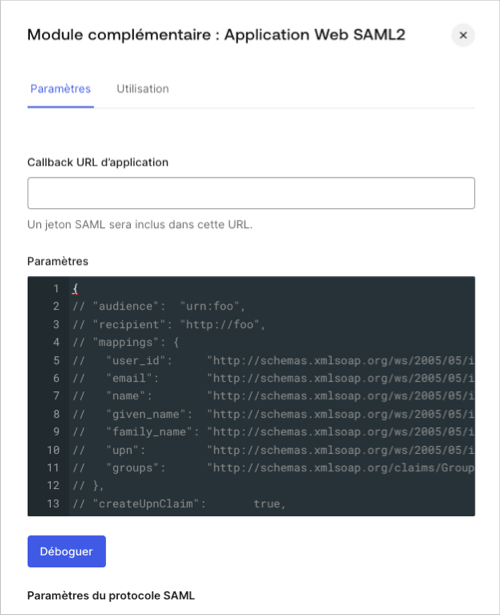

-

Activez la bascule Application Web SAML2.

L’activation des modules complémentaires SAML et WS-Fed pour un seul client n’est pas prise en charge et peut entraîner un comportement incohérent. Utilisez un client distinct pour chaque module complémentaire.

-

Dans l’onglet Settings (Réglages), saisissez l’URL de rappel de l’application du fournisseur de services (ou de l’application) auquel les assertions SAML doivent être envoyées après qu’Auth0 ait authentifié l’utilisateur. Il s’agit de l’URL Assertion Consumer Service (ACS).

- Faites défiler vers le bas de l’onglet et cliquez sur Activer.

- Si votre fournisseur de services envoie plusieurs URL ACS dans la demande SAML, vous devrez les ajouter à la liste d’autorisation en accédant à l’onglet Settings (Réglages) de votre application, en recherchant les URL de rappel autorisées et en les ajoutant.

Configurer SAML SSO sur le fournisseur de services

-

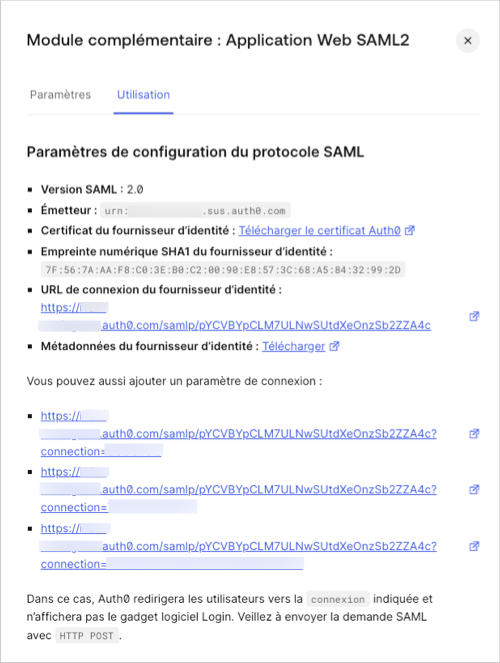

Allez dans l’onglet Usage du module complémentaire SAML pour voir les informations nécessaires à la configuration de l’application du fournisseur de services.

- Localisez Métadonnées du fournisseur d’identité et cliquez sur Télécharger pour télécharger le fichier de métadonnées. Ajoutez des informations au fournisseur de services, de sorte que ce dernier sache comment envoyer des demandes d’authentification basées sur SAML à Auth0. Les instructions fournies ici sont des instructions générales. Vous devrez trouver les écrans et les champs appropriés sur le site du fournisseur de services.

- Si le fournisseur de services prend en charge le téléversement des fichiers de métadonnées, indiquez l’URL des métadonnées obtenue dans l’onglet Usage du module complémentaire SAML2 Web.

-

Si le fournisseur de services ne prend pas en charge le téléversement des fichiers de métadonnées, configurez les paramètres manuellement, en utilisant les informations de la vue Usage du module complémentaire SAML.

- Pour une URL de connexion, utilisez l’URL de connexion du fournisseur d’identité, qui correspond à l’URL à laquelle le fournisseur de services doit envoyer ses demandes d’authentification SAML.

- Si vous possédez un domaine personnalisé, utilisez l’URL basée sur le domaine personnalisé plutôt que votre domaine Auth0. Au lieu d’utiliser une URL dans ce format :

https://{yourTenant}.auth0.com/samlp/CLIENTID?connection=Username-Password-AuthenticationVous voudrez utiliser une URL au format suivant :https://{yourCustomDomain}/samlp/CLIENTID?connection=Username-Password-Authentication. - Si vous utilisez des Organizations, vous pouvez diriger les utilisateurs vers l’invite de connexion d’une organization spécifique en fournissant un identifiant d’organization dans la chaîne de requête en tant que paramètre

organization. Si vous le souhaitez, vous pouvez également spécifier la connexion en incluant le paramètreconnection. Exemple :https://{yourTenant}.auth0.com/samlp/CLIENTID?connection=Acme-Saml-Connection&organization=org_123456789 - Si le fournisseur de services dispose également d’un champ pour l’URL de déconnexion, saisissez à nouveau l’URL de connexion du fournisseur d’identité; la connexion et la déconnexion sont gérées par la même URL.

- Téléchargez le certificat à partir de la vue Usage du module complémentaire SAML et fournissez-le au fournisseur de services. Ce certificat sera utilisé pour valider la signature des assertions d’authentification SAML envoyées par Auth0 au fournisseur de services. Si le fournisseur de services vous demande de fournir un émetteur, vous pouvez également l’obtenir à partir de la vue Usage du module complémentaire SAML.

Tester la configuration

Une fois que vous avez terminé la configuration ci-dessus, testez la connexion.- Si votre application ne fonctionne pas du premier coup, effacez l’historique de votre navigateur et (idéalement) les témoins à chaque fois avant de procéder au test. Sinon, il se peut que le navigateur ne prenne pas en compte la dernière version de votre page HTML, ou qu’il ait des témoins périmés qui ont un impact sur l’exécution.

-

Pour vous aider à résoudre les problèmes reliés à l’authentification unique (SSO), enregistrez une trace HTTP de l’interaction. De nombreux outils permettent de capturer le trafic HTTP de votre navigateur à des fins d’analyse.

- Effectuez une recherche sur internet en tapant « HTTP Trace » pour trouver et installer un outil.

- Capturez la séquence de connexion du début à la fin et analysez la trace. Suivez la séquence de GET pour voir à quel point vous vous trouvez dans la séquence attendue. Vous devriez voir une redirection de votre site d’origine vers le SP, puis vers l’IdP, un affichage des informations d’identification si vous avez dû vous connecter, puis une redirection vers l’URL de rappel ou le SP, et enfin une redirection vers l’URL de rappel spécifié dans votre application.

- Assurez-vous que les témoins et JavaScript sont activés dans votre navigateur.

- Utilisez l’outil http://samltool.io pour décoder une assertion SAML.