Configurer la SSO SAML sur Auth0

- Allez à Dashboard > Applications > Applications et créez une nouvelle application. Donnez-lui un nom pertinent, comme GitHub. Vous pouvez choisir n’importe quel type d’application, mais le type Application Web classique est recommandé.

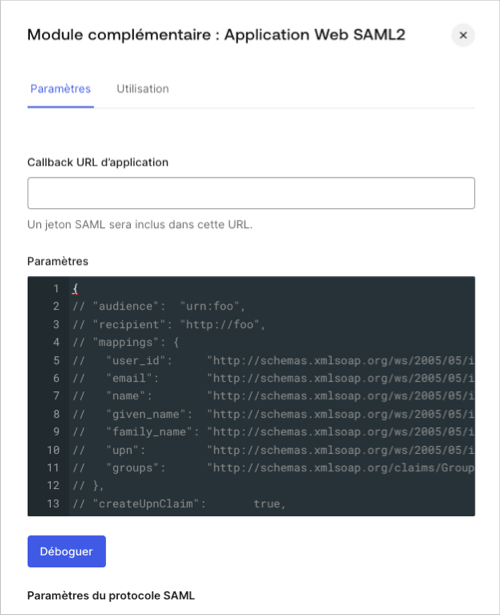

- Accédez à l’onglet Modules complémentaires et activez Application Web SAML2.

-

Dans l’onglet Paramètres, définissez URL de rappel de l’application sur :

https://github.com/orgs/{yourGitHubOrgName}/saml/consume.

-

Collez le code suivant dans la zone de texte Paramètres et cliquez sur Déboguer.

Remplacez

{yourGitHubOrgName}par le nom de l’organisation GitHub correspondant à votre abonnement GitHub. Par exemple,https://github.yourname.com.- Le mappage ci-dessus enverra

user_iden tant que Identifiant de nom à GitHub. Utilisez cette option si vous activez plus d’une connexion pour l’application GitHub, car elle garantit l’exclusivité (chaque utilisateur aura un ID différent). - Si vous n’utilisez qu’une seule connexion, vous pouvez utiliser

nicknameou un autre identifiant unique comme Identifiant de nom, mais assurez-vous que la propriété que vous choisissez est unique.

- Le mappage ci-dessus enverra

- Faites défiler vers le bas de l’onglet et cliquez sur Activer.

-

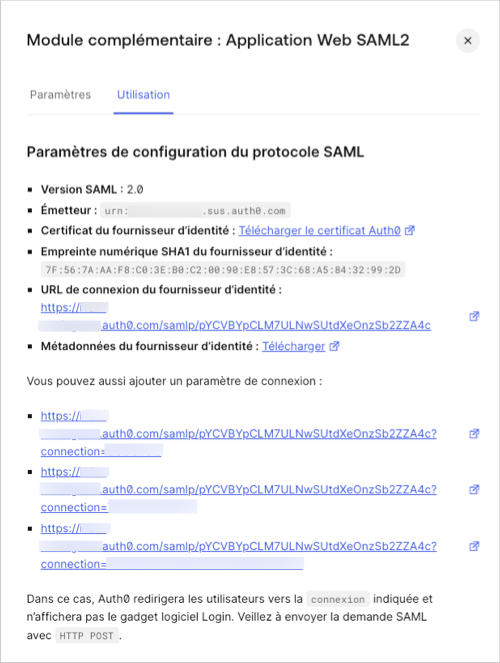

Sur l’onglet Utilisation, repérez Métadonnées du fournisseur d’identité, et cliquez sur Télécharger pour télécharger le fichier de métadonnées. Vous en aurez besoin lorsque vous configurerez Auth0 comme fournisseur d’identité.

Configurer SSO SAML sur GitHub

Suivez les instructions de l’article Utilisation de SAML sur Enterprise Server - Aide GitHub pour terminer la configuration sur GitHub Enterprise Cloud. Vous aurez besoin des informations suivantes :| Champ | Entrée |

|---|---|

| Se connecter URL | https://{yourDomain}/samlp/{CLIENT_ID} {CLIENT_ID} sera le client_id de l’application GitHub que vous venez juste de créer dans Auth0. |

| Émetteur | urn:auth0:{yourTenant} |

| Certificat de vérification | Téléchargez-le à partir dehttps://{yourDomain}/pem. Ouvrez le fichier téléchargé avec un éditeur de texte, copiez le contenu et collez-le dans la zone de texte sur GitHub. |

| [User Attributes (Attributs de l’utilisateur)] | Laissez les valeurs par défaut ici, car le mappage que nous avons configuré dans le module complémentaire d’application Web SAML utilise les noms d’attribut par défaut proposés par GitHub. |

| Signature method (Méthode de signature) | RSA256-SHA256 |

| Digest method (Méthode de résumé) | SHA256 |