- Pour en savoir plus sur la sur GitHub, lisez À propos de l’authentification avec l’authentification unique SAML sur https://docs.github.com.

- Pour en savoir plus sur la configuration d’Auth0 comme fournisseur d’identité pour GitHub Enterprise Server (instance privée), lisez Configurer Auth0 en tant que fournisseur d’identité pour GitHub Enterprise Server.

Configurer la SSO SAML sur Auth0

- Accédez à Dashboard > Applications > Applications et créez une nouvelle application. Donnez-lui un nom pertinent, comme GitHub. Vous pouvez choisir l’application qui vous convient, mais le type Application Web classique est recommandé.

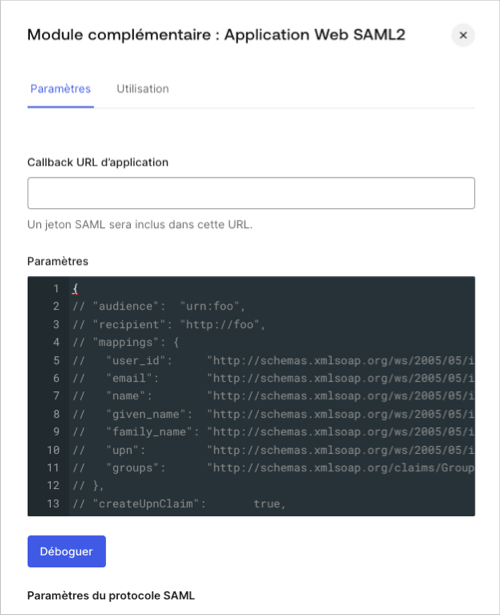

- Accédez à l’onglet Modules complémentaires et activez Application Web SAML2.

-

Dans l’onglet Paramètres, définissez l’URL de rappel de l’application à :

https://github.com/orgs/{YOUR_GITHUB_ORG_NAME}/saml/consume.

-

Collez le code suivant dans la zone de texte Paramètres et cliquez sur Déboguer.

- Remplacez

{YOUR_GITHUB_ORG_NAME}par le nom d’organisation qui correspond à votre abonnement. Le mappage enverra leuser_iden tant que Identificateur de nom à GitHub. Il s’agit de la bonne option si vous activez plus d’une connexion pour l’application GitHub, car elle garantira son caractère unique (chaque utilisateur aura un ID différent). - Si vous n’utilisez qu’une seule connexion, vous pourriez préférer n’utiliser que le

nicknameou un autre identifiant unique en tant que Identifiant de nom, mais assurez-vous que la propriété que vous choisissez soit unique. Comme exemple, si vous voulez quenicknamesoit votre Identifiant de nom, la sectionmappingsci-dessus ressemblera à ceci :

- Remplacez

- Faites défiler vers le bas de l’onglet et cliquez sur Activer.

-

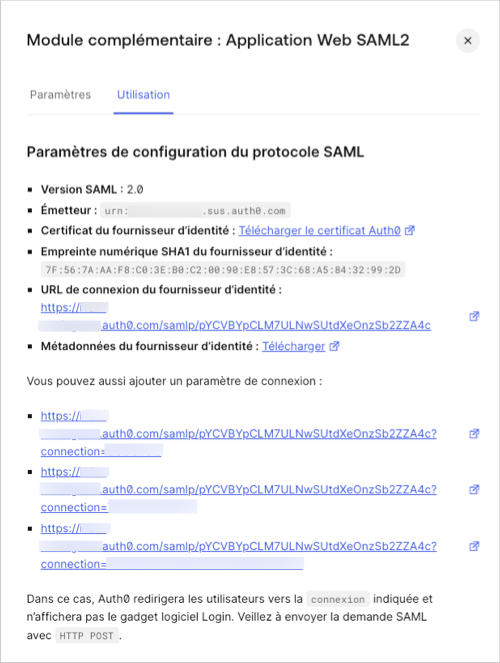

Dans l’onglet Utilisation, recherchez Métadonnées du fournisseur d’identité et cliquez sur Télécharger pour télécharger le fichier de métadonnées. Vous en aurez besoin lorsque vous configurerez Auth0 comme fournisseur d’identité.

Configurer SSO SAML sur GitHub

- Suivez les instructions dans GitHub pour Activer et tester l’authentification unique SAML pour votre organisation pour terminer la configuration sur GitHub Enterprise Cloud.

-

Vous aurez besoin des informations suivantes :

Champs Entrée Connexion URL https://{yourDomain}/samlp/{CLIENT_ID}

{CLIENT_ID}sera leclient_idpour l’application GitHub que vous venez de créer dans Auth0.Émetteur urn:auth0:{yourTenant}Certificat public Le télécharger de https://{yourDomain}/pem. Ouvrez le fichier téléchargé avec un éditeur de texte, copiez le contenu et collez-le dans la zone de texte sur GitHub.**Méthode de signature ** RSA256-SHA256Méthode de condensé (digest) SHA256 - As recommended in GitHub’s documentation, before enabling SAML SSO for your organization, click Test SAML configuration to ensure that the information you’ve entered is correct.