Paramètres recommandés

Lorsque vous configurez votre locataire, définissez les éléments suivants :- Spécifier la balise d’environnement. Les locataires étiquetés comme étant de Production sont assujettis à des limites de taux plus élevées que ceux qui sont étiquetés comme étant en Développement ou Échelonnement. Sur les plans non Entreprise, un seul locataire par abonnement peut être identifié comme Production. Pour en savoir plus, consultez Configurer plusieurs environnements.

- Définir l’adresse de courriel et l’URL de soutien Si un utilisateur rencontre un problème lors de sa connexion, il voudra demander de l’aide. Définissez ces valeurs pour les diriger vers une adresse courriel ou une page de renvoi pour obtenir de l’aide.

- Configurer une page d’erreur personnalisée Si possible, vous devriez héberger votre propre page d’erreur personnalisée et configurer Auth0 pour l’utiliser à la place de la page par défaut. Cela vous permet de fournir des explications plus complètes et personnalisées aux utilisateurs sur ce qu’il faut faire en cas d’erreur.

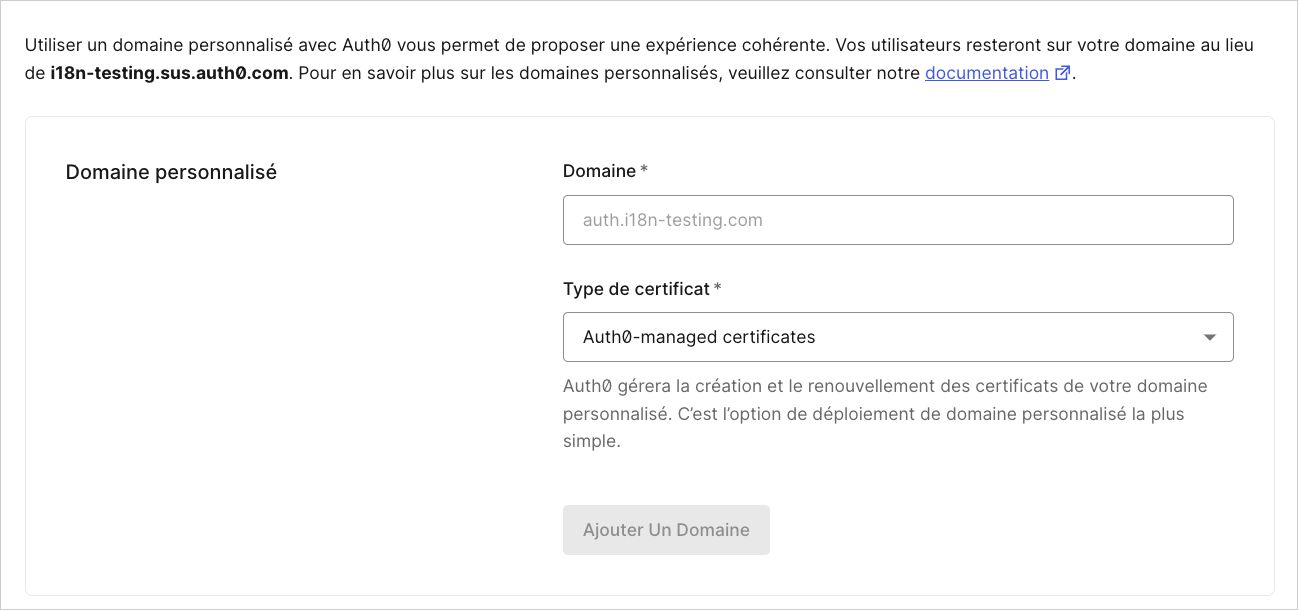

- Configurer un domaine personnalisé Si vous bénéficiez d’un abonnement payant, vous pouvez configurer un domaine personnalisé pour votre locataire Auth0. Un domaine personnalisé unifie l’expérience de connexion avec votre marque et offre des avantages supplémentaires. Pour en savoir plus, veuillez consulter Domaines personnalisés.

- Définir le délai d’expiration de la session d’authentification unique (). La valeur du délai d’expiration de la SSO spécifie le temps jusqu’à l’expiration de la session d’un utilisateur. La valeur est de 7 jours par défaut, ce qui correspond à la durée pendant laquelle les utilisateurs peuvent accéder à vos applications intégrées Auth0 sans re-saisir leurs identifiants. Pour en savoir plus, consultez Sessions.

- Définir des membres locataires. Configurer des utilisateurs supplémentaires de l’Auth0 Dashboard et activer l’authentification multifacteur (). Pour en savoir plus, consultez Gérer l’accès au tableau de bord et Gérer l’accès au tableau de bord avec authentification multifacteur (MFA).

- Désactiver le paramètre Activer les connexions d’application. Si ce paramètre est activé, toutes les connexions configurées seront automatiquement activées pour toute nouvelle application que vous créez. Par conséquent, les utilisateurs peuvent se connecter à l’application par des connexions que vous n’avez pas l’intention de rendre disponibles. Désactiver ce paramètre pour activer explicitement les connexions appropriées pour chaque application.

- Activer la protection contre les attaques. Protégez vos utilisateurs contre les attaques par force brute et les mots de passe violés. Pour en savoir plus, consultez Protection contre les attaques.

Général

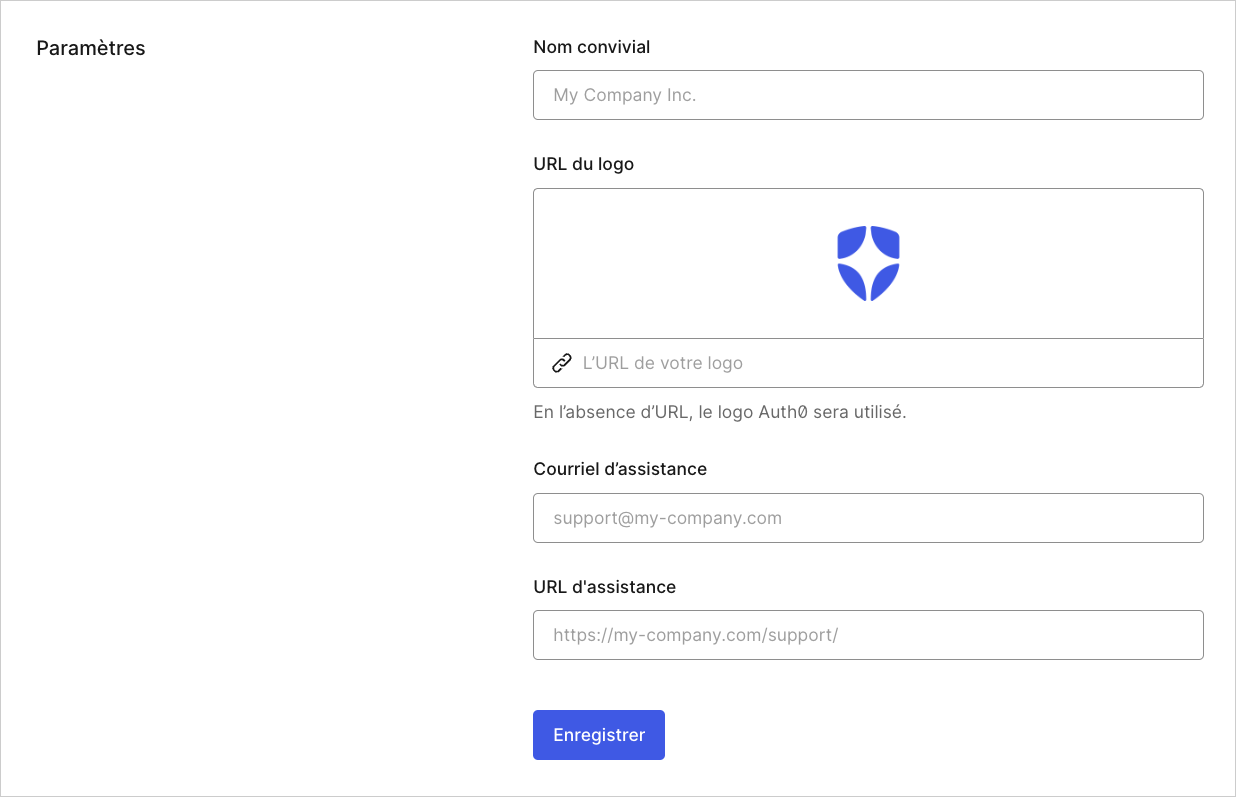

Dans l’onglet Général, vous pouvez personnaliser les paramètres de base du locataire.Paramètres

- Friendly Name (Nom convivial) : Nom que vous souhaitez afficher à vos utilisateurs sur la page de Connexion universelle. Il s’agit généralement du nom de votre entreprise ou organization.

- Logo URL: URL du logo que vous souhaitez afficher sur la page Connexion universelle. La résolution minimale recommandée est de 200 pixels (largeur) par 200 pixels (hauteur).

- Courriel de soutien : Adresse courriel utilisée pour contacter votre équipe de soutien.

- Support URL (Soutien) : Lien vers la page de soutien de votre entreprise ou organization.

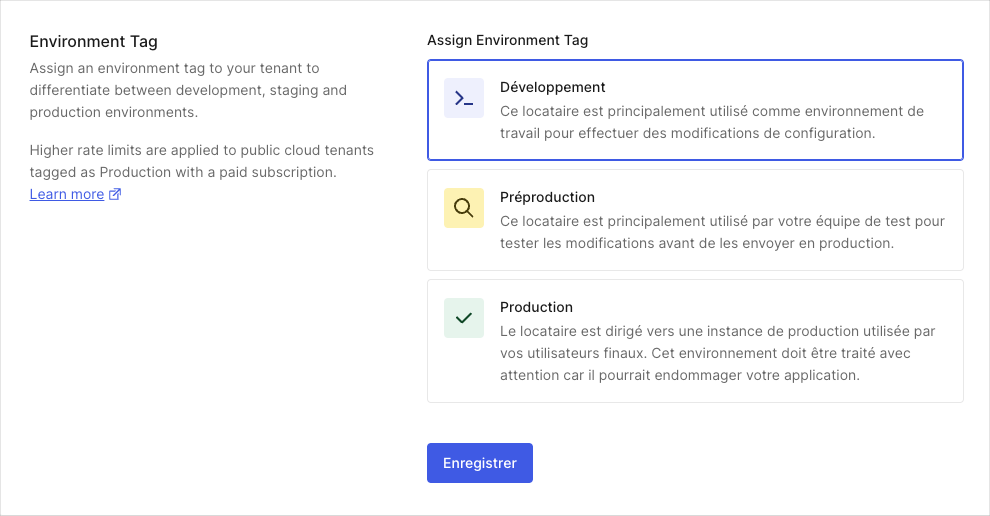

Étiquette d’environnement

Vous pouvez identifier votre locataire comme étant un locataire de production, d’échelonnement ou de développement pour le différencier des autres locataires. Des limites de taux plus élevées s’appliquent aux locataires identifiés comme étant de la production avec un abonnement payant. Pour en savoir plus, consultez Configurer plusieurs environnements.

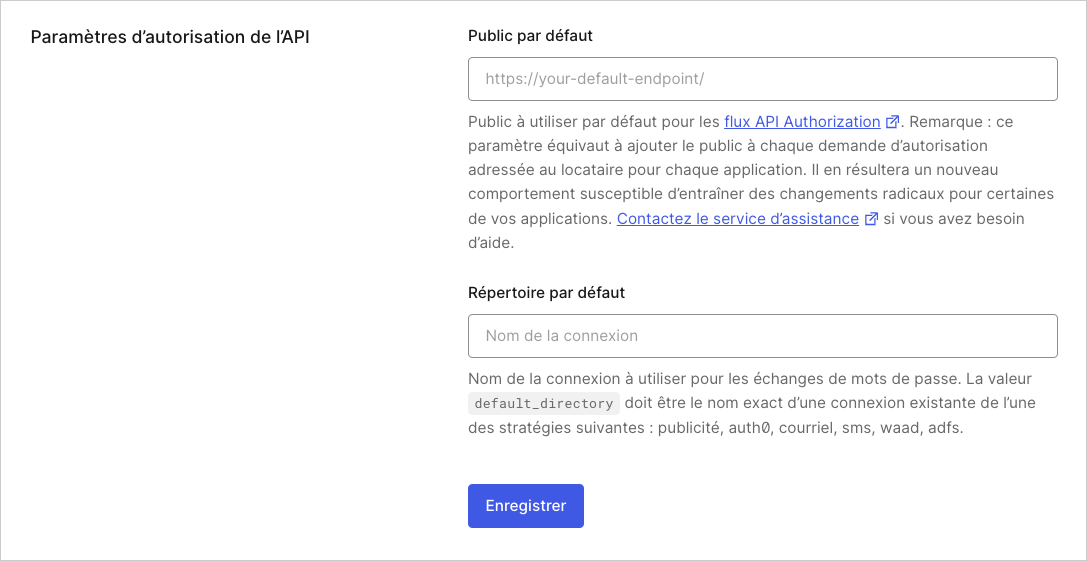

Paramètres d’autorisation API

- par défaut : Identifiant API à utiliser pour les Flux d’autorisation. Si vous entrez une valeur, tous les jetons d’accès émis par Auth0 spécifieront cet identifiant API comme audience. Définir le Audience par défaut équivaut à ajouter cette audience à chaque demande d’autorisation faite à votre locataire pour chaque application. Cela va provoquer un nouveau comportement qui pourrait entraîner des changements pour certaines de vos applications. Veuillez contacter le service d’assistance si vous avez besoin d’aide.

- Répertoire par défaut : Nom de la connexion par défaut à utiliser pour le Flux de mot de passe du propriétaire de ressource et l’expérience de connexion universelle. Sa valeur doit être le nom exact d’une connexion existante pour l’une des stratégies suivantes :

auth0-adldap,ad,auth0,email,sms,waad, ouadfs.

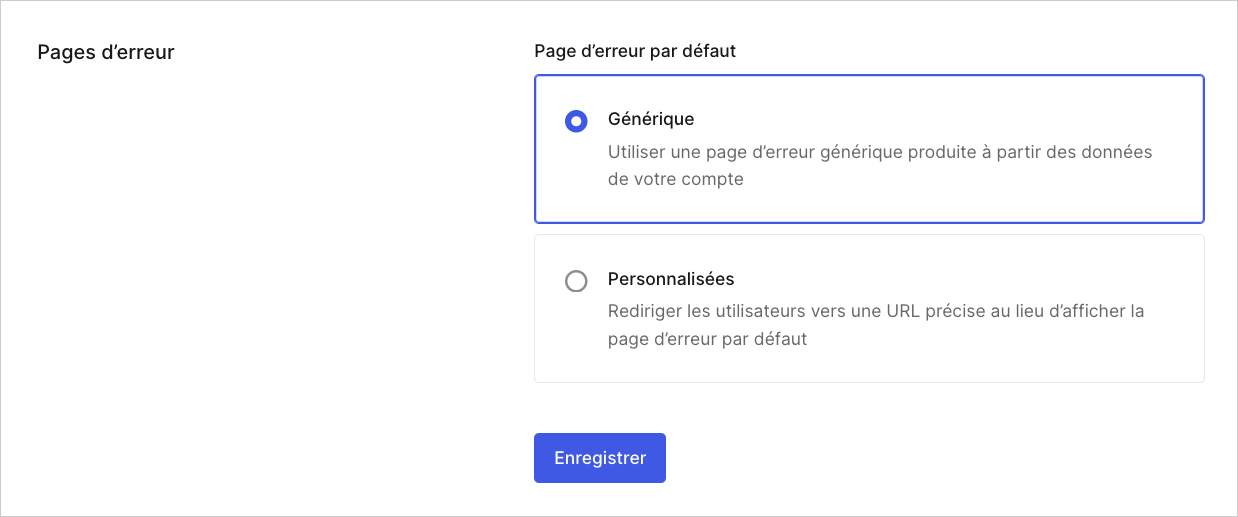

Pages d’erreur

En cas d’erreur d’autorisation, vous pouvez soit afficher une page d’erreur générique à vos utilisateurs ou vous pouvez rediriger les utilisateurs vers votre propre page d’erreur personnalisée. Pour en savoir plus, consultez Pages d’erreur personnalisées.

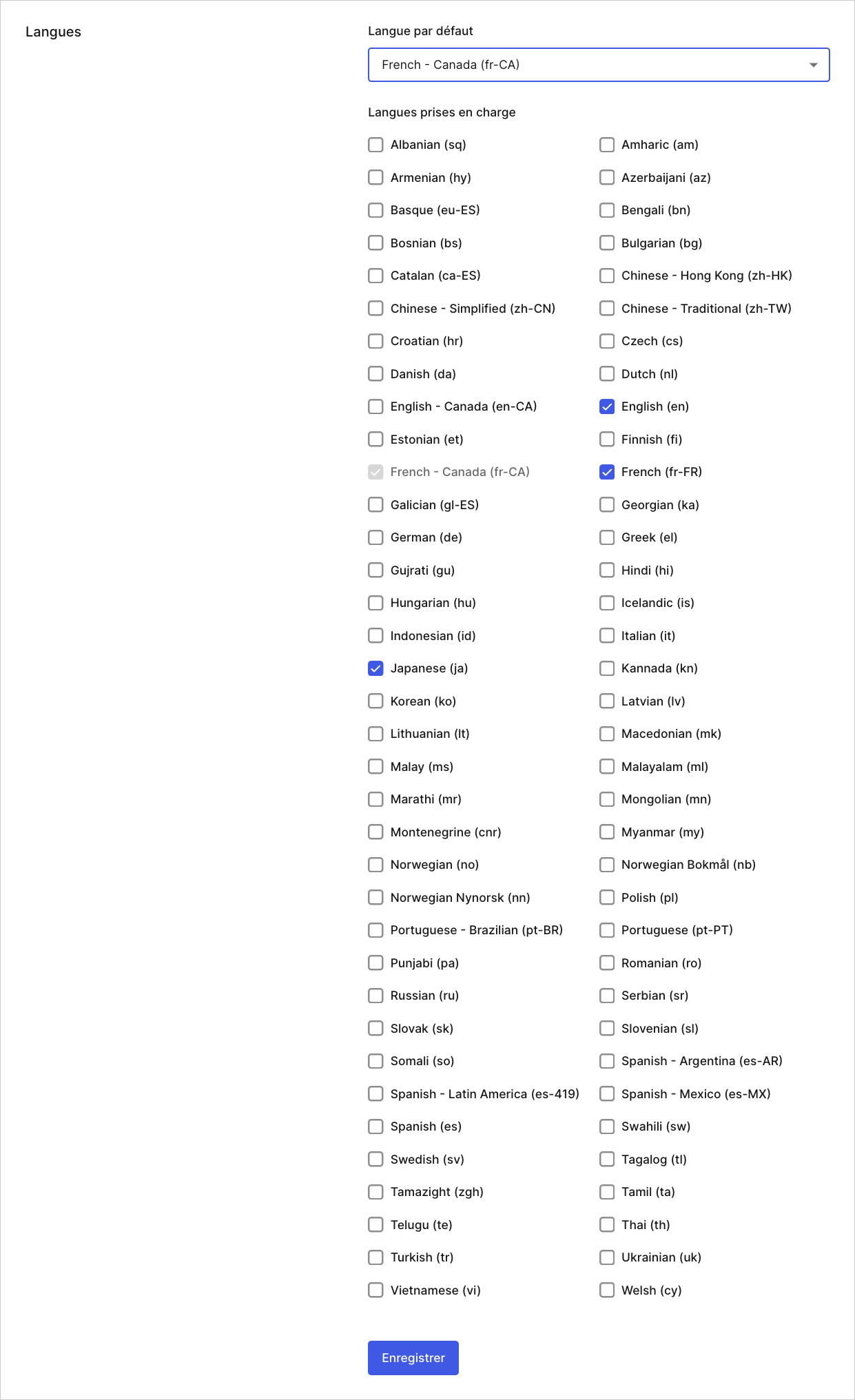

Langues

- Langue par défaut : Langue que votre locataire utilisera par défaut.

- Langues prises en charge : Langues également prises en charge par votre locataire.

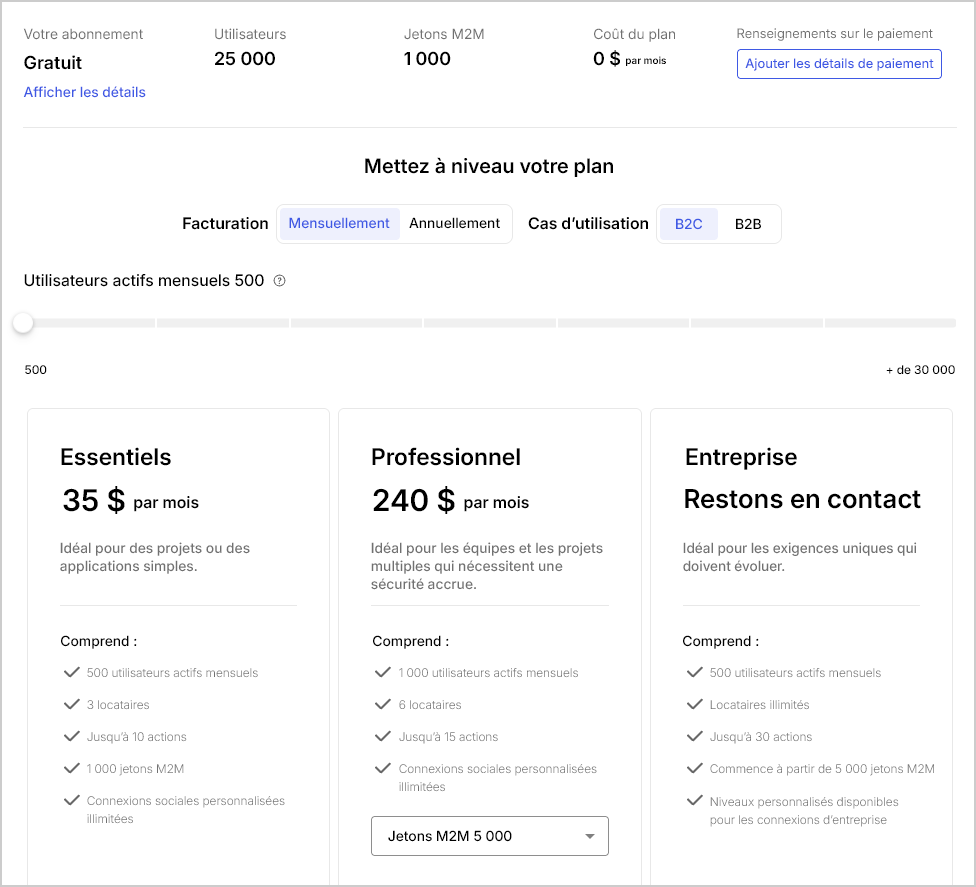

Abonnement

L’onglet Abonnement vous permet de consulter votre abonnement actuel et de comparer les fonctionnalités de votre plan actuel à d’autres plans d’abonnement Auth0. Vous pouvez également modifier votre plan d’abonnement. Pour en savoir plus, consultez Gérer l’abonnement. Si vous avez un abonnement Enterprise, veuillez consulter votre contrat Auth0 pour plus de détails.

Paiement

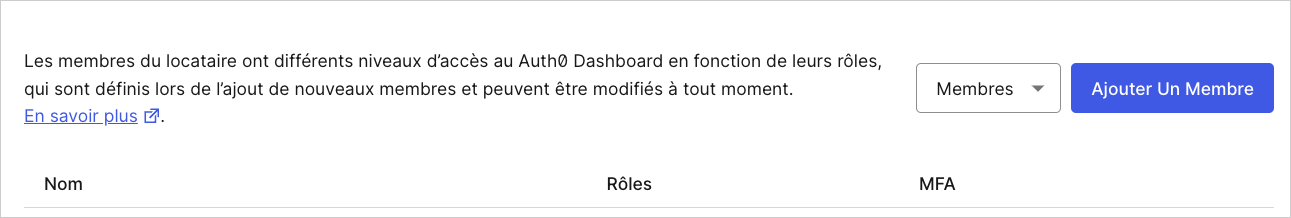

Dans l’onglet Paiement, vous pouvez entrer ou mettre à jour vos détails de facturation.Membres du locataire

Dans l’onglet Membres du locataire, vous pouvez afficher une liste des membres du locataire affectés à votre locataire. Vous pouvez également ajouter ou supprimer des membres locataires et consulter les rôles qui leur sont attribués, ainsi que si l’authentification multifacteur (MFA) est activée. Pour en savoir plus, consultez Gérer l’accès au Dashboard.

Domaines personnalisés

Dans l’onglet Domaines personnalisés, vous pouvez configurer un domaine personnalisé afin de maintenir une expérience utilisateur cohérente. Lorsque vous créez un domaine personnalisé, les utilisateurs resteront dans votre domaine pour se connecter plutôt que d’être redirigés vers votre domaineauth0.com. Pour en savoir plus, veuillez consulter Domaines personnalisés.

La disponibilité varie selon le plan Auth0

L’implémentation propre à votre connexion et votre plan Auth0 ou accord personnalisé que vous utilisez déterminent si cette fonctionnalité est disponible. Pour en savoir plus, lisez Tarification.

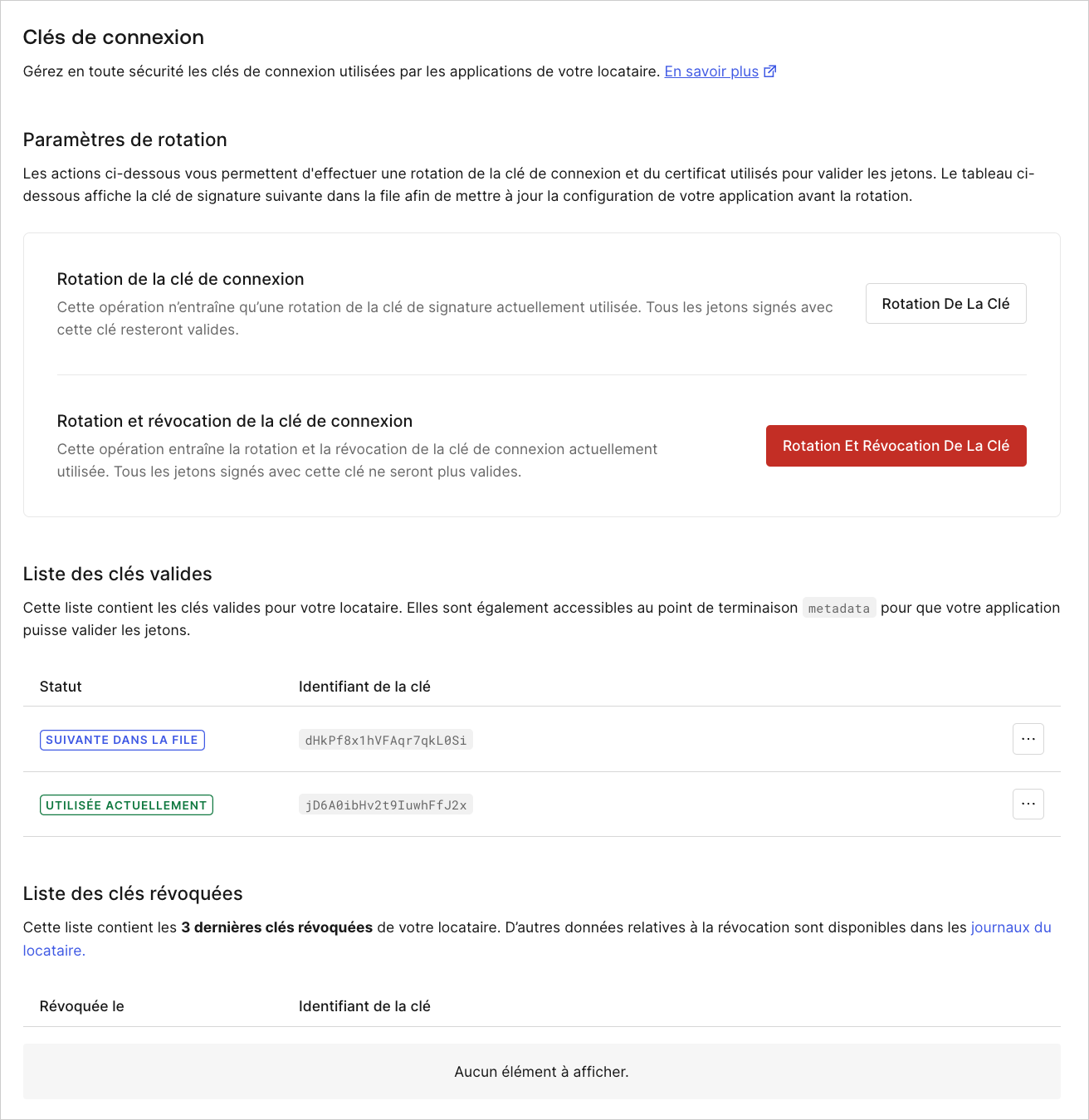

Clés de connexion

L’onglet Clés de connexion vous permet de gérer en toute sécurité la clé de connexion et le certificat utilisés pour signer les jetons d’ID, les jetons d’accès, les assertions et les assertions envoyés à vos applications.

-

Paramètres de rotation : Paramètres qui vous permettent de faire pivoter la clé et le certificat de connexion d’application. Vous pouvez choisir de révoquer ou non la clé de connexion lors de la rotation. Pour en savoir plus, consultez Clés de connexion.

- Rotation des clé de connexion : Fait pivoter la clé de connexion sans la révoquer; en fait, déplace la clé actuelle vers la clé précédente. Tous les jetons signés avec la clé précédente seront toujours valides jusqu’à ce qu’elle soit révoquée.

- Rotation et révocation de la clé de connexion : Fait pivoter la clé de connexion puis la révoque; en effet, déplace la clé actuelle vers la clé précédente, puis invalide la clé précédente. Assurez-vous d’avoir mis à jour votre application avec la prochaine clé dans la file d’attente avant de faire pivoter et révoquer la clé actuelle.

-

Liste des clés valides : Liste des clés de connexion d’application valides pour votre locataire, qui sont également disponibles au point de terminaison Métadonnées pour votre application. Les clés valides comprennent :

- Suivant dans la file d’attente : Touche qui sera utilisée lorsque la clé de connexion sera tournée.

- Actuellement utilisé : Clé actuellement utilisée.

- Utilisé précédemment : Clé qui a été utilisée précédemment. Son apparence indique que la clé de connexion a été tournée, mais que la clé utilisée précédemment n’a pas encore été révoquée.

- Liste des clés révoquées : Liste des trois dernières clés révoquées pour votre locataire. Plus de données sur les clés révoquées sont disponibles dans les journaux des locataires.

Avancé

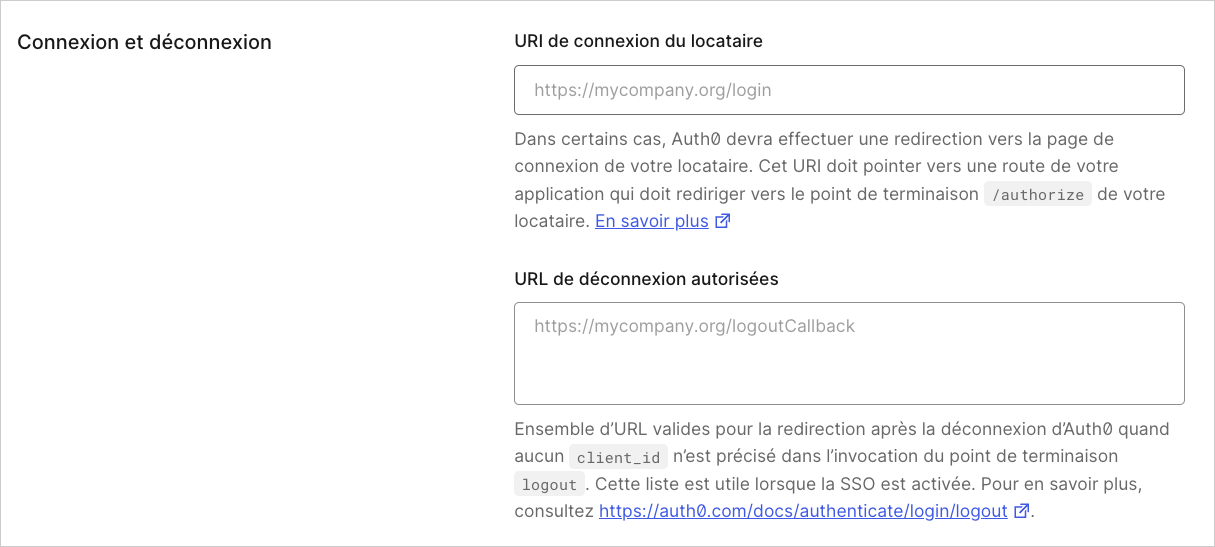

Dans l’onglet Avancé, vous pouvez configurer les paramètres avancés du locataire.Connexion et déconnexion

- URL de déconnexion autorisées : Les URL vers lesquelles Auth0 peut rediriger après la déconnexion lorsqu’aucun

client_idn’est spécifié dans l’appel du point de terminaison de Déconnexion. Utile comme liste globale lorsque l’authentification unique (SSO) est activée. Pour en savoir plus, consultez Déconnexion. - URI de connexion du locataire : URI qui pointe vers une route dans votre application qui démarre le flux de connexion OIDC en redirigeant vers le point de terminaison

/authorize; il devrait prendre la forme dehttps://mytenant.org/login. Cela ne sera utilisé que dans les scénarios où Auth0 a besoin de votre locataire pour démarrer le flux de connexion OIDC. Pour en savoir plus, consultez Configurer les routes de connexion par défaut.

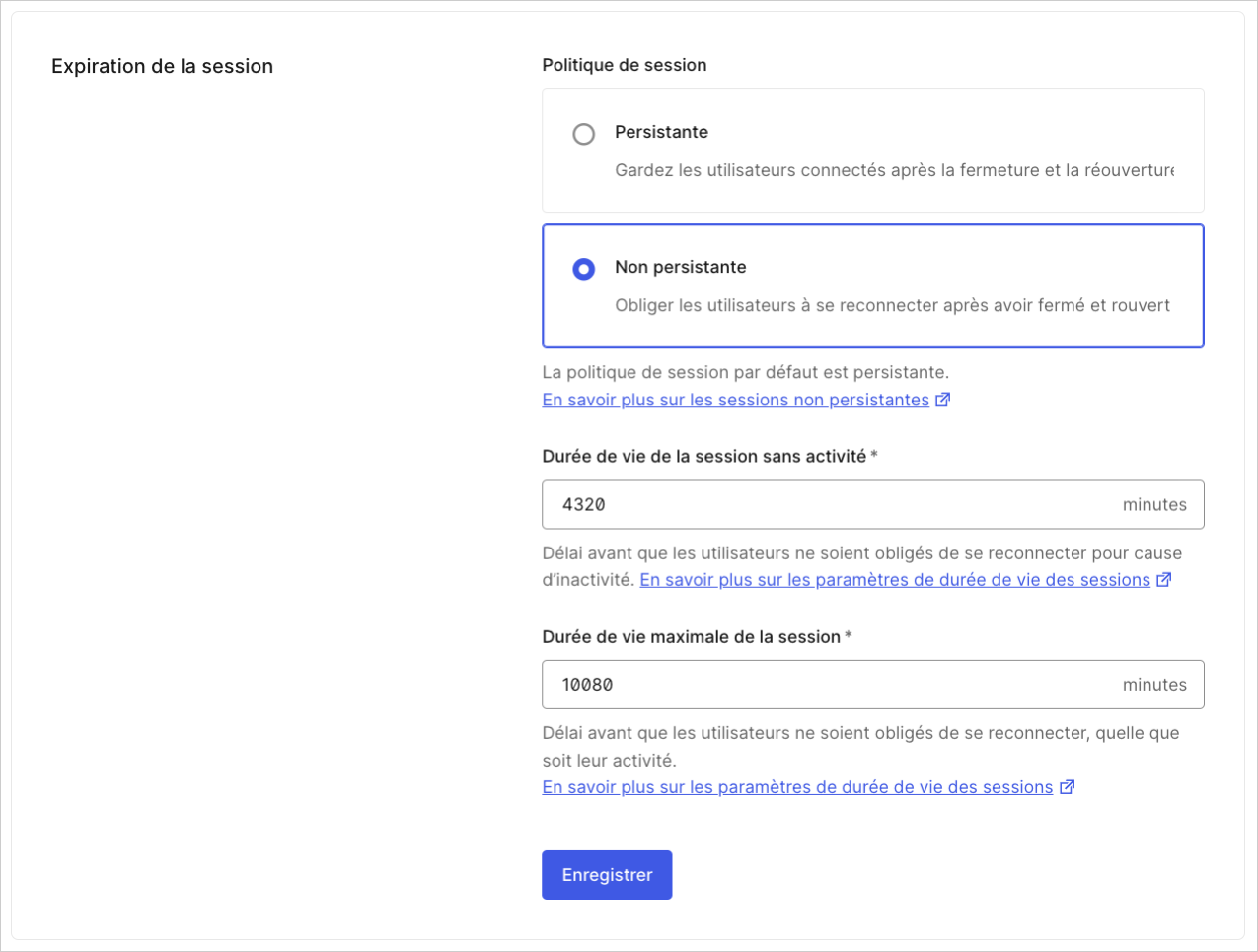

Gestion de la session de connexion

Les paramètres de Gestion de session de connexion configurent la durée de vie de la session de connexion qui représente la couche de session du serveur d’autorisation Auth0. La couche de session du serveur d’autorisation permet l’authentification unique (SSO). Pour en savoir plus, consultez Authentification unique. Les délais d’attente pour les jetons émis par Auth0 peuvent être configurés ailleurs. Les délais d’attente des jetons sont souvent utilisés pour piloter la couche de session de l’application et apparaissent dans les demandes de jeton, comme dans la demande d’expiration des jetons d’ID Connect (OIDC) ou dans l’assertion de durée de vie du SAML.

- Délai d’inactivité : Délai (en minutes) après lequel la session d’un utilisateur expirera s’il n’a pas interagi avec le serveur d’autorisation. Elle sera remplacée par les limites du système si plus de 4 320 minutes (3 jours) pour les plans non Entreprise ou 144 000 minutes (100 jours) pour les plans Entreprise.

- Exiger la connexion après : Délai (en minutes) après lequel un utilisateur devra se reconnecter, peu importe son activité. Elle sera remplacée par les limites du système si plus de 43 200 minutes (30 jours) pour les plans non Entreprise ou 525 600 minutes (365 jours) pour les plans Entreprise.

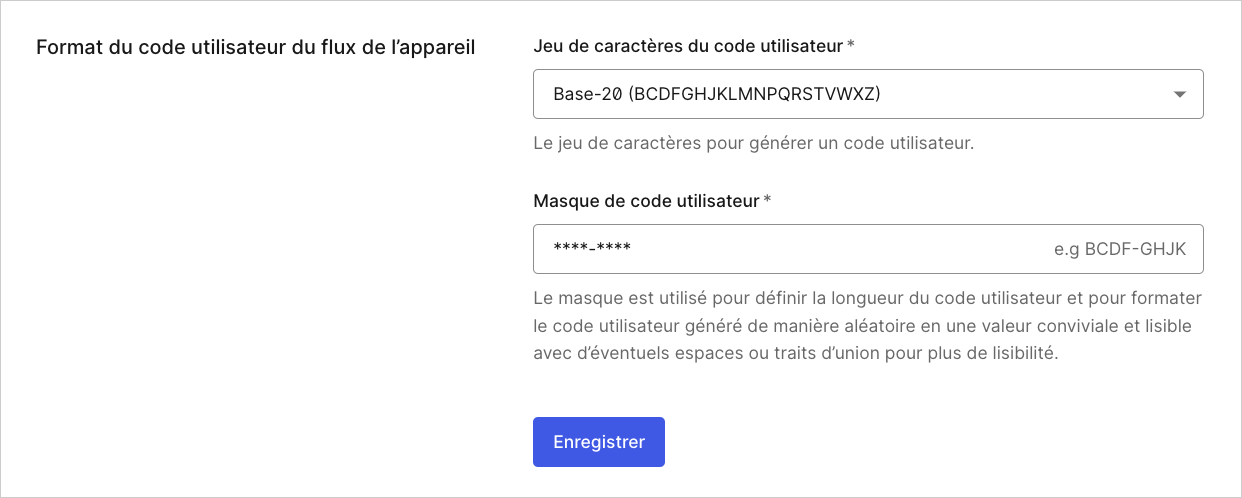

Flux du dispositif Format du code utilisateur

Si vous utilisez le Flux d’autorisation d’appareil, ces paramètres configurent le code utilisateur généré aléatoirement. Pour en savoir plus, consultez Configurer les paramètres du code utilisateur de l’appareil.

- Jeu de caractères du code utilisateur : Jeu de caractères utilisé pour générer le code utilisateur.

- Masque du code utilisateur : Masque utilisé pour formater le code utilisateur. Le masque définit la longueur du code utilisateur et le formate en une valeur conviviale et lisible, permettant des espaces ou des traits d’union pour la lisibilité.

Renseignements globaux sur les clients

L’ID client global et le Secret client global sont utilisés pour générer des jetons pour les anciennes API Auth0. En général, vous n’aurez pas besoin de ces valeurs. Si vous avez besoin de modifier le secret du client global, veuillez contacter le service d’assistance.

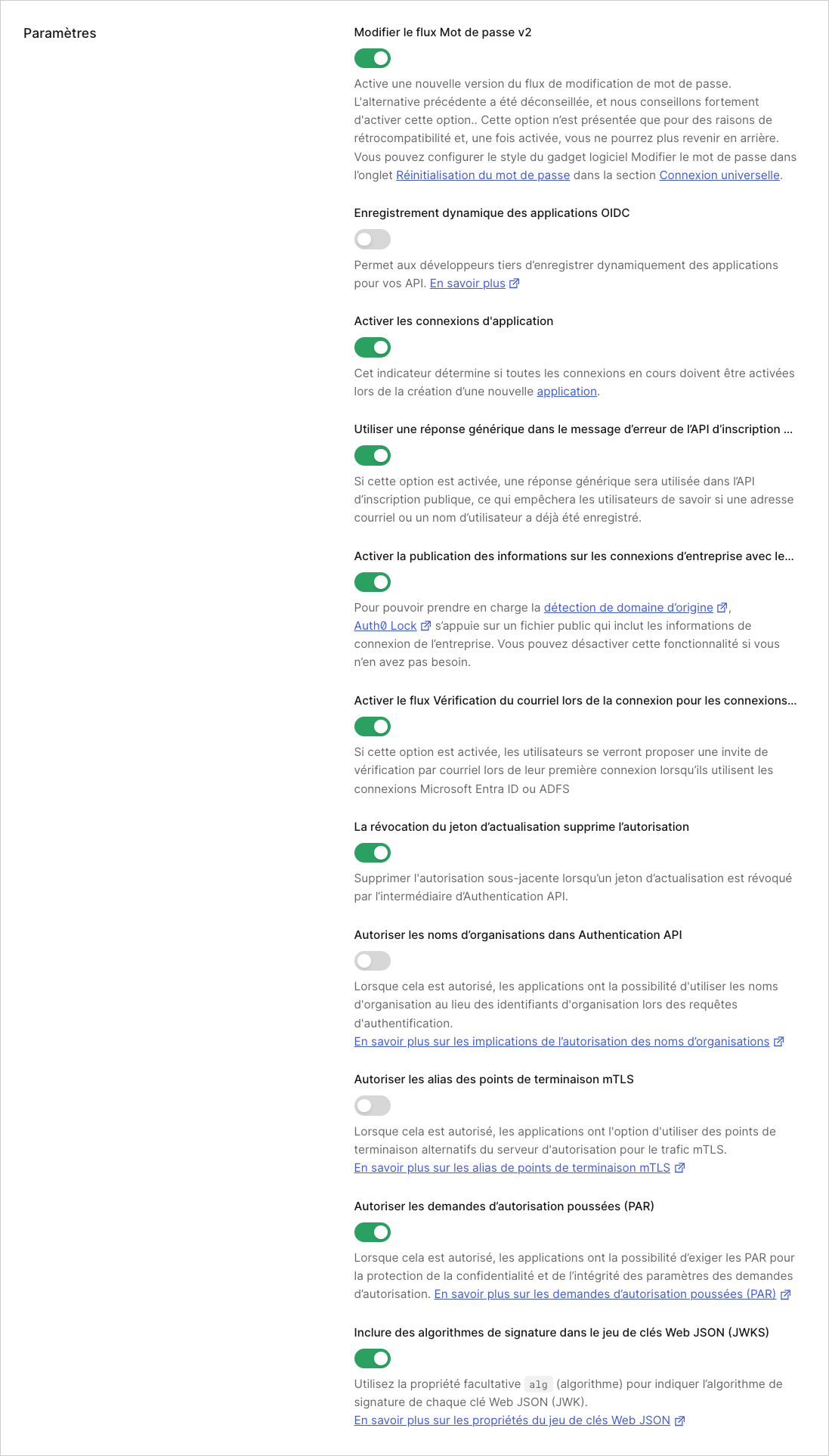

Paramètres (Avancé)

- Flux de changement du mot de passe : Lorsque cette option est activée, la version la plus récente du flux de changement de mot de passe sera utilisée. La version précédente a été déconseillée, et nous recommandons fortement d’activer v2. Cet indicateur est présenté uniquement pour la rétro-compatibilité, et une fois activé, vous ne pouvez plus le désactiver. Vous pouvez personnaliser l’interface utilisateur du widget Changer mot de passe dans l’onglet Connexion universelle > Réinitialisation du mot de passe dans Auth0 Dashboard.

-

Enregistrement dynamique de l’application OIDC : Lorsque cette option est activée, les développeurs tiers seront en mesure d’enregistrer dynamiquement des applications pour vos API. Vous pouvez également mettre à jour cet indicateur en utilisant le point de terminaison

/tenant/patch_settingsde le Auth0. Par défaut, cette fonctionnalité est désactivée. Pour en savoir plus, consultez Enregistrement dynamique des clients. - Activer les connexions d’application : Lorsqu’elle est activée, toutes les connexions actuelles seront activées pour toute nouvelle application créée.

-

Use a generic response in public signup API error message (Utiliser une réponse générique dans le message d’erreur de l’API d’inscription publique) : Lorsque cette option est activée, les erreurs générées lors de l’utilisation de l’API d’inscription publique renverront une réponse générique. Cela permet de protéger contre l’énumération des utilisateurs inscrits en empêchant les mauvais acteurs de deviner les adresses courriel ou les identifiants enregistrés précédemment à partir de la lecture des codes de réponse aux erreurs, comme

user_exists. - Activer la publication des informations sur les connexions d’entreprise avec les domaines : Lorsqu’il est activé, il prend en charge Découverte du domaine d’accueil et Auth0 Lock repose sur un fichier public vérifié qui inclut des informations de connexion d’entreprise. Si vous n’avez pas besoin de cette fonctionnalité, vous pouvez la désactiver.

- Enable email verification flow during login for Azure AD and ADFS connections (Activer le flux de vérification des courriels pendant la connexion pour les connexions Entra ID et ADFS) : Lorsque cette option est activée, les utilisateurs reçoivent une invite de vérification par courriel lors de leur première connexion lorsqu’ils utilisent des connexions Entra ID ou ADFS.

-

La révocation du jeton d’actualisation supprime l’autorisation : Lorsqu’elle est activée, elle supprime l’autorisation sous-jacente lorsque vous révoquez un jeton d’actualisation à l’aide de l’Authentication API du point de terminaison

/oauth/revoke.Pour les locataires existants, cette fonctionnalité est activée par défaut pour préserver le comportement existant. Pour les nouveaux locataires (à partir du 13 janvier 2021), cette fonctionnalité est désactivée par défaut pour garantir que la révocation d’un jeton d’actualisation ne révoque pas l’autorisation. Si une révocation d’autorisation est nécessaire, une demande séparée doit être envoyée à partir d’un point de terminaison de révocation d’autorisations. -

Autoriser les noms d’organizations dans l’Authentication API : Lorsque cette option est activée, /authorize et les point de terminaison SAML peuvent accepter à la fois les noms et les IDs d’organization. De plus, les identificateurs et jetons d’accès comprendront les demandes

org_idetorg_name. Avant d’activer ce paramètre, consultez Utiliser des noms d’organization dans les Authentication API pour connaître les facteurs importants et les répercussions potentielles. -

Autoriser les demandes d’autorisation poussées (PAR) : Lorsqu’il est activé, le point de terminaison

/parpeut accepter les demandes d’autorisation qui lui sont envoyées à partir d’une application client. Cela empêche l’application cliente d’envoyer des demandes via le canal frontal non sécurisé (c.-à-d. le navigateur).

Extensibilité

- Temps d’exécution : Sélectionnez la version de l’environnement d’exécution Node.js que vous souhaitez utiliser pour les fonctionnalités d’extensibilité Auth0, y compris les scripts d’action de base de données personnalisés et les connexions via réseau social personnalisées.

-

Vérifier les scripts de bases de données personnalisés : Sélectionnez et exécutez une vérification de compatibilité des versions d’exécution de Node.js pour les bases de données personnalisées activées.

La fonctionnalité Verify Custom Database Action Scripts (Vérifier les scripts d’action de la base de données personnalisée) :

- Est proposée si votre locataire dispose de 1 à 10 connexions de base de données.

- Nécessite l’activation des scripts de base de données personnalisés.

- Vérifie uniquement la compatibilité de l’exécution de Node.js. La fonctionnalité n’est pas vérifiée.