Installer la trousse SDK Guardian pour Android

Guardian est disponible sur Maven Central et JCenter.- Pour utiliser Guardian, ajoutez ces lignes à votre fichier de dépendances

build.gradle:implementation ’com.auth0.android:guardian:0.4.0’Vous pouvez vérifier la version la plus récente sous l’onglet Lancements du répertoire, dans Maven, ou dans JCenter. - Assurez-vous de synchroniser votre projet avec le fichier Gradle après avoir ajouté votre dépendance Gradle.

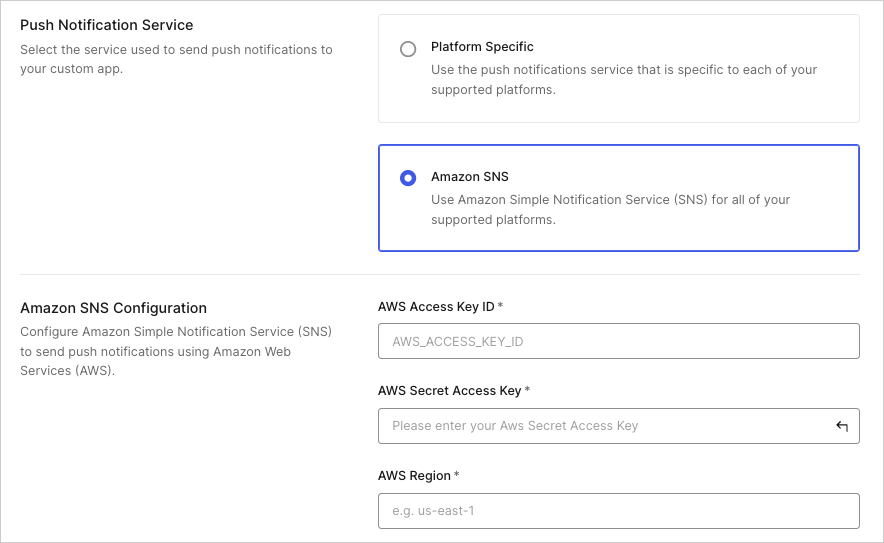

Activer les notifications poussées de Guardian

- Allez à Dashboard > Sécurité > Authentification multifacteur > Notifications poussées via Gardien Auth0.

- Basculez le commutateur vers le haut pour l’activer.

Utiliser la trousse SDK

Guardian est la portion centrale de la trousse SDK. Vous devrez créer une instance de cette classe pour l’URL de votre locataire spécifique.Inscription

Le lien entre le deuxième facteur (une instance de votre application sur un appareil) et un compte Auth0 est appelé inscription. Vous pouvez créer une inscription à l’aide de la fonctionGuardian.enroll, mais vous devrez d’abord créer une nouvelle paire de clés RSA pour celle-ci. La clé privée sera utilisée pour signer les demandes d’autorisation ou de rejet d’une connexion. La clé publique sera envoyée pendant le processus d’inscription afin que le serveur puisse vérifier la signature de la demande par la suite.

| Variable | Description |

|---|---|

deviceName | Nom de l’inscription présentée à l’utilisateur lorsqu’un deuxième facteur d’authentification est requis. |

fcmToken | Jeton pour pour le service de notification poussée FCM (Firebase Cloud Messaging). Consultez Exemple de registre pour en savoir plus. |

Désinscription

Pour désactiver la MFA, vous pouvez supprimer l’inscription :Autoriser les demandes de connexion

Une fois l’inscription en place, vous recevrez une notification poussée FCM chaque fois que l’utilisateur aura besoin d’une authentification multifacteur (MFA). Guardian procure une méthode pour analyser les donnéesMap (Carte) <String, String > dans le RemoteMessage reçu du FCM et retourner une instance de Notification prête à être utilisée.

Allow (Autoriser) pour approuver la demande d’authentification. Vous aurez également besoin de l’inscription que vous avez obtenue précédemment. S’il y a plusieurs inscriptions, assurez-vous d’utiliser celle qui a le même id que la notification (la propriété enrollmentId).

Rejeter les demandes de connexion

Pour refuser une demande d’authentification, utilisez plutôtreject (rejeter). Vous pouvez également ajouter un motif facultatif de rejet, qui sera disponible dans les journaux de Guardian.

Configurer l’inscription du mot de passe à usage unique seulement sur mobile

Vous pouvez activer les mots de passe à usage unique comme facteur MFA à l’aide du ou de . Cette option ne nécessite pas de code QR et permet aux utilisateurs de s’inscrire manuellement. Pour inviter un utilisateur à s’inscrire, naviguez vers Auth0 Dashboard > Gestion d’utilisateur > Utilisateurs et sélectionnez un utilisateur. Ensuite, accédez à son onglet Détails et utilisez la section Authentification multifacteur (MFA) pour envoyer une invitation d’inscription.Connecter une ressource

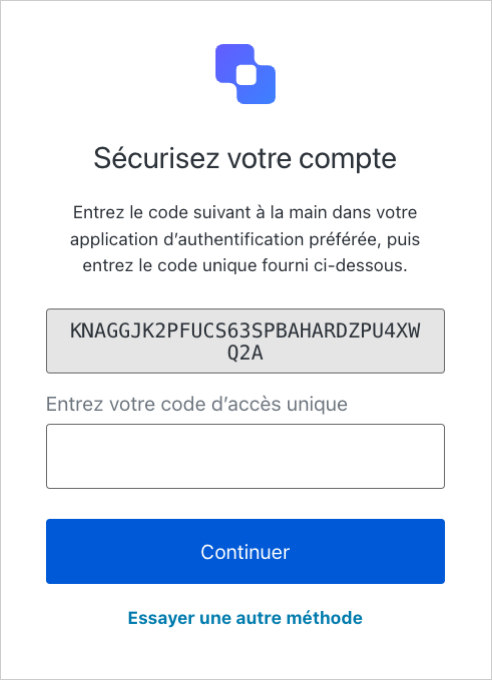

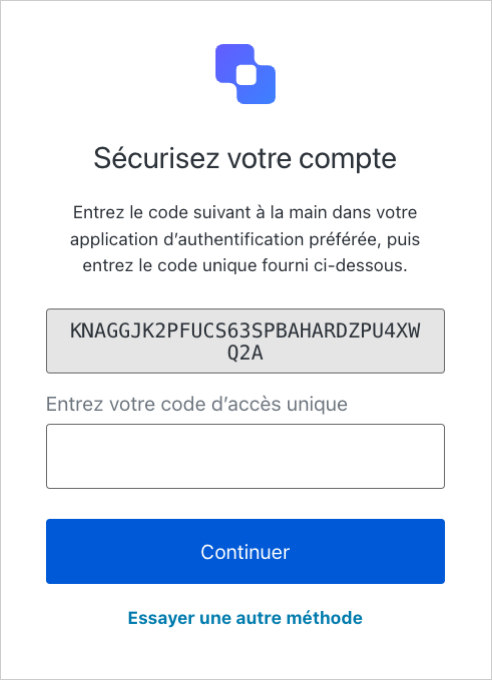

Vous pouvez connecter une ressource à partir du Auth0 Dashboard ou de la trousse SDK Guardian.Utilisation de Auth0 Dashboard

-

Accédez à l’invite de connexion Auth0 et copiez le code fourni ou une clé codée en base32 similaire obtenue à partir d’une autre source.

- Après avoir obtenu votre code, ajoutez-le à la trousse SDK Guardian :

public String copiedCode = "{copiedCode}";

Kotlin

val copiedCode: String = "{copiedCode}"

Installer la trousse SDK Guardian

Premièrement, ajoutez la classeLoginCodeGenerator à votre projet. Ensuite, utilisez getCode (String copiedCode) pour générer un code à usage unique à votre application

Java

Saisir le code à usage unique

Saisissez le mot de passe à usage unique généré pargetCode() dans l’invite de connexion Auth0.

Se connecter avec votre application

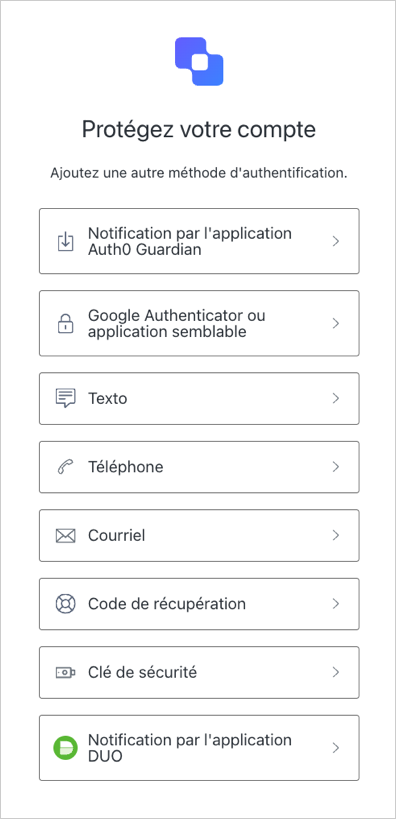

Une fois le facteur inscrit, votre utilisateur peut se connecter à l’aide de votre application. Tout d’abord, choisissez l’application Guardian comme méthode d’authentification.

getCode(copiedCode: String) à l’aide du code copié de l’invite de connexion Auth0.

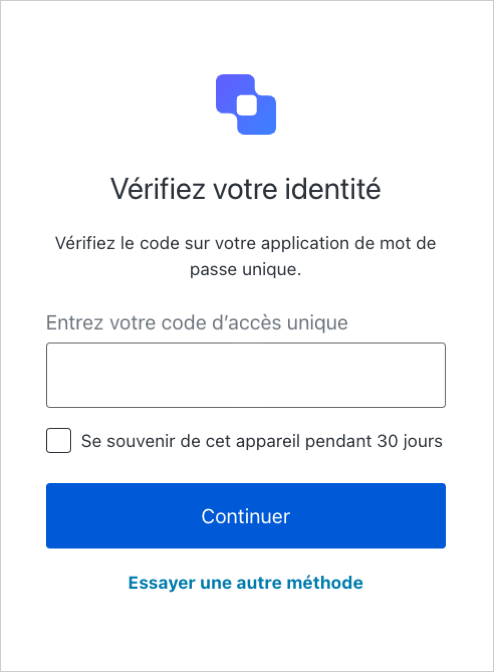

Ensuite, saisissez le code à usage unique dans l’invite de connexion pour vérifier votre identité.