始める前に

Auth0テナントにSAML接続を作成し、Okta Workforce Identity Cloud Dashboardを使ってカスタムのSAMLアプリケーションに接続します。

Auth0でSCIM設定を構成する

- Auth0 Dashboardを開いて、 [Authentication(認証)]>[Enterprise(エンタープライズ)]>[SAML]> [使用している接続] >[Provisioning(プロビジョニング)] に移動します。

- [Sync user profile attributes at each login(ログインの度にユーザープロファイル属性を同期する)] を無効にします。ただし、ログイン時に追加の属性を同期する場合には有効にしておきます。

- 同じセクションで、 [Sync user profiles using SCIM(SCIMを使用してユーザープロファイルを同期する)] を有効にします。

- [Mapping(マッピング)] タブで、 [SCIM attribute containing the User ID(ユーザーIDを含むSCIM属性)] 設定が [userName] になっていることを確認します。

-

[Additional Mappings(追加のマッピング)] で、拡張されたSCIM属性が任意のAuth0属性にマッピングされていることを、属性のマッピングに照らし合わせて確認します。電話番号や物理アドレスを受け取った場合には、Okta Workforceがこれらをデフォルトで

phoneNumbers[primary eq true].valueやaddresses[primary eq true].*として送信することに注意してください。 -

SCIMの

userName属性をAuth0のemail属性にマッピングします。そうすることで、すでにこの接続がメールアドレスのログインIDで運用に導入されており、既存のユーザープロファイルにAuth0のusername属性が設定されていない場合に、Oktaは既存のユーザーを検索して合致させることができます。 [Additional Mappings(追加のマッピング)] で以下の属性のペアを見つけます。それを以下と置き換えてから、emails[primary eq true].valueへのマッピングを削除します。 - [Save Changes(変更を保存)] を選択します。

SCIMエンドポイントURLとトークンを取得する

- Auth0 Dashboardで、SCIMの [Setup(セットアップ)] タブを参照し、 SCIMエンドポイントURL をコピーして、安全な場所に貼り付けます。

- [Generate New Token(新しいトークンの生成)] を選択し、トークンに任意の有効期限を設定します。Okta Workforceに付与したいスコープを選択することもできます。Okta Workforceがデフォルトで使用するスコープは

get:users、post:users、およびput:usersです。

SAMLアプリ用にOkta WorkforceでSCIMを構成する

- Okta Workforce Identity CloudのSAMLアプリケーションに移動し、 [General(一般)] タブを選択してから、 [App Settings(アプリ設定)] で [Edit(編集)] を選択します。

- [Provisioning(プロビジョニング)] セクションで、 [SCIM] を選択して [Save(保存)] をクリックします。

- [General(一般)] タブで、[Federation Broker Mode(フェデレーションブローカーモード)]が無効になっていることを確認します。

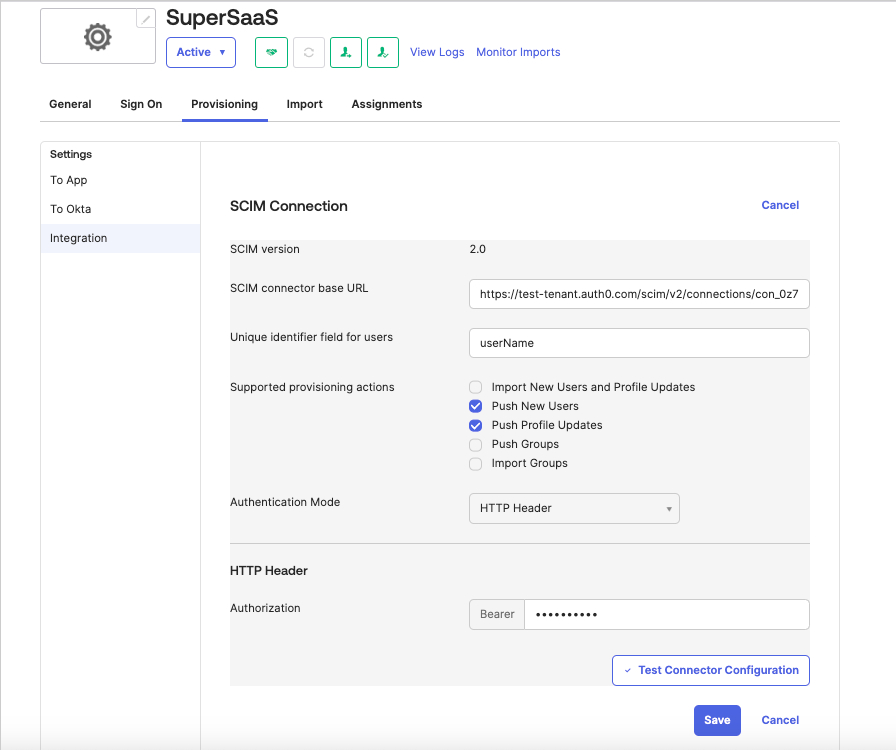

- [Provisioning(プロビジョニング)] タブを選択してから、 [Integration(統合)] タブで [Edit(編集)] をクリックします。

- 前の手順でコピーした SCIMエンドポイントURL の値を [SCIM connector base URL(SCIMコネクターのベースURL)] セクションに入力します。

- [Unique identifier field for users(ユーザーの一意の識別子フィールド)] に「 userName 」と入力します。

-

[Supported provisioning actions(サポートされているプロビジョニングアクション)] で、[

Push New Users(新規ユーザーをプッシュ)]と[Push Profile Updates(プロファイル更新をプッシュ)]を選択してから、 [HTTP Header(HTTPヘッダー)] を [Authentication Mode(認証モード)] として選択します。 -

[Authorization(認可)] フィールドにSCIMトークンを貼り付けてから、新しい接続をテストしたい場合には [Test Connection Configuration(接続構成のテスト}] を選択します。 [Save(保存)] を選択します。

-

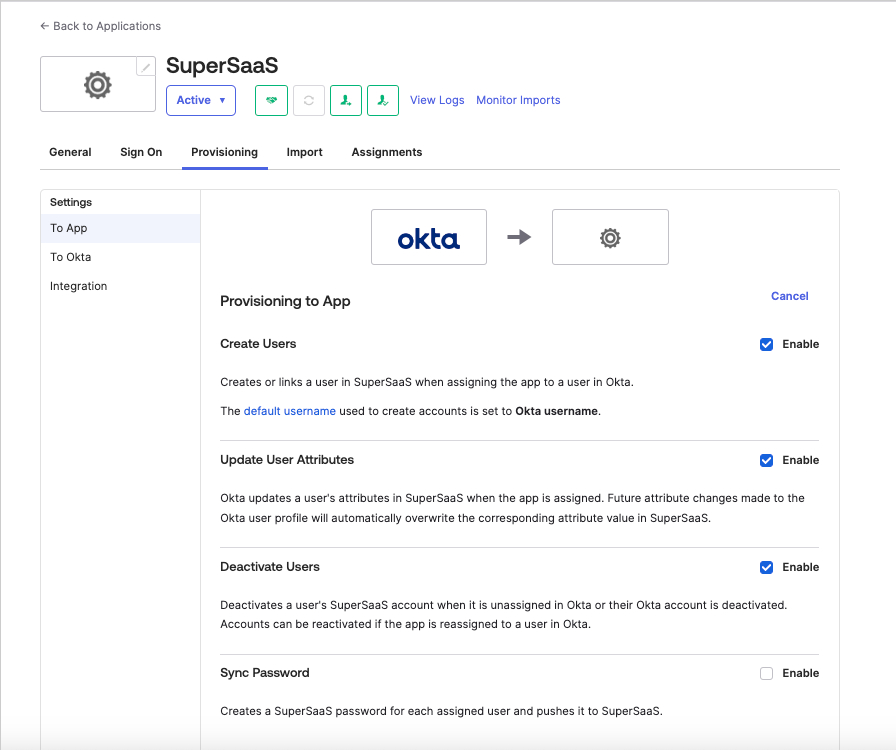

[Provisioning(プロビジョニング)]>[Settings(設定)]>[To App(アプリ対象)] に移動し、 [Edit(編集)] を選択してから、 [Create Users(ユーザーの作成]、[Update User Attributes(ユーザー属性の更新)] 、および [Deactivate users(ユーザーの非アクティブ化)] の操作を有効にします。 [Save(保存)] を選択します。

- [Attribute Mappings(属性のマッピング)] セクションで、 [X] ボタンを使って以下の行を 削除 します。

| 属性 | 値 |

|---|---|

| 主なメールタイプ | (user.email != null && user.email != '') ? 'work' : ‘' |

| 主な電話タイプ | (user.primaryPhone != null && user.primaryPhone != '') ? 'work' : ‘' |

| 住所タイプ | (user.streetAddress != null && user.streetAddress != '') ? 'work' : ‘' |