Avant de commencer

Pour utiliser cette fonction, votre plan Auth0 ou votre accord personnalisé doit inclure les connexions d’entreprise. Pour en savoir plus, lisez Page de tarification d’Auth0.Postman doit être installé sur une machine locale pour tester vos connexions SCIM entrantes.

Configurer les paramètres SCIM dans Auth0

- Lancez l’ Auth0 Dashboard, allez sur Authentification > Entreprise > SAML > [votre-connexion] > Paramètres.

- Parcourez Authentification > Entreprise > SAML > [votre-connexion] > Fourniture et désactivez Synchroniser les attributs du profil utilisateur à chaque connexion à moins que vous ne souhaitiez synchroniser des attributs supplémentaires à la connexion.

- Dans la même section, activez Synchroniser les profils utilisateurs à l’aide du SCIM.

- Dans l’onglet Mappage, assurez-vous que l’attribut SCIM contenant l’identifiant utilisateur est réglé sur userName.

- Passez à la zone Mappages supplémentaires et remplacez ceci :

- Consultez les autres Mappages supplémentaires pour vous assurer que les attributs SCIM étendus sont mappés avec vos attributs Auth0 préférés. Consultez mappage des attributs pour plus de détails.

- Cliquez sur Enregistrer les modifications.

Récupérer l’URL du point de terminaison SCIM et le jeton

La configuration du SCIM dans un locataire Entra ID nécessite un URL de point de terminaison SCIM et un jeton de Auth0. Ces valeurs peuvent être récupérées manuellement via l’ ou programmatiquement via . Consultez la section Instructions pour le déploiement pour les meilleures pratiques. En utilisant le tableau de bord :- Dans Auth0 Dashboard, naviguez jusqu’à l’onglet Configuration SCIM, puis copiez l’ URL du point de terminaison SCIM et collez-le dans un endroit sûr.

- Générez un jeton SCIM en choisissant Générer un nouveau jeton, puis définissez une date d’expiration pour le jeton si vous le souhaitez.

- Sélectionnez les permissions que vous souhaitez accorder à Microsoft Entra ID. Les permissions requises par défaut utilisées par Microsoft Entra ID sont

get:users,post:users,patch:usersetdelete:users.

Configurer SCIM dans Microsoft Entra ID pour les applications SAML

- Si l’application SAML n’est pas encore enregistrée, enregistrez une application d’entreprise personnalisée sans galerie dans un locataire Microsoft Entra ID en suivant les instructions ici.

- Accédez à l’onglet Gérer > Propriétés et confirmez que Attributions requise est défini sur Oui.

- Accédez à l’onglet Gérer > Utilisateurs et groupes et affectez les utilisateurs Microsoft Entra ID que vous souhaitez fournir. Lorsque vous assignez un groupe, les utilisateurs de ce groupe sont fournis.

- Sélectionnez l’onglet Gérer > Fourniture, sélectionnez Démarrer et choisissez Automatique comme Mode Fourniture.

- Choisissez Authentifiants administrateur, puis saisissez la valeur d’URL du point de terminaison SCIM que vous avez sauvegardée précédemment en tant que URL locataire. À la fin de l’URL, ajoutez le paramètre de requête

?aadOptscim062020pour résoudre les problèmes connus décrits ici. - Collez la valeur du jeton dans le champ Jeton secret et sélectionnez Enregistrer

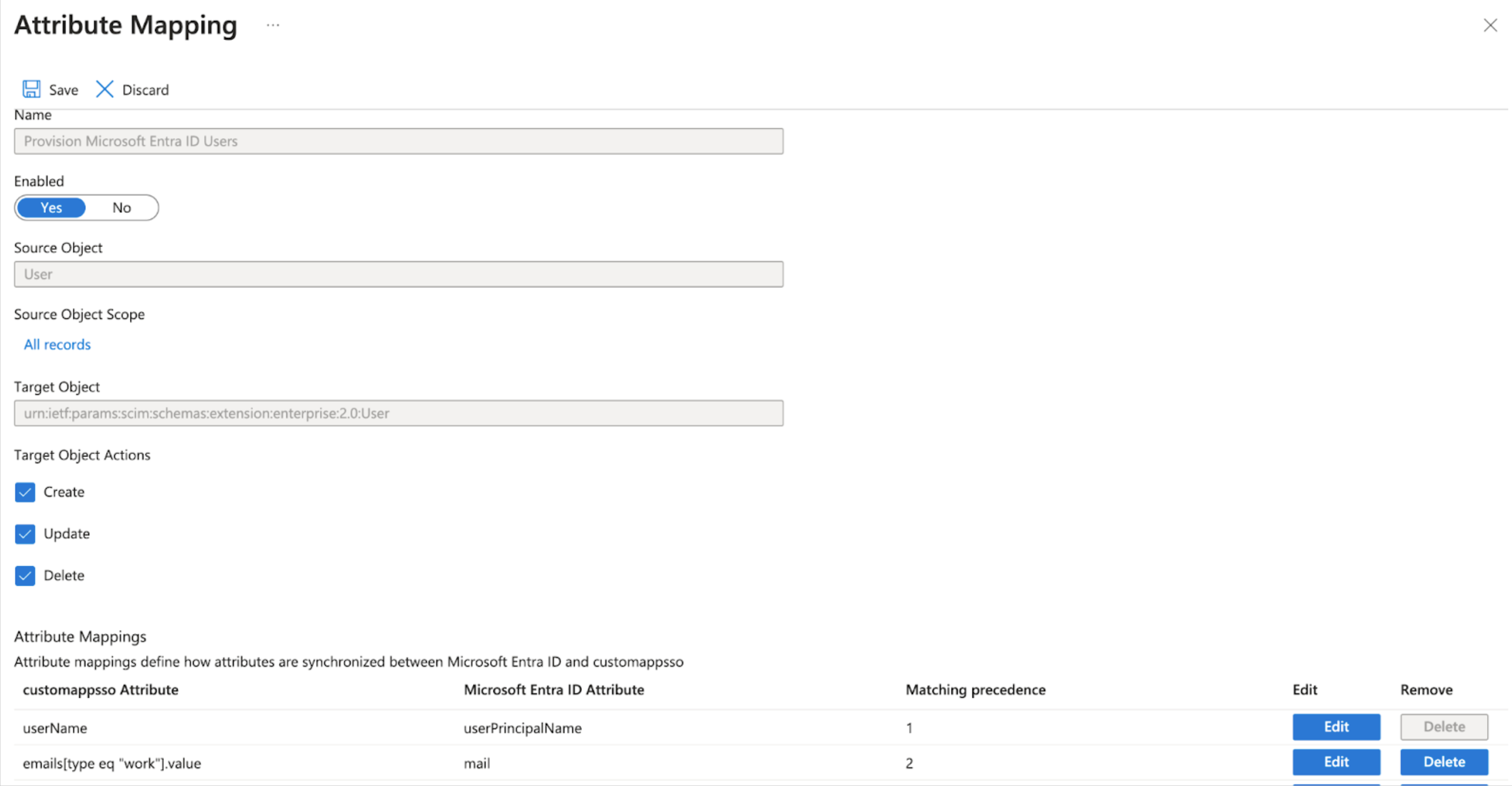

- Accédez à Mappages et sélectionnez Fourniture des utilisateurs Microsoft Entra ID, puis Accédez à Mappages d’attributs et sélectionnez la ligne contenant

emails[type eq "work"].valueetmail - Dans l’écran Modifier l’attribut définissez Match objects using this attribute (Associer les objets utilisant cet attribut) à Yes (Oui), puisdéfinissez Matching precedence (Précédent de correspondance) sur 2 et choisissez OK.

Tests

- Sur l’écran de présentation de l’application Enterprise, sélectionnez Gérer > Fourniture puis Fourniture à la demande pour tester la connexion SCIM.

- Allez sur Sélectionner un utilisateur ou un groupe et saisissez le nom d’un utilisateur que vous avez assigné à l’application, puis sélectionnez l’utilisateur et choisissez Fourniture. Cela crée l’utilisateur dans le locataire Auth0.

- Fournissez tous les utilisateurs assignés en suivant les instructions ici pour définir l’État de fourniture sur On.