Avant de commencer

Pour utiliser cette fonction, votre plan Auth0 ou votre accord personnalisé doit inclure les connexions d’entreprise. Pour en savoir plus, lisez Page de tarification d’Auth0.Postman doit être installé sur une machine locale pour tester vos connexions SCIM entrantes.

Activation du SCIM entrant pour une connexion d’entreprise

- Lancez Auth0 Dashboard, puis choisissez le locataire que vous souhaitez configurer.

- Allez à Authentification > Entreprise, puis sélectionnez parmi SAML, OpenID Connect, Okta Workforce ou Microsoft Azure AD.

- Choisissez une connexion existante ou créez-en une nouvelle à l’aide de l’option Créer une connexion.

- Sous l’onglet Fourniture de votre connexion, définissez Synchroniser les attributs du profil utilisateur à chaque connexion sur Inactif, puis définissez Synchroniser les profils utilisateurs à l’aide du SCIM sur Actif.

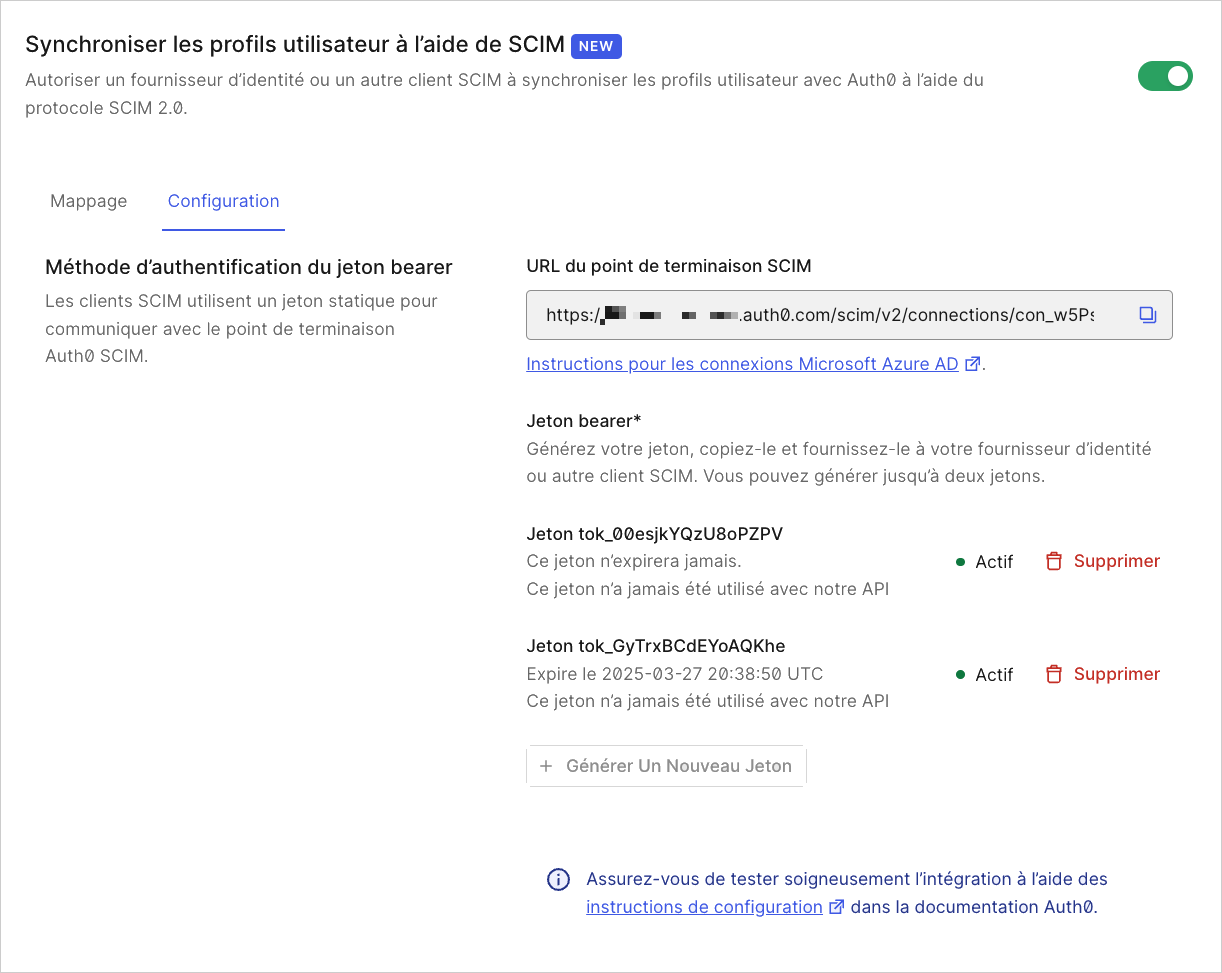

- Sélectionnez l’onglet Configuration sous Synchroniser les profils utilisateurs à l’aide du SCIM pour obtenir l’URL du point de terminaison SCIM et les jetons SCIM nécessaires aux tests avec Postman.

Test avec Postman

Vous pouvez télécharger la collection Postman ci-dessous pour tester votre configuration SCIM :- Lancez Postman, puis sélectionnez Fichier> Importation… et déplacez le fichier scim_postman_collection.json dans la boîte de dialogue d’importation.

- Sélectionnez la collection SCIM 2.0 Tests, puis l’onglet Variables.

- Copiez la valeur Point de terminaison SCIM d’Auth0 Dashboard et collez-la dans le champ Valeur actuelle en regard de la variable SCIM-ENDPOINT-URL.

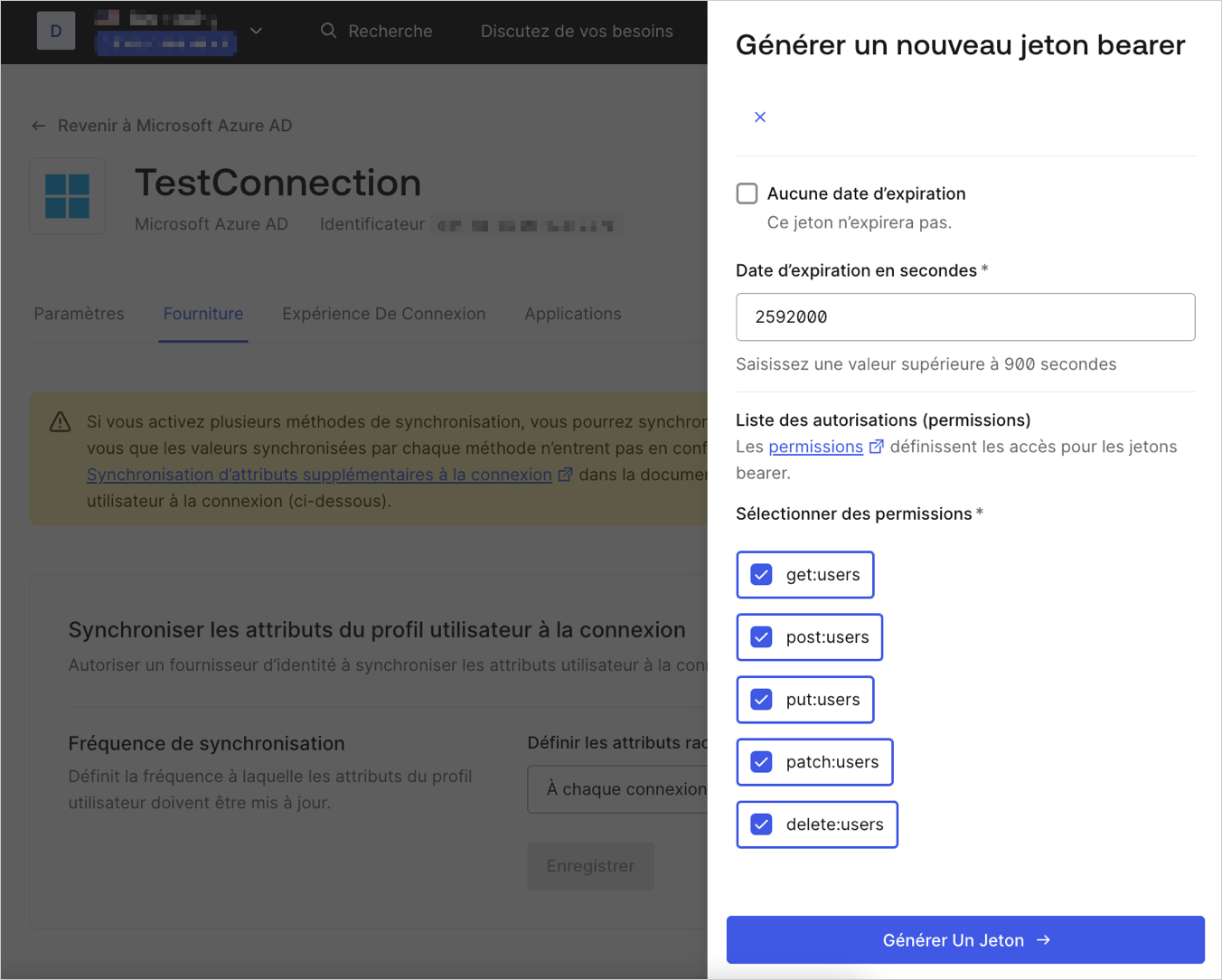

- Dans Auth0 Dashboard choisissez Générer un nouveau jeton, puis Générer un jeton et sélectionnez Copier et fermer.

- Revenez à Postman, sélectionnez l’onglet Autorisation et collez la valeur du jeton dans le champ Jeton.

- Sélectionnez Enregistrer

- Exécutez les essais dans l’ordre indiqué, en commençant par la commande

POSTet en terminant parDELETE. Le résultat de chaque opération de l’utilisateur se trouve dans votre Auth0 Dashboard sous Gestion des utilisateurs > Utilisateurset dans les journaux des locataires sous Surveillance > Journaux.

Opérations du SCIM prises en charge

Auth0 prend en charge les opérations SCIM 2.0 suivantes pour gérer les utilisateurs :| Commande | Description |

|---|---|

POST | Crée un utilisateur dans Auth0 avec les attributs du schéma central SCIM 2.0 et de l’extension de schéma d’entreprise, comme décrit dans RFC7644 Section 3.3. |

GET | Récupère un utilisateur déjà créé dans Auth0, à l’aide sa valeur user_id dans Auth0, comme décrit dans RFC7644 section 3.4.1. |

PUT | Remplace un utilisateur dans Auth0 avec des attributs du schéma central SCIM 2.0 et de l’extension de schéma d’entreprise, comme décrit dans RFC7644 section 3.5.1. |

PATCH | Met à jour un utilisateur dans Auth0 avec des attributs du schéma central SCIM 2.0 et de l’extension de schéma d’entreprise, comme décrit dans RFC7644 section 3.5.2. |

DELETE | Supprime un utilisateur dans Auth0, à l’aide sa valeur user_id Auth0, comme décrit dans RFC7644 section 3.6. |

SEARCH | Recherche un utilisateur dans Auth0 à l’aide d’un filtre SCIM, comme décrit dans RFC7644 section 3.4.2. Les opérateurs pris en charge sont : Equals (EQ), et (AND) et (OR). |

PUT (Deactivate) | Remplace un utilisateur stocké dans Auth0 et définit l’attribut SCIM actif sur false, ce qui entraîne le blocage de l’utilisateur dans Auth0. |

PATCH (Deactivate) | Met à jour un utilisateur dans Auth0 avec définit l’attribut SCIM actif sur false, ce qui entraîne le blocage de l’utilisateur dans Auth0. |

Points de terminaison et jetons SCIM

Chaque client d’entreprise reçoit un point de terminaison SCIM propre à la connexion et un jeton qui lui permet de fournir la fourniture, de supprimer la fourniture et de gérer ses comptes utilisateurs stockés dans le locataire Auth0. Les points de terminaison et les jetons sont visibles et configurables dans dans Authentification > Entreprise > [connection-type] > [your-connection] > Fourniture > Synchroniser les profils utilisateurs à l’aide du SCIM > Configuration.

- Pas de date d’expiration : Indiquez si le jeton expire ou non.

- Date d’expiration en secondes : si le jeton n’a pas de date d’expiration, vous pouvez choisir un délai d’expiration pour le jeton. Lorsque le jeton expire, le point de terminaison SCIM renvoie un message d’erreur lors de sa prochaine utilisation. Le délai d’expiration minimum autorisé est de 900 secondes.

-

Liste d’autorisations (permissions) : détaille les opérations SCIM qui peuvent être effectuées à l’aide de ce jeton. Les autorisations possibles sont les suivantes :

- get:users – Permet de retrouver des utilisateurs et d’effectuer des recherches.

- post:users – Permet de créer des utilisateurs.

- put:users – Permet de mettre à jour des utilisateurs à l’aide de la méthode PUT.

- patch:users – Permet de mettre à jour des utilisateurs à l’aide de la méthode PATCH.

- delete:users – Permet de supprimer des utilisateurs.

Mappage des attributs

Chaque nouvelle connexion utilise la carte d’attributs par défaut qui se trouve dans Auth0 Dashboard dans Authentification > Entreprise > [connection-type > [your-connection] > Fourniture > Synchroniser les profils utilisateurs à l’aide du SCIM > Mappage, où la carte peut être modifiée et adaptée aux besoins de votre connexion. Les attributs utilisateur du SCIM définis dans les sections 3.1, 4.1 et 4.3 du RFC 7643 peuvent être utilisés.| Notes | |

|---|---|

| Mappage un-à-un | Un attribut (ou sous-attribut) SCIM sélectionné ne peut être associé qu’à un seul attribut Auth0. |

| Association des sous-attributs | Les valeurs des sous-attributs dans les attributs SCIM à valeurs multiples, tels que les adresses électroniques et les numéros de téléphone, peuvent être référencées à l’aide de la syntaxe de filtrage SCIM avec l’opérateur eq. Voir les mappages d’attributs par défaut pour des exemples. |

| Les attributs SCIM id et meta ne peuvent pas être mappés, car ils sont uniquement envoyés par Auth0 dans les réponses du protocole SCIM. La valeur id dans les réponses SCIM est toujours définie sur l’ID utilisateur Auth0, et l’attribut SCIM password n’est pas utilisable pour les connexions Entreprise. | |

| Omettre les attributs SCIM | Si un attribut SCIM spécifique n’est pas configuré pour être géré par votre carte d’attributs, il sera ignoré dans toutes les requêtes et les réponses SCIM. |

| Remarques | |

|---|---|

| Mappage injectif | Un attribut Auth0 sélectionné ne peut être mappé qu’à un seul attribut SCIM. |

| Mappage d’attributs racine | Lors du mappage vers des attributs racine, notez que seuls les attributs racine répertoriés dans attributs du profil utilisateur peuvent être recherchés à l’aide d’une requête SCIM. Si vous avez besoin qu’un attribut qui ne figure pas dans cette liste puisse faire l’objet d’une recherche, placez-le dans app_metadata. |

| Mappage d’attributs de métadonnées | L’utilisation de user_metadata est autorisée, mais généralement déconseillée pour les attributs synchronisés, car elle est destinée à stocker des attributs qui peuvent être modifiés directement par l’utilisateur final. Utilisez à la place les attributs app_metadata ou racine. |

| Comportement de l’attribut Blocked (Bloqué) | Le mappage vers l’attribut Blocked (Bloqué) Auth0 a un comportement spécial lorsqu’il est mappé à l’attribut actif SCIM. Lorsque l’élément active contient une valeur true ou false, Auth0 inverse la valeur et définit l’attribut Blocked (Bloqué) Auth0 sur false ou true, respectivement. |

Journaux et notifications sortantes

Vous pouvez consulter les détails complets de toutes les demandes SCIM reçues par Auth0 dans la section Suivi > Journaux d’Auth0 Dashboard. En outre, vous pouvez intégrer les Flux de journaux personnalisés pour être informé de la création, de la mise à jour ou de la suppression d’un utilisateur à l’aide du SCIM et de la catégorie de filtre de flux de journaux du SCIM.Révocation de la séance et déconnexion du canal de retour

Lorsque Auth0 reçoit un message SCIM pour désactiver et bloquer un utilisateur, il met fin à toutes les séances Auth0 pour l’utilisateur, révoque les jetons d’actualisation et (s’il est configuré) déclenche la déconnexion du canal de retour OpenID Connect pour vos applications.Instructions pour le déploiement

Exploitez les galeries d’intégration pour une configuration simplifiée.

Pour offrir à votre clientèle une expérience personnalisée pour la configuration du SCIM et la , envisagez de répertorier votre application dans le Okta Integration Network et dans d’autres galeries d’intégration de fournisseurs d’identité des collaborateurs avec lesquels vous prévoyez de vous intégrer.Tester le SCIM dans des environnements de niveau inférieur

N’activez pas le SCIM dans un locataire Auth0 de production avant d’avoir testé minutieusement votre intégration dans un locataire Auth0 de développement ou de mise à l’essai.Envoyer des jetons SCIM en toute sécurité

N’envoyez jamais de jetons SCIM en texte en clair, par courriel ou sur des canaux non sécurisés. Utilisez un service de communication sécurisé comme SendSafely ou intégrez la console en libre-service de votre application à la Management API Auth0 pour émettre des jetons SCIM directement à vos clients.Échange d’information

Lorsque vous fournissez un point de terminaison SCIM Auth0 à votre client, celui-ci a besoin des informations suivantes pour l’utiliser avec succès :- L’URL du point de terminaison du SCIM pour la connexion Auth0

- Le jeton SCIM requis pour l’URL du point de terminaison SCIM

- La liste des attributs SCIM pris en charge pour la connexion Auth0, tels que configurés dans votre carte d’attributs SCIM.

- Toute instruction supplémentaire requise pour configurer leur client SCIM afin que ce dernier soit compatible avec votre configuration SCIM. Pour obtenir des conseils sur l’installation d’Okta Workforce et de Microsoft Entra ID, consultez la section Configurer le SCIM entrant pour les fournisseurs d’identité utilisant SAML ou OpenID

Sujets avancés

Synchroniser des attributs supplémentaires lors de la connexion

Si vous intégrez un fournisseur d’identité qui ne prend pas en charge le même ensemble d’attributs utilisateur dans /OIDC et SCIM, vous pouvez accéder à des attributs supplémentaires en activant l’option Sync user profile attributes at login (Synchronisation des attributs du profil utilisateur lors de la connexion) parallèlement à la fourniture de SCIM. Lorsque Sync user profile attributes at login (Synchronisation des attributs du profil utilisateur lors de la connexion) est activé, tous les attributs racine sur le profil de l’utilisateur sont remplacés à chaque fois qu’un utilisateur se connecte. Pour éviter les conflits potentiels entre le SCIM et la synchronisation des connexions, appliquez les instructions suivantes :- Assurez-vous que les attributs racine communs de Auth0 tels que le

emailetusernamesont mappés sur votre carte d’attributs SAML ou OpenID Connect s’ils sont également présents dans votre carte d’attributs SCIM. - Dans votre carte d’attributs SCIM, associez tous les autres attributs SCIM (à l’exception de l’attribut

active) aux valeurs de l’attribut Auth0app_metadata.

Synchronisation des rôles

Auth0 prend en charge la synchronisation de l’attribut utilisateur SCIM 2.0roles tel que défini dans RFC7643. Pour accepter les rôles, assurez-vous que la carte d’attributs SCIM de votre connexion associe l’attribut SCIM roles à un attribut utilisateur Auth0 tel que app_metadata.roles.

Pour savoir comment synchroniser des rôles propres à une application à partir d’Okta Workforce Identity Cloud, consultez Comment ajouter des rôles à valeurs multiples dans l’intégration SCIM Cloud. Pour les rôles Microsoft Entra ID, consultez Personnaliser les attributs de provisionnement des utilisateurs pour les applications SaaS dans Microsoft Entra ID.

Synchronisation des groupes

Auth0 ne prend pas en charge le point de terminaison/groups pour la fourniture d’objets de groupe complets et d’appartenances à des groupes, comme défini à la section 3.2 de RFC7644. Toutefois, si un fournisseur d’identité prend en charge l’envoi d’une liste de groupes au moyen de SAML ou d’ Connect, consultez la section précédente pour savoir comment synchroniser les attributs lors de la connexion.

Organisations

Pour que les utilisateurs fournis par le SCIM deviennent membres d’une organisation, la connexion doit être configurée de manière à activer l’abonnement automatique, comme décrit à la section Octroi d’une adhésion juste à temps à une connexion d’organisation.Association de comptes

Lorsque vous associez des comptes d’utilisateurs, le compte d’utilisateur fourni par le SCIM doit être défini comme compte d’utilisateur principal. La configuration en tant que compte secondaire modifiera l’attribut SCIMid, ce qui va à l’encontre des spécifications du schéma de base SCIM 2.0. Il n’est pas recommandé de relier des comptes d’utilisateurs d’entreprise à des comptes d’utilisateurs sociaux et personnels.

En savoir plus

- Configurer le SCIM entrant pour les fournisseurs d’identité qui utilisent SAML ou OpenID

- SCIM entrant pour les connexions Okta Workforce

- SCIM entrant pour les connexions SAML Okta Workforce

- SCIM entrant pour les connexions SAML Entra ID

- SCIM entrant pour les nouvelles connexions Microsoft Entra ID

- SCIM entrant pour les connexions Microsoft Entra ID héritées