Avant de commencer

Assurez-vous que votre locataire Auth0 est connecté à Azure AD à l’aide d’une connexion de type Microsoft Azure AD.Cette intégration nécessitera l’enregistrement de deux applications dans Azure AD : l’intégration OpenID Connect et l’intégration SCIM. Pour simplifier ce processus de configuration pour vos clients, envisagez de publier votre application dans la galerie d’applications Azure Active Directory.

Configurer les paramètres SCIM dans Auth0

- Dans votre Auth0 Dashboard, allez à Authentication (Authentification) > Enterprise (Entreprise) > Microsoft Entra ID > [your-connection] [votre-connexion] > Settings (Paramètres).

- Assurez-vous que Type d’attribut identifiant utilisateur est défini sur Identifiant de sujet par paire (sub) et que la bascule Utiliser un point de terminaison communest Désactivée.

- Sélectionnez l’onglet Fournitureet activez à la fois Synchroniser les attributs du profil utilisateur à chaque connexion et Synchroniser les profils utilisateurs à l’aide du SCIM.

- Dans l’onglet Mappage, assurez-vous que l’attributSCIM contenant le paramètre ID utilisateur est défini sur externalId.

- Examinez les AMappages supplémentaires pour vous assurer que les attributs SCIM étendus sont mis en correspondance avec vos attributs Auth0 préférés. Voir Mise en correspondance des attributs pour plus de détails.

Récupérer l’URL du point de terminaison SCIM et le jeton

Cette section utilise l’Auth0 Dashboard, mais vous pouvez également effectuer ces étapes avec Management API. Consultez la section Conseils de déploiement pour connaître les meilleures pratiques.- Dans l’Auth0 Dashboard, naviguez jusqu’à l’onglet SCIM Configuration et copiez l’URL du point de terminaison SCIM. Notez cette URL car vous devrez la fournir dans une étape ultérieure.

- Générez un jeton SCIM en cliquant sur Générer un nouveau jeton et définissez une date d’expiration pour le jeton si vous le souhaitez.

- Sélectionnez les permissions suivantes :

get:users,patch:users, etdelete:users.

Configurer le SCIM dans Microsoft Entra ID pour les applications OIDC

- Confirmez qu’une application OpenID Connect a déjà été enregistrée pour votre application dans la section Microsoft Entra ID > Inscriptions à l’application du portail Azure.

- Ensuite, enregistrez une nouvelle application sans galerie dans le Portail Azur en naviguant vers Microsoft Entra ID > Applications d’entreprise > Nouvelle application > Créer votre propre application, en entrant un nom d’application, et en sélectionnant Créer.

- Allez dans l’onglet Utilisateurs et groupes et attribuez les utilisateurs et groupes Microsoft Entra ID qui ont actuellement accès.

- Sélectionnez l’onglet Fourniture, sélectionnez Démarrer, et choisissez Automatiquecomme Mode fourniture.

-

Sélectionnez Identifiants de l’administrateur, puis saisissez la valeur Point de terminaison SCIM que vous avez enregistrée précédemment en tant que URL de locataire. À la fin de l’URL, ajoutez le paramètre de requête

?aadOptscim062020pour résoudre les problèmes Microsoft Entra ID connus. - Collez la valeur du jeton dans le champ Jeton secretet sélectionnez Enregistrer.

-

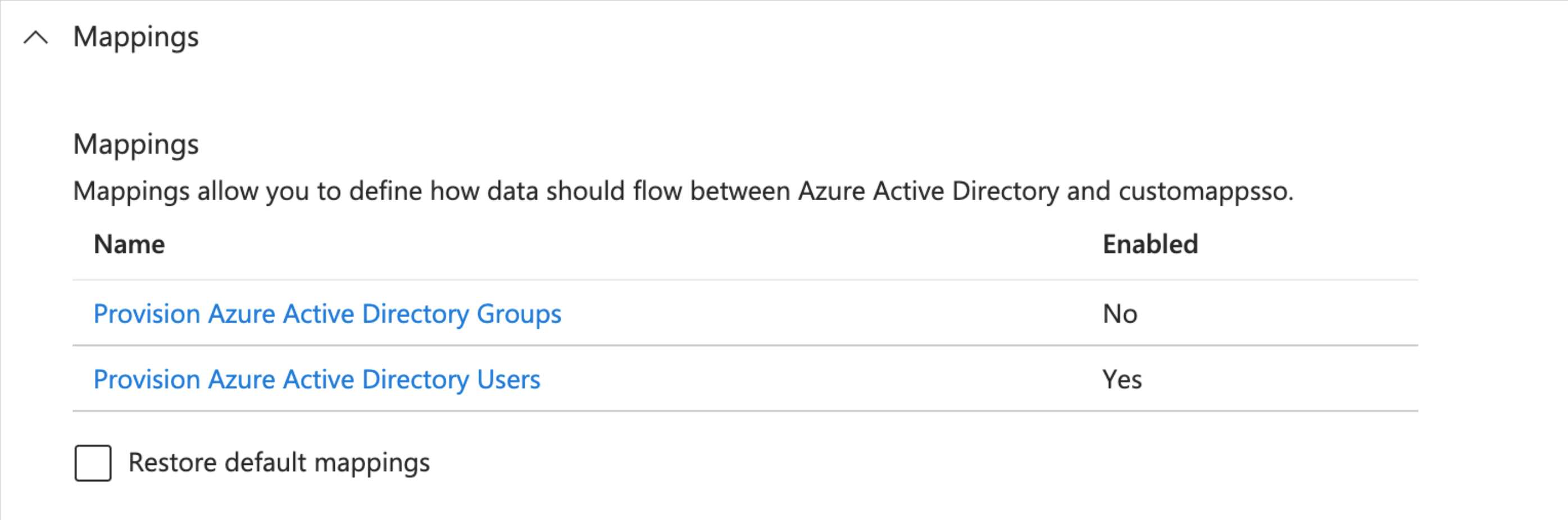

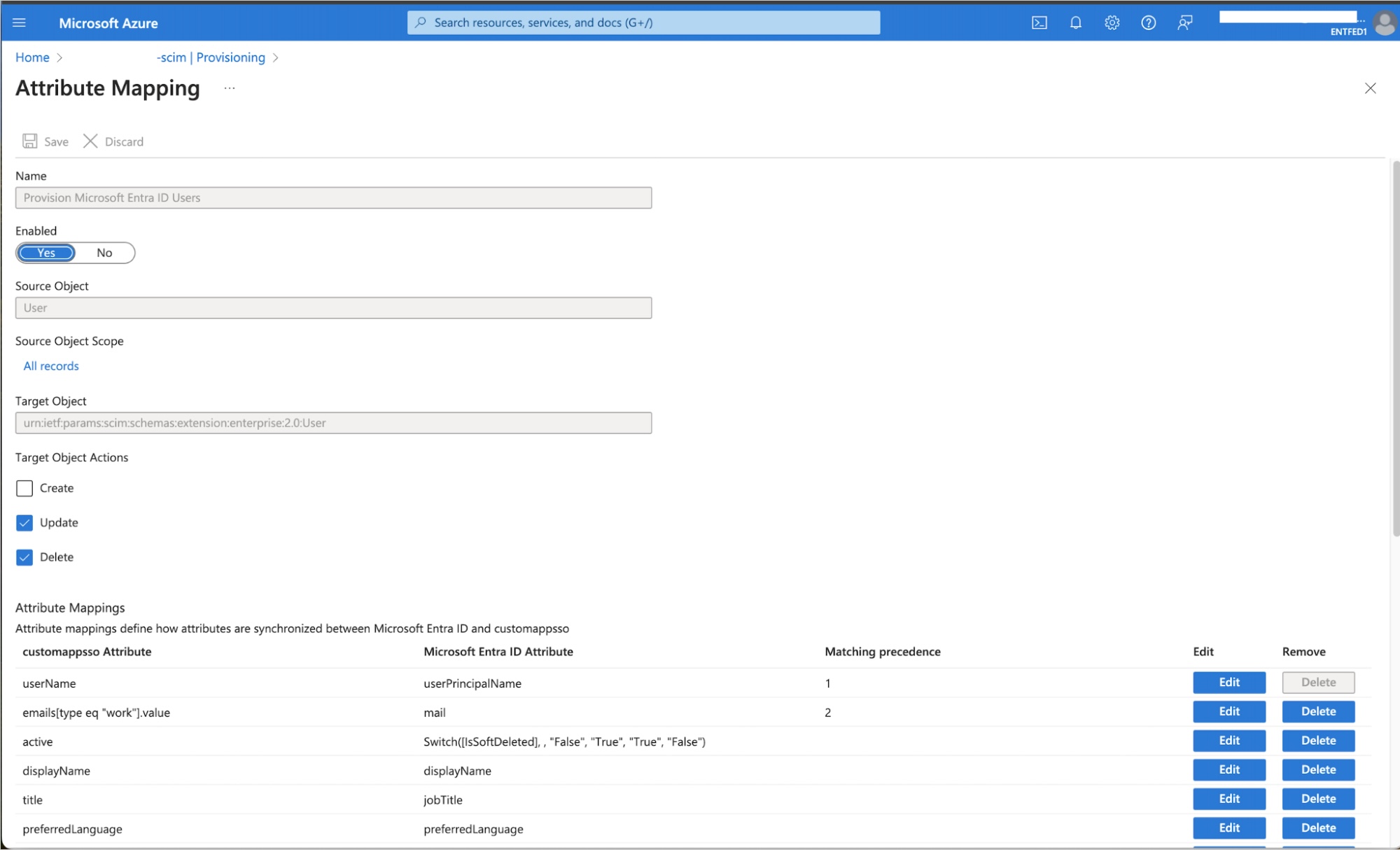

Allez dans Mappageset sélectionnez Fourniture des utilisateurs Microsoft Entra ID, puis trouvez Fourniture des utilisateurs Microsoft Entra IDet désélectionnez Créer sous Actions de l’objet cible.

-

Allez sur Mappages des attributs et modifiez les attributs de la ligne contenant

externalIdetmailNickname - Sur l’écran Modifier l’attribut, remplacez Attribut source par objectId, puis cliquez sur OK.

-

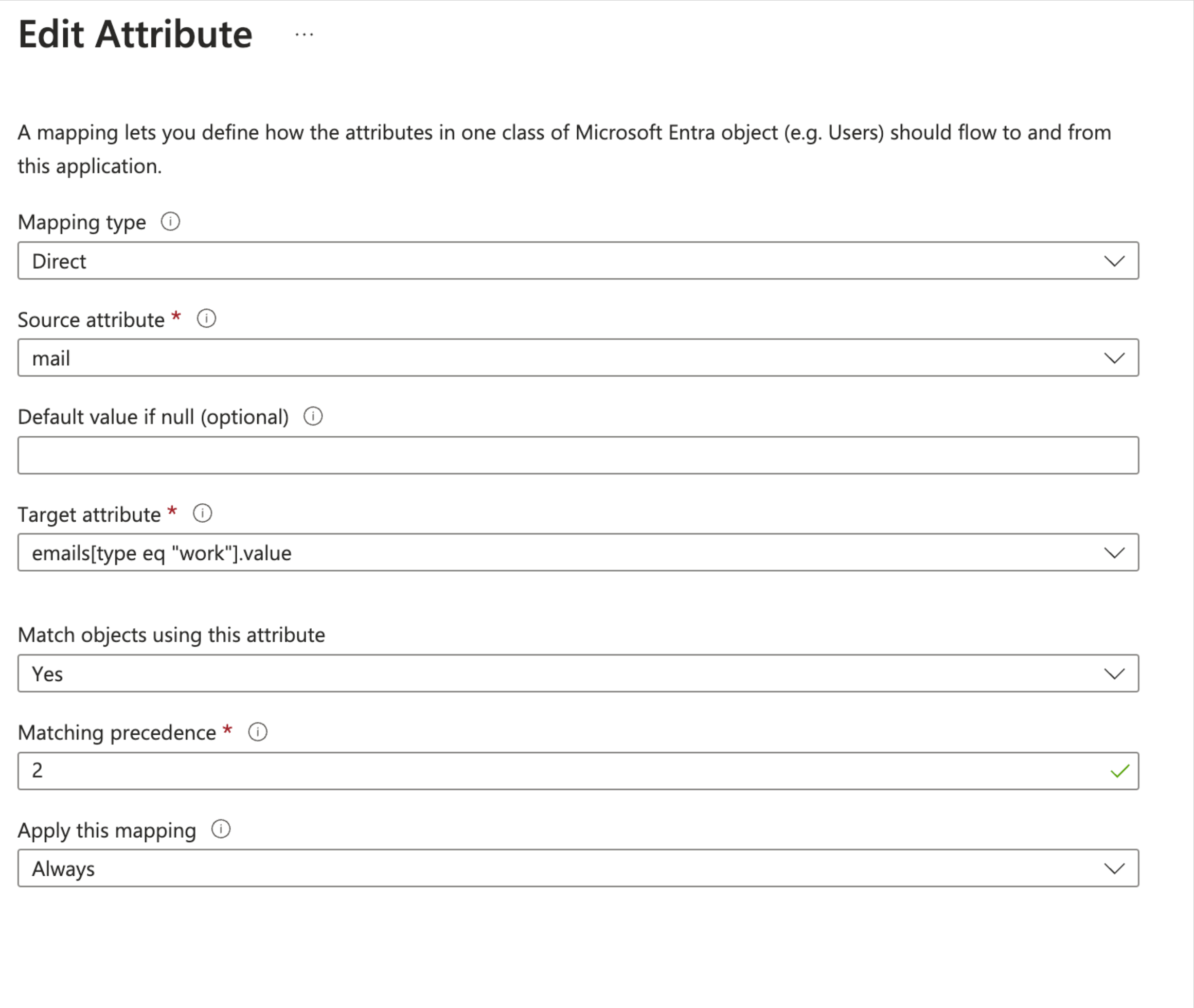

Retournez à Mappages d’attributs et sélectionnez la ligne contenant

emails[type eq "work"].valueandmail. -

Sur l’écran Modifier l’attribut, définissez Correspondance des objets utilisant cet attribut à Oui, puisdéfinissez Priorité de correspondance à 2et cliquez sur OK.

-

Choisissez Enregistrer pour enregistrer les mappages d’attributs. L’écran suivant s’affiche :

- Sélectionnez X dans le coin supérieur droit pour revenir à l’écran Fourniture.

Test

- Sur l’écran de présentation de l’application Enterprise, sélectionnez Gestion > Fourniture puis Fourniture à la demande pour tester la connexion SCIM.

- Rendez-vous sur Sélectionner un utilisateur ou un groupe et saisissez le nom d’un utilisateur que vous avez attribué à l’application, puis sélectionnez l’utilisateur et choisissez Fourniture. Vous recevrez une erreur, si l’utilisateur n’est pas présent dans le locataire Auth0. Si l’utilisateur est présent dans le locataire Auth0, un message confirme que l’utilisateur a été mis à jour.

- Activez la fourniture en suivant les instructions de Microsoft pour définir État de fourniture sur Activé.