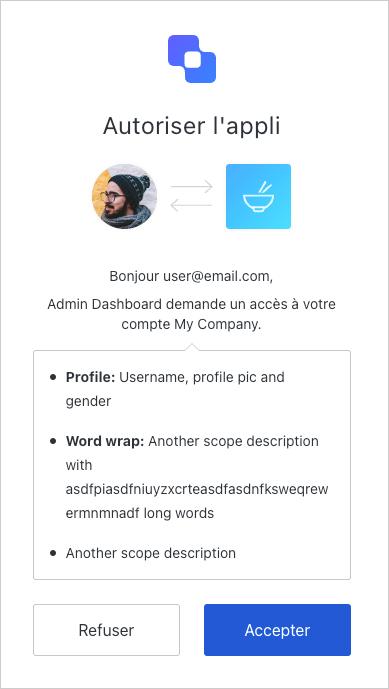

Dialogue sur le consentement

Si un utilisateur s’authentifie par l’intermédiaire d’une application tierce et que l’application demande l’autorisation d’accéder aux informations de l’utilisateur ou d’effectuer une action en son nom au niveau d’une API, l’utilisateur verra s’afficher une boîte de dialogue de consentement. Par exemple, cette demande :

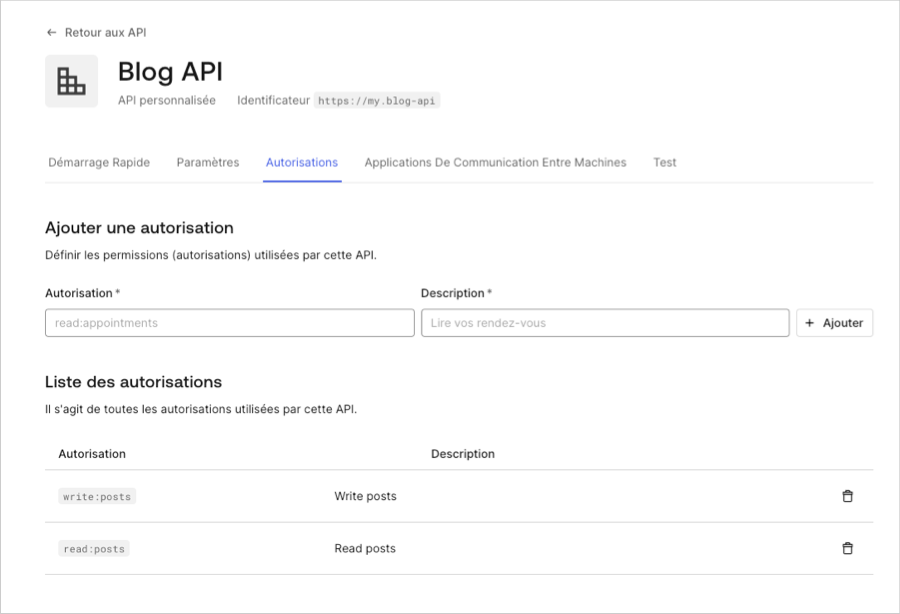

Description du permission

Par défaut, la page de consentement utilisera les noms des champs d’application pour demander le consentement de l’utilisateur. Comme indiqué ci-dessous, vous devez déf](/docs/images/ermissions à l’aide du format action:resource_name.

Traiter les autorisations rejetées

Si un utilisateur décide de refuser le consentement à l’application, il sera redirigé vers leredirect_uri spécifié dans la demande avec une erreur access_denied :

Ignorer le consentement pour les applications de première partie

Les applications de première partie peuvent ignorer la boîte de dialogue de consentement, mais uniquement si l’API à laquelle elles tentent d’accéder au nom de l’utilisateur dispose de l’option Permettre d’ignorer le consentement de l’utilisateur. Pour naviguer jusqu’à la bascule Permettre d’ignorer le consentement de l’utilisateur , sélectionnez Applications > API > (sélectionnez l’API) > Paramètres > Paramètres d’accès.Consentement de l’utilisateur et applications

Remarque : cette option permet aux applications de première partie vérifiables d’ignorer le consentement. Compte tenu que

localhost n’est jamais une première partie vérifiable (car des applications malveillantes peuvent s’exécuter sur localhost pour un utilisateur), Auth0 affichera toujours un dialogue de consentement pour les applications s’exécutant sur localhost, peu importe si elles sont marquées ou non comme applications de première partie. Au cours du développement, vous pouvez contourner cette limitation en modifiant votre fichier /etc/hosts en y ajoutant une entrée comme suit :127.0.0.1 myapp.exampleDe la même façon, vous ne pouvez pas ignorer le consentement (même pour les applications première partie) si localhost apparaît dans n’importe quel domaine dans le paramètre URL de rappel autorisées dans Dashboard > Applications > Settings (Paramètres). Assurez-vous de mettre à jour les URL de rappel autorisées et l’URL de rappel autorisée dans votre application pour correspondre au mapping du domaine mis à jour.Révoquer le consentement

Si un utilisateur a donné son consentement mais que vous souhaitez le révoquer :- Accédez à Auth0 Dashboard > Gestion des utilisateurs > Utilisateurs, et cliquez sur l’utilisateur pour lequel vous souhaitez révoquer le consentement.

- Cliquez sur l’onglet Applications autorisées,

- Cliquez sur Révoquer à côté de l’application.

Flux basés sur un mot de passe

Lors de l’utilisation du Flux de mot de passe du propriétaire de ressource, il n’y a pas de dialogue de consentement car l’utilisateur fournit directement son mot de passe à l’application, ce qui équivaut à accorder à l’application un accès complet au compte de l’utilisateur.Obliger les utilisateurs à donner leur consentement

Lors de la redirection vers le point de terminaison/authorize, l’inclusion du paramètre prompt=consent obligera les utilisateurs à donner leur consentement, même s’ils disposent déjà d’une autorisation d’accès à l’application et aux permissions demandées.