本記事は 2025年9月16日 に更新された「Four Identity Security Essentials for a Trusted AI Agent Strategy」を翻訳した記事です。

企業がAIエージェントでデジタル製品を強化しようと競う中で、消費者の信頼という根本的な問題にも直面しています。「最も機密性の高いデータをAIエージェントに信頼できると顧客に伝え、それを本気で実行するにはどうすればよいか」という問題です。

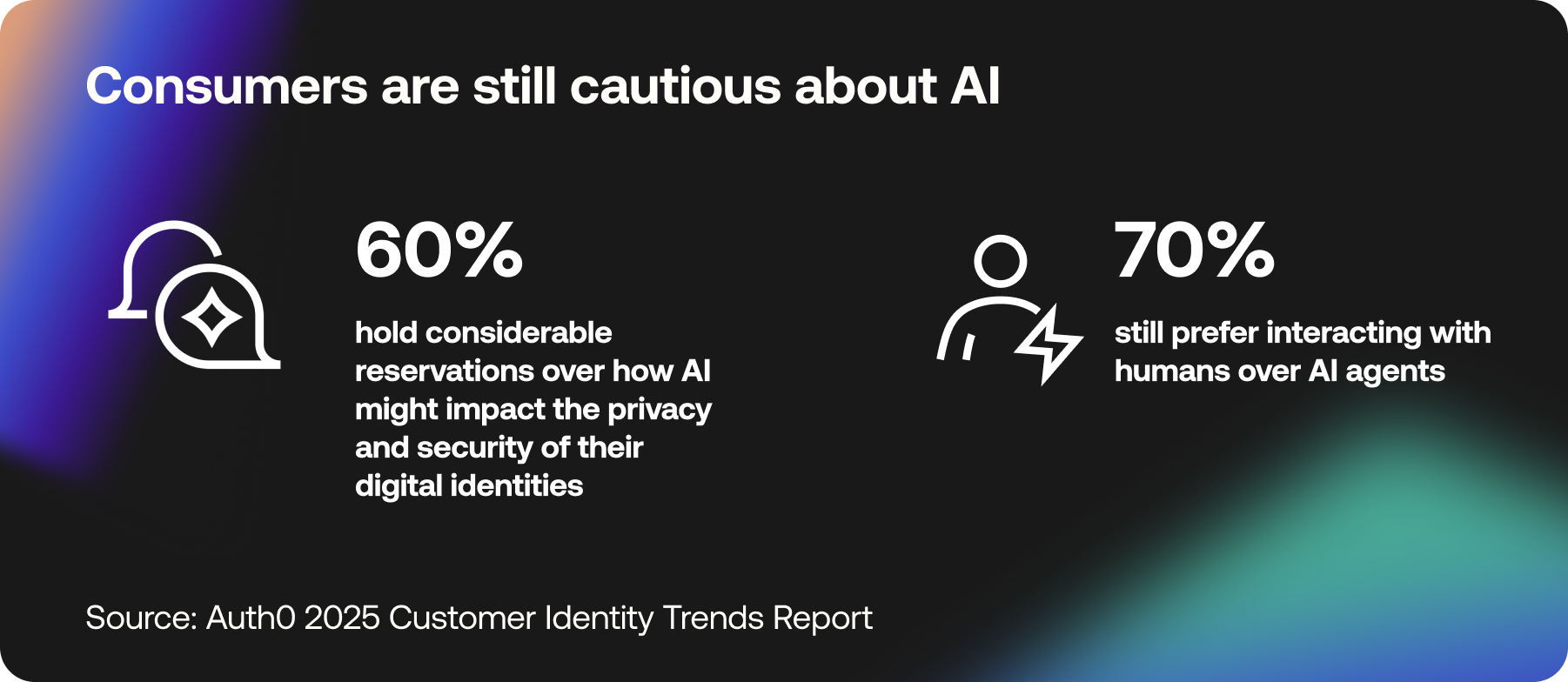

Auth0 顧客アイデンティティトレンドレポート 2025によると、消費者の37%がすでに生成AIツールを使用しているものの、依然としてかなりの信頼性の問題が残っています。70%の人々は依然としてAIエージェントよりも人間との対話を好み、60%はAIがデジタルアイデンティティのプライバシーとセキュリティに与える影響についてかなりの懸念を抱いています。

AIエージェントがより自律的になり、その機能がより広範囲に及ぶにつれて、一つ明らかなことがあります。それは、最初からセキュリティが正しく処理されていなければ、顧客はAIエージェント(およびそれを展開する企業)を信頼しないということです。そして、AIを利用した脅威の頻度と効力が増し続ける中で、信頼を得ることはさらに重要になります。

顧客IDおよびアクセス管理(CIAM)は、これらの脅威を管理し、消費者の信頼を維持し、AIエージェントを安全に展開する上で、独自の価値を提供できます。

本記事では、安全でスケーラブル、かつ信頼性の高いAIエージェント体験をユーザーのために構築するための、4つの基本的なアイデンティティプラクティスを紹介します。

1. 作業開始前に認証を受ける

AIエージェントは、自律的かつ安全に行動するために、顧客の代理として行動する前に、十分な認証を経た検証済みユーザーアイデンティティにしっかりと結び付けられている必要があります。安全な事前の認証がなければ、AIエージェントは機密データへの不適切または不必要なアクセス権を得たり、望ましくない決定を下したり、明示的なユーザーの同意なしにプロセスをトリガーしたりするリスクがあります。

この問題は重要です。AIエージェントを信頼しないユーザーの44%が、個人データのセキュリティに関する懸念を挙げています。もしユーザーが検証なしにアクセス権を渡していると感じれば、離れていってしまうでしょう。

最新のCIAMが信頼を築く方法:

AIエージェントが行動を起こす前に、シームレスかつ強力な認証を実装します。パスキー、生体認証、適応型多要素認証(MFA)は、過度な摩擦を加えることなくユーザーの信頼を築く最新の方法であり、パスワードや静的な資格情報といった一般的な脆弱性を排除することで、全体的なセキュリティ体制を向上させます。AIエージェントが大規模に稼働する場合、これらの弱点を取り除くことは不可欠です。

顧客は、簡単に通過できるが突破するのは困難なセキュリティを求めており、認証がそのすべての始まりです。

2. AIエージェントのキーチェーンにある鍵を把握する

AIエージェントが強力なのは、情報ストアに接続されているためです。在庫の確認、メッセージの送信、ユーザーデータの検索、ワークフローの開始など、APIやバックエンドシステムを利用することで、これらすべてを実行します。しかし、その接続性が適切に管理されないと、セキュリティリスクを生み出します。

適切な制御がなければ、エージェントは権限を逸脱する可能性があります。間違ったデータを取得したり、間違った関数を呼び出したり、古い権限を保持し続けたりすることがあります。トークンがハードコーディングされていたり、不適切に管理されていたりすると、攻撃者はそれらを悪用してエージェントになりすましたり、環境内を横方向に移動(ラテラルムーブメント)したりする可能性があります。

最新のCIAMが信頼を築く方法:

最小権限の原則を厳格に遵守し、AIエージェントには必要な権限のみを与えます。特権ユーザーと同様に、アクセストークンを保管し、ローテーションさせます。何に、どのくらいの頻度で、どのような条件下でアクセスできるかについて、コンテキスト固有のプロトコルを定義します。すべてのAPIは監視され、レート制限を受け、認証されたエージェントアイデンティティに関連付けられるべきです。

3. 信頼で実行していますか。有効期限が切れていないことを確認してください

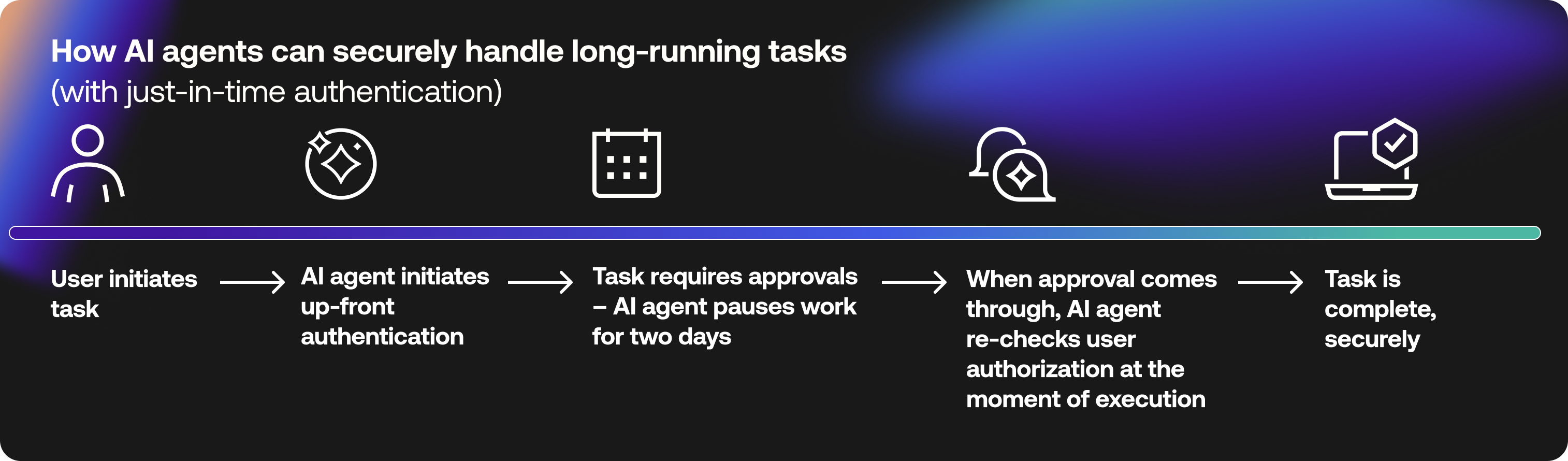

AIエージェントは、タスクをすぐに完了するとは限りません。データの待機、承認の保留、またはユーザーが最初に対話を開始してから数時間後(あるいは数日後)にアクションを実行することがあります。これは深刻なセキュリティ課題を生み出します。システムが数時間後または数日後にリクエストを実行する際に、そのリクエストがまだ有効であるとどうやって確認するのでしょうか。

現在のセキュリティモデルは、AIエージェントの動作方法に合わせて構築されていません。従来のセッションベースの認証は期限切れになり、エージェントはロックアウトされるか、より危険なことに、ユーザーが離れた後もずっとアクセスを開いたままにしてしまいます。この無期限のアクセスは、脆弱性を悪用しようとする攻撃者にとって格好の標的です。

最新のCIAMが信頼を築く方法:

ジャストインタイム認証を活用して、遅延した、または非同期のワークフローを処理するエージェントを再検証します。これにより、タスクが数時間、数日、数週間、あるいは数ヶ月前にトリガーされた場合でも、エージェントは実行の瞬間にユーザーの認可を再チェックします。また、不要になったアクセスを閉じることで、無期限のリスクへの露出を最小限に抑えます。

例えば、AIエージェントが在庫切れの商品の注文を顧客から受け取ったとします。2週間後に在庫が補充されると、エージェントは注文を処理する前にユーザーを再認証し、リクエストがまだ有効であることを確認します。

4. AIエージェントをその役割の範囲内に留める

AIエージェントは多くのことができますが、だからといってそうすべきとは限りません。あるエージェントは注文履歴を取得するために作られ、別のあるエージェントは返金承認を処理するかもしれませんが、もしすべてが同じ広範な権限を共有しているなら、重要度の低いエージェントが、本来行うべきでない影響の大きい決定を下す権限を与えられているシステムが生まれてしまいます。

しっかりとしたガードレールがなければ、AIエージェントは「権限クリープ」を起こしやすく、徐々に本来の目的をはるかに超えたシステムやアクションへのアクセス権を獲得してしまいます。その結果は悲惨なものとなり、顧客の信頼を著しく損なう未承認のアクションにつながる可能性があります。

最新のCIAMが信頼を築く方法:

すべてのAIエージェントに最小権限の原則を適用します。まず、各エージェントの機能に合わせたロールを定義します。次に、きめ細かな認可を利用して、タスク、ユーザーの行動、リスクに基づいて権限を動的に更新します。ビジネスやスコープの変更を反映するために、エージェントのロールを定期的に監査し、調整することも重要です。エージェントはますます自律的になっていますが、依然として監督が必要です。

信頼は後付けであってはならない

私たちは今や確固たるAI時代におり、この時代では信頼は後から追加するものではなく、組み込まれるべきものです。これは、AIセキュリティを最初からアイデンティティの課題として扱うことを意味します。ユーザーは知りたいのです。誰が私の代理で行動しているのか。彼らは何をしているのか。そして、私はどのように制御し続けられるのか、と。

認証、アクセス制御、長時間実行タスクの管理、そしてきめ細かな認可に注力することで、組織は有用かつ安全なAIエージェントを導入できます。適切なアイデンティティセキュリティ対策を講じることで、企業はAIエージェントを信頼を築き、維持するための新たな機会に変えることができます。

Auth0がAIエージェントのセキュリティ確保にどのように役立つかを確認ください。auth0.com/jp/aiにアクセスしてください。

About the author

Michelle Agroskin

Staff Product Marketing Manager, Auth0

Michelle Agroskin is a Staff Product Marketing Manager for Okta. She leads the Customer Identity AI, Authorization, and Consumer portfolios; driving go-to-market strategy, messaging, launches, and strategic growth initiatives.

She lives in NYC and in her free time, loves to travel the world and try new restaurants!