本記事は 2025年6月25日 に更新された「Model Context Protocol (MCP) Spec Updates from June 2025: One Small Step for a Spec, One Giant Leap for Security」を翻訳した記事です。

開発者は、相互接続されたサービスを基盤として次世代のアプリケーションを構築しています。Model Context Protocol (MCP) は AI モデルとアプリケーション間でシームレスにコンテキストを共有する方法として、急速に重要になりつつあります。しかし、その採用が拡大するにつれて、接続の安全性をいかにして実現するかが課題となってきています。

MCP の仕様が更新され、2025年6月18日に公開された最新の変更履歴に記載されているように、MCP サーバーでの認可の実現方法の見直し、悪意のあるサーバーによるアクセストークンの取得を防ぐために MCP クライアントが Resource Indicators を実装する事が加えられました。

本記事では、認証に関する新機能と、それが MCP での開発に何を意味するのかを説明します。

MCP サーバーが OAuth リソースサーバーとして分類

MCP サーバーは、公式に OAuth リソースサーバーとして分類されるようになりました。これは小さな定義変更に見えるかもしれませんが、セキュリティとディスカバリーに重要な影響があります。

MCP サーバーをこのように定義することで、MCP には保護されたリソースのメタデータを追加する仕組みが含まれることになります。具体的には、MCP サーバーが対応する認可サーバーの場所を通知できるようになります。このようなディスカバリーの仕組みはクライアントにとってとても重要で、曖昧さを排除し、正規の意図された認可サーバーからトークンを要求することを保証できるため、認可プロセスを安全に効率化できます。

Resource Indicators (RFC 8707) の実装によるトークンの不正利用防止

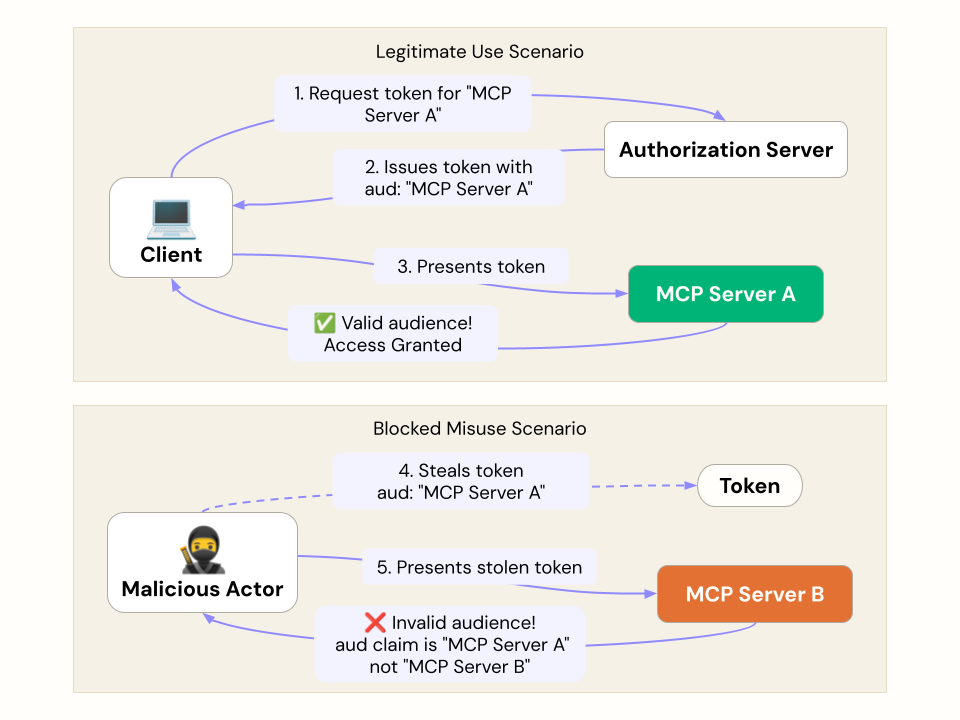

あるサービスを対象としたトークンが別のサービスで悪用される脅威は、「トークンの不正利用」として知られています。この脅威に対処するため、MCP クライアントは RFC 8707 で規定されている Resource Indicators の実装が今回の更新で必須になりました。

MCP クライアントはトークンのリクエストで Resource Indicator を使い、アクセストークンの意図した受信者を指定します。これにより、認可サーバーは特定の MCP サーバーにのみ有効なように、厳密に限定したトークンを発行できます。この仕組みは、悪意のある、あるいは侵害されたサーバーが受け取ったトークンを使って、ユーザーに代わって別の保護リソースにアクセスされてしまう事を防ぎます。端的に言えば、この手法はトークンが意図しない場所で利用される事を防ぎます。

MCP のセキュリティガイダンスとベストプラクティスの明確化

ルールが明確であれば、安全なシステムの構築が行いやすくなります。今回の更新では、中心となる認可におけるセキュリティの考慮事項が大幅に明確化され、セキュリティのベストプラクティスに関する新しい専用ページを追加されました。

この新しいガイダンスは、開発者がクライアントとサーバーの両方を安全に実装するための実践的なアドバイスを提供します。セキュリティガイダンスを一元化することで、堅牢で安全な MCP 連携をゼロから容易に構築できます。MCP で開発するすべての開発者は、これらのページを確認することを強く推奨します。

より安全な未来の構築

これらの更新は、MCP 強化における重要な一歩です。サーバーの役割整備、Resource Indicator によるトークン保護の義務化、そして明確なドキュメントの提供により、MCP は AI アプリケーションのエコシステムにとって、さらに堅牢で信頼性の高い標準になりつつあります。

6月18日の MCP 仕様変更には他の変更点も含まれていますが、認証認可に関して最も影響が大きい変更はこれまでに説明した点です。MCP の構築とセキュリティに取り組んでいる場合は、MCP の認証についてのドキュメントや Auth0 の MCP サーバーの入門ガイドもご参考ください。

About the author

Jessica Temporal

Sr. Developer Advocate