フィッシングはソーシャルエンジニアリング攻撃の一種であり、一般的にはメールで配信され、ターゲットとなった人のログイン認証情報や、クレジットカード情報や身分証明書のスキャンなどのデータを収集してアイデンティティを窃取することを目的としています。

フィッシングの注目すべき特性は、被害者の不意を突いて予期しないときにメールを配信する点です。犯罪者は、配信のタイミングを見計らい、被害者が仕事など他のことに気を取られているときにメールを受け取るように仕組みます。仕事の生産性を高めることに集中すると同時に、不審なメールに常に注意を払うことは不可能であり、この点を犯罪者はよく知っています。

メールは、被害者が作業に集中した状態で、うっかりと犯罪者の要求に従うように作成されています。また、要求を受け入れる確率を高めるために、被害者が信頼する組織や同僚などになりすまし、誰でも持っているバイアスを利用することがあります。

統計データ

前回のブログでは、U2Fセキュリティキーがどのように機能し、フィッシングからどのように保護するかについて解説しました。では、そもそもなぜフィッシング攻撃を防ぐためにU2Fキーが必要なのでしょうか。今でもナイジェリア王子 (ナイジェリアからの手紙) 詐欺に騙される人がいるのでしょうか。

FBIが毎年発表しているInternet Crime Report(インターネット犯罪レポート)の2020年版によると、フィッシング攻撃は群を抜いて多く行われている攻撃であり、前年のサイバー攻撃全体の32.35%を占めています。登録された数は241,342件に上り、2015年(19,465件)からの5年間で10倍以上となっています。

GoogleがGmailユーザー宛てのスパムメールを毎日1億件フィルタリングするなど、メールのフィルタは継続的に改善されてきました。それにもかかわらず、フィッシング攻撃は以下の2つの理由で依然として広く実行されています。

- 複雑な専門知識を持たなくとも、説得力のあるメールを作成して偽のWebサイトを立ち上げることで利益を得られる

- 簡単に拡張可能であり、サーバーなどを攻撃するよりも時間効率が格段に高い

セキュリティの弱点は人間であるとよく言われますが、これはフィッシングでも同じです。コロナ禍でも、人々の恐怖に付け込んだ攻撃が大きな成功を上げました。

メールフィルタを通過するフィッシングメールはわずか0.1%ですが、それでも犯罪者にとっては非常に有益であり、一層注力するようになっています。したがって、ユーザーは今後さらに注意しなければなりません。

フィッシング攻撃の仕組み

フィッシング攻撃の大部分はメールで配信されます。漏洩したメールアドレスのリストを手に入れた攻撃者が、少なくともリストの一部が騙されることを期待して、フィッシングメールを一括で大量に送信していると見られます。

よくあるケースとして、送信者は、公益事業体(個人の場合)やサプライヤー(企業の場合)など、定評のある組織になりすまします。

メールの目的は、ユーザーを騙して返信させることであったり、またより一般的には、正規のWebサイトのように見せかけた偽のWebサイトにユーザーを誘導するリンクをクリックさせることであったりします。騙されたユーザーが、Webサイトが偽物であると気付かずにログインを試みることで、攻撃者はパスワードを窃取できます。

攻撃者が偽のWebサイトをどこまで作り込んだかによって、個人情報の窃取に必要な情報をさらに取得する可能性があります。たとえば、正規のWebサイトに似せたダッシュボードを作成して、クレジットカード情報、社会保障番号、住所などの入力を求め、将来の攻撃で利用しようとする可能性があります。

一般的なフィッシングキャンペーン以外にも、ユーザーは以下のようなタイプのフィッシング攻撃に注意すべきです。

スピアフィッシング攻撃

ほとんどのフィッシング攻撃は「平均の法則」によって発生しています。十分な規模のリストを利用すれば、同僚に気を取られている人、締め切りというプレッシャーにさらされている人などへ確実にメールが届き、結果、騙すことができます。このため、攻撃者はメールのパーソナライズに多くの時間を費やすことはありません。

しかし、場合によっては、メッセージのパーソナライズに時間を費やすだけの価値のある個人に絞り込んで狙うことがあります。特定の人間を狙った攻撃は、広げた網ではなく槍(スピア)突きで魚を獲る手法になぞらえて、スピアフィッシング攻撃と呼ばれます。

ホエーリング攻撃

スピアフィッシングにさらに踏み込んだホエーリング攻撃は、民間企業のCEOや行政機関の上級幹部など、著名な個人をターゲットとする特殊なスピアフィッシング攻撃です。

ホエーリング攻撃では、被害者の部下に行動を起こさせようとする試みが見られます。FBIのレポートによると、CFOやCEOに不正口座への送金を要求する詐欺が多く試みられています。

スプーフィングとフィッシング

スプーフィングは、特定の人物になりすまして被害者を操ろうとする攻撃です。ほとんどのフィッシングは、ソーシャルエンジニアリングツールとしてスプーフィングを利用していますが、すべてのスプーフィングがフィッシングであるわけではありません。

たとえば、スプーフィング攻撃は、ランサムウェア攻撃の攻撃ベクトルとしても使用されます。典型的なランサムウェア攻撃では、マルウェアを含む侵害されたファイルが添付されたメールを被害者が受け取り、このマルウェアが実行されるとコンピューターファイルが暗号化されます。犯罪者はその後、被害者のファイルと引き換えに身代金を要求します。

フィッシング攻撃の典型的なターゲット

前述のFBIレポートによると、攻撃者が最も頻繁にターゲットとしているのは60歳以上の人々であり、2020年には合計105,301件の攻撃が報告されました。しかし、最も収益性の高いターゲットは50~59歳の人々で、攻撃1件あたり約9,900ドルの利益を上げています。さらに、40~49歳の人々がターゲットとなっています。

その理由としては、こうした年齢層の高い購買力が可能性として考えられます。その一方で、驚くべきことに、20歳未満の人々をターゲットとする攻撃は、最も収益性の低い年齢層である20~29歳をターゲットとする攻撃よりも高い収益性となることが報告されています。

被害者の損失については、海外のサプライヤーやパートナーを利用し、高額の送金を日常的に行っている企業をターゲットとする攻撃が最も多くなっていることが、レポートに示されています。このタイプの攻撃は、2番目に収益性が高い攻撃(家族や友人を装って金銭を要求するもの)の3倍の利益をもたらしています。さらに、投資の勧誘(偽の機会に投資するよう説得するもの)が3番目に収益性が高い攻撃となっています。

フィッシング攻撃が成功する理由

30歳以上の人が被害に遭いやすいのは確かですが、フィッシング攻撃は年齢に関係なく成功していることに注意する必要があります。

たとえばRedditで自分自身を「被害妄想」と表現する人物が、Webサイトごとに異なるパスワードを持ち、MFAを可能な限り使用しているにもかかわらず、フィッシングの被害に遭った経験を語っています。

サイバーセキュリティ専門家であり、フロリダ大学(フロリダ州ゲインズビル)の准教授であるDaniela Oliveira氏によると、こうした被害が発生するのはテクノロジーのリテラシーが高い人でも無意識のバイアスがあり、これを利用するようにメールが作成されているためです。

認知バイアスは、脳がエネルギーを節約するための「近道」であり、不慣れな状況に繰り返し遭遇するたび、判断(「脅威か、脅威でないか」など)に労力をかけすぎないように働きます。

その代わりに、脳は意思決定プロセスを迅速化するためのパターンを探します。この過程で生じる盲点が、抜け目のない詐欺師に悪用されることがあります。

ここでは真実バイアスを考えてみましょう。人間は、よほどの反証がない限り、他者が真実を語っていると信じる傾向があります。たとえば、外出先で面識のない人に道を尋ねたとき、その人の言うことを疑わないでしょう。

敵対的な環境や未知の環境(国外など)にいるときのみ、普段よりも少し用心するようになり、騙されるのではないかと兆候を探し始めます。

誰もが嘘をついているという仮定の下で行動していたら、生産的になることは不可能でしょう。同僚から受け取った添付ファイルが悪意あるものかと疑い始めると、キリがありません。しかも疲れてしまいます(石器時代の穴居人であれば、これは生死にかかわる問題です)。

犯罪者や詐欺師は、このバイアスに付け込んで利益を得ようとます。被害者が目的のアクションを実行するように誘導するため、タイミング、状況、言葉遣いを慎重に選んでメッセージを作成します。

認知バイアスの心理的影響については、何十年も前から研究で明らかでしたが、オンラインの行動に及ぼす影響までは考慮されていませんでした。最近になって新しい研究が登場し、フィッシング攻撃で人が騙される仕組みについて新たな洞察が得られるようになりました。

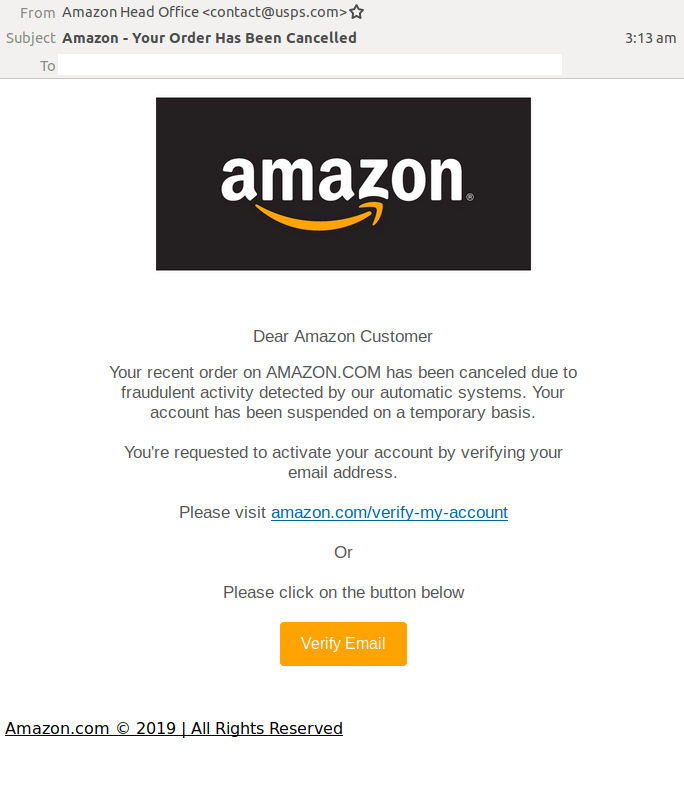

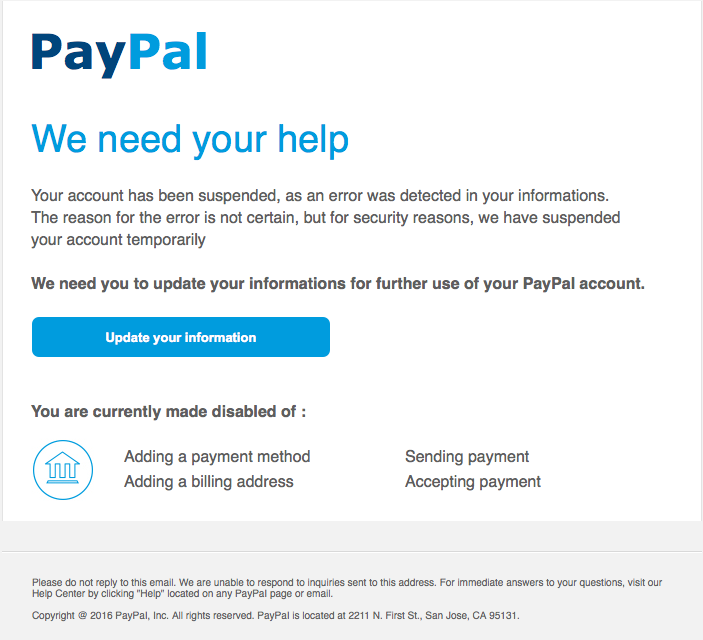

フィッシング攻撃の例

前述のフロリダ大学のOliveira氏は、学内の心理学者のNatalie Ebner氏と共同で、フィッシングキャンペーンのアプローチによって人々の反応がどのように異なるかを研究しました。

この研究では、心理学の研究(Daniel Kahneman著「Thinking、Fast and Slow」、Robert Cialdini著「Influence」)に基づき、フィッシングキャンペーンで利用されることが比較的多いバイアスとして、コミットメント、好意、希少性、権威、返報性を特定しました。社会的証明と対比については、関連性が見受けられるものの、5つの主要なバイアスいずれかと組み合わせて使用されることが多いため除外されました。

コミットメント

コミットメントは、すでに開始したアクションを完了することを指します。たとえば、トレーニングウェアを着てジムに行くと、トレッドミルを利用する確率が大きく高まります。その上、すでにジムのメンバーシップ料も支払っているので、利用すべきであるということになります(これはさらに別のコミットメントです)。

犯罪者はこの原理を使用して、ターゲットがすでに開始しているはずのアクションを「完了」するように仕向けます。他にもFacebookを装ってプロフィールを更新するように促す(すでにアカウントを作成した状況)、Amazonを装って注文内容を確認するように促す(すでに商品を購入した状況)といったことが例として挙げられます。

好意

好意は、真実バイアスの延長線上にあるバイアスであり、会ったことがある、またはやりとりしたりしたことがある人や物への信頼です。

やりとりが広範である必要もありません。広く認知されているブランドは、おそらく詐欺のターゲットとなる人の大部分にアピールするでしょう。標的型のスピアフィッシング攻撃では、ユーザーがソーシャルメディアで好きなブランドを「いいね」することで、犯罪者がそのターゲットを攻撃しやすくなります。

こうしたメールは被害者が好む、または少なくとも馴染みのある送信者から送信されたように装い、アンケートへの回答を求めたり、何かの賞品に当選したことを通知したりします。

希少性

希少性とは、アクションを完了するための特定の短い期間を指します。ブラックフライデーのセールや商品の発売など、いたるところで利用され、効果が非常に高いバイアスです。

人の脳は、希少性に対して敏感に反応します。10万年前の人類は、いつ再び水や食べ物にありつけるかわからなかったので、リソースがあるときに迅速に行動するよう、脳が機能します。

権威

権威ある人物に命じられた行動をとらなければ、不利益を被ります。

ほとんどの人は、社会が合意したルールに従おうとし、法律に従います。そのため、税務署や法律事務所から受け取ったメールは、大幅に高い確率で開封されます。

広範なフィッシングキャンペーンでは行政機関になりすまし、標的型のキャンペーンでは被害者の上司になりすまして攻撃が試みられます。攻撃者は、上司のように装うことで、被害者が要求されたアクションに対して、ためらいを覚える確率が低くなることを利用しているのです。

返報性

誕生日パーティに招待してくれた人に対しては、自分の誕生日パーティに招待しなければならないという社会的なプレッシャーを感じるでしょう。これが返報性です。犯罪者は、被害者に「恩を売った」後に、何らかの要求を突き付けます。人は、こうした状況下では要求に従う確率がはるかに高くなります。

フィッシングの警告サイン

この研究ではさらに、こうしたメールに対して、人々は、迅速で感情的な意思決定システム(Kahnemanが「System 1」と呼ぶもの)を用いて対応しがちであることが示されました。

待合室で座る場所を決めるときや、カフェテリアで買うスナックを選ぶといった状況では、System 1が使用されます。どこに住み、どの車を買うかなど、時間をかけた慎重な意思決定では、System 2が使用されます。

その結果、フィッシングメールの見分け方を学ぶトレーニングを受けた人でも、System 1が使用されて行動していると、悪意あるリンクを再びクリックしてしまうことが明らかになりました。

しかし、いったん立ち止まってメールを分析すると、時間をかけて熟考する脳の部分が使用され、詐欺に引っかかる可能性がはるかに低くなります。以下に、フィッシングメールに共通して見られ(基本的なトーン以外に)、System 2に切り替えるきっかけとなる要素をいくつか紹介します。

文法の間違い

フィッシングメールには文法の間違いや、「違和感」を感じさせる言葉遣いが含まれていることがよくあります。その理由について明らかではありませんが、フィッシングメールの送信者のほとんどが英語を母語としていないためであると考えるのが妥当でしょう。

また、前述したように、フィッシングは数字がモノを言うタイプの攻撃です。攻撃者は、メールを受信した人の中に、注意散漫な状態でメールを開く人がわずかでもいることを期待して、可能な限り網を広く張ろうとします。数百万人にフィッシングメールを送れば、詐欺に気づかない人が常に何人か出てきます。

また、攻撃者が、被害者と個人的にやり取りする必要がある場合(2FAコードを要求するために電話をかけるなど)に備えて、細かい点に注意を払わない可能性が高い人をターゲットにしているという説明も可能です。

メールに誤植が多く含まれていてもフィッシングリンクをクリックすることは、詐欺で騙されやすいシグナルとして解釈される可能性があります。

短縮形のURL

フィッシングキャンペーンの目的は、悪意あるリンクを受信者にクリックさせることです。 攻撃者は、bit.lyなどのURL短縮サービスを使用して、悪意あるリンクを隠そうとすることが少なくありません。unshorten.itなどのサービスを使用すると、クリックする前のリンクを展開して確認できます。

見慣れない送信者やメール

犯罪者が特定の人物や組織を装う場合でも、見慣れないメールアドレスから送信することが多くあります。

送信者の「表示名」が既知のものであったとしても、リンクをクリックしたり添付ファイルを開いたりする前に、送信者のメールアドレスを必ず確認してください。攻撃者は、被害者に馴染みのある表示名を選ぶ一方で、メール自体は無関係のメールアドレスから送信することがあります。たとえば、人事部のMary Johnsonが送信者であると表示されますが、よく見ると送信元のメールアドレスが「scam101@gmail.com」であるといったケースが、これに該当します。

一般的な挨拶

一般的な挨拶は、特定の担当者宛てではなく部署宛てに送る場合のようにビジネスメールにおいて一般的です。しかし、フィッシング攻撃では、何百万人もの人に同じメールを送信するため、妙に一般的な挨拶が使用されます。

送信者が受信者名を知っていると予想される状況で、「お客様各位」や「アカウント所有者様」などの表現や、「ご利用の通信事業者」や「ご利用のインターネットサービスプロバイダー」といった言及が使用されている場合は、危険信号になり得ます。

ビジネスメール詐欺(BEC)

ビジネスメールを利用する攻撃では一般的に、経営幹部のアカウントを侵害し、ビジネスの取引を装って攻撃者の口座への支払いを要求するメールを従業員に送信します。

企業は日常的に多額の現金をサプライヤーなどに送金しているため、こうした攻撃は多額の被害をもたらす可能性があります。FBIによると、2020年には約2万件の攻撃によって18億ドル以上の被害が発生しました(攻撃1件あたり約9万ドルの被害)。

また、こうした攻撃はますます巧妙化しているとも報告されています。2010年代初頭の攻撃は、経営幹部になりすまして電信送金を要求するという手口の詐欺でした。

今日の攻撃はさらに進化し、関係のない他者の個人情報の窃取を伴うようになっています。攻撃者は、最初の被害者に対するフィッシング攻撃で、身分証明書のスキャンを取得します。窃取した身分証明書を使用して、自分自身の名義で銀行口座を開設し、ビジネスから受け取った送金を暗号通貨に変換します。

アドレスとサブドメインのスペルミス

攻撃者は、自分が模倣しているドメインと似たドメインを購入しようとします。「amazon.com」と「amazom.com」の違いに気づかない不注意な被害者がいることを期待します。

さらに一歩進んで、よく似た非ASCII文字を使用し、ほぼ同一のドメインを作成することがあります。たとえば、キリル文字の「а」はラテン文字の「a」によく似ています。これは、国際化ドメイン名を使用したホモグラフ攻撃(同形異字語攻撃)として知られています。

この場合、攻撃者はキリル文字を使用して、Amazonのドメインのように見える名前を登録する可能性があります。ここでは、аmаzon.com(「а」はキリル文字で、ラテン文字の「a」ではありません)とします。

非ラテン文字のアドレスは、DNSサーバーにより解決される前に、Punycodeと呼ばれる形式でエンコードする必要があります。最新のブラウザの大部分では、これらのドメインに移動すると、Punycodeで変換されたドメイン名が表示されます。したがって、機密情報を入力する際には、正しいWebサイトであることを確認してください。

(前述のAmazonになりすましたドメインは、変換により http://www.xn--mzon-43db.com と表示されます。皆さんも、ChromeまたはFirefoxの最新バージョンでさきほどのURLをコピーしてアドレスバーに貼り付けると、変換されたドメイン名を実際に確認できます。)

似たような見た目のドメインを作成できない場合には、「paypal.com」の代わりに「paypal.secure.com」などのサブドメインを作成して、信頼できるWebサイトのように見せかけることがあります。

安全でない接続

ユーザーのセキュリティを重視する企業のほとんどは、Webサイトへのトラフィックを暗号化しています。ブラウザのアドレスバーにHTTPSが表示されていれば、安全なWebサイトにアクセスしていることを簡単に確認できます。アクセスしているページに鍵のロックが表示されていない場合は、フィッシングWebサイトにアクセスしている可能性があります。

フィッシングの未来

フィッシング攻撃はますます巧妙化しており、ほとんどのメールフィルタは前例に基づいた処理しか実行できません(それでも、Auth0がフィッシングへの対応をどのように自動化しているのかを理解しておくと、役立つ可能性があります)。

それだけでなく、これらの攻撃は非常に広範囲にわたるため、攻撃者は何が機能し、何が機能しないかについて膨大なデータを持っています。そのため、キャンペーンを微調整して、次第に成功率を高めていくことが可能です。

スピアフィッシング攻撃は、ターゲットが著名な個人(リーダーシップの役職に就いている人)であるため、防止がさらに難しく、より危険です。さらなる時間を費やし、受信者を絞り込んでメールを調整するのに見合う、十分な見返りを攻撃者が得られるためです。

Oliveira氏は、「物理的な世界で詐欺がなくならないのと同じ理由で、フィッシングの脅威を完全に排除する方法はない」と述べています。

人間の行動を変えるのは非常に困難です。トレーニングと意識向上によって、少しずつ改善を重ねていくことが重要です。

その一方で、GoogleがU2Fトークンを使用して8万5,000人の従業員に対するフィッシング攻撃を完全に排除したことを例として、テクノロジーを活用してさらに大きな変化を促進できます。Auth0は、多要素認証向けにFIDOセキュリティキーを使用するWebAuthnをサポートしています。皆さんのアプリケーションでぜひご利用ください。

About the author

Arthur Bellore

Cybersec Writer