前提条件

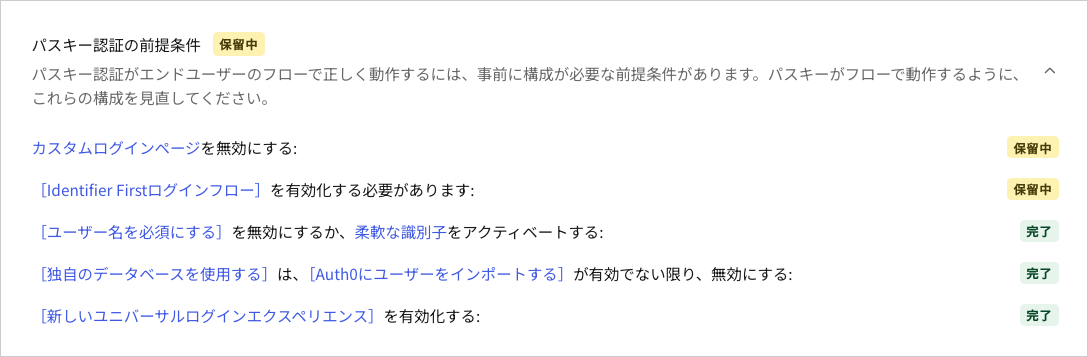

データベース接続の認証方法にパスキーを有効化するには、Auth0テナントを構成して、以下の前提条件を満たす必要があります。 これらの前提条件が満たされていない場合にパスキーを有効化しようとすると、Auth0 Dashboardに**[Passkey Authentication Prerequisites(パスキー認証の前提条件)]** の準備チェックリストが表示され、満たされていない要件が示されます。

- Auth0 Dashboardで[Authentication(認証)]>[Database(データベース)]移動します。

- 接続を選択します。

- [Authentication Methods(認証方法)] ビューに切り替えます。

- [Passkeys(パスキー)] カードの [Configure(構成)] を選択します。

新しいユニバーサルログインエクスペリエンスを有効にする

[New Universal Login Experience(新しいユニバーサルログインエクスペリエンス)]を有効にして構成します。カスタムログインページ設定を無効にする

[Customize Login Page(ログインページのカスタマイズ)] 設定では、カスタムドメインの使用に合わせてログインページをカスタマイズできます。- Auth0 Dashboardで[Branding(ブランディング)]>[Universal Login(ユニバーサルログイン)]>[Advanced Options(詳細オプション)]>[Login(ログイン)]に移動します。

- [Custom Login Page(カスタムログインページ)] トグルを無効にします。

Identifier First認証を有効にする

[Identifier First authentication(Identifier First認証)]を有効にして構成します。データベース接続の設定を更新する

認証方法としてパスキーを使用するには、データベース接続に特定の設定を更新しなければなりません。ユーザー名の要求設定を無効にする

[Requires Username(ユーザー名を要求する)] 設定では、ユーザーがデータベース接続にログインするときに、ユーザー名と電子メールの両方を入力する必要があります。- Auth0 Dashboardで[Authentication(認証)]>[Database(データベース)]移動します。

- 接続を選択します。

- [Settings(設定)] ビューに切り替えます。

- [Requires Username(ユーザー名を要求する)] トグルを無効にします。

Auth0へのユーザーインポート設定が有効になっていない場合に、独自のデータベース使用の設定を無効にする

[Use my own database(独自のデータベースを使用する)] 設定では、外部データベースを使用して、カスタムデータベース接続のユーザーを保管できます。 [Import Users to Auth0(Auth0にユーザーをインポートする)] 設定では、外部データベースからAuth0にユーザーを自動的にインポートできます。詳細については、「ユーザーのインポートとエクスポート」をお読みください。 テナントで [Import Users to Auth0(Auth0にユーザーをインポートする)] 設定が有効になっていない場合は、** [Use my own database(独自のデータベースを使用する)]** 設定を無効にしてパスキーを構成してください。- Auth0 Dashboardで[Authentication(認証)]>[Database(データベース)]移動します。

- 接続を選択します。

- [Custom Database(カスタムデータベース)] ビューに切り替えます。

- [Use my own database(独自のデータベースを使用する)] トグルを無効にします。

ベストプラクティス

パスキーの使用でエンドユーザーに最高のエクスペリエンスを提供するために、以下の項目を考慮してください。- カスタムドメインを構成する: ユーザーがパスキーを登録すると、パスキーは証明書利用者ドメインに関連付けられます。何らかの時点でドメイン名が変更されると、古いドメインに関連付けられているすべてのパスキーが無効になります。エンドユーザーのサービス中断を回避するために、パスキーを有効にする前にはテナントのカスタムドメインを構成してください。

- 1つのデータベース接続にパスキーを有効にする : 最大1つのデータベース接続に対してパスキーを有効にします。

- 組織ユーザーの制限を考慮する: ユーザーが[Organization invitation email(組織の招待メール)]を使ってアカウントを作成するときには、パスキーを使用できません。そのようなユーザーがパスキーを作成できるようにするには、アカウントの作成に別の方法を使用するか、[Progressive Enrollment(プログレッシブ登録)]を有効にします。

認証方法としてパスキーを有効にする

Auth0 Dashboardでデータベース接続の認証方法としてパスキーを有効にすることができます。- [Authentication(認証)]>[Database(データベース)]に移動します。

- 接続を選択します。

- [Authentication Methods(認証方法)] ビューに切り替えます。

- [Passkey(パスキー)] カードのトグルを有効にします。

現段階では、接続に対してパスキーを有効にする場合、予備の認証方法としてパスワードも構成しなければなりません。それにより、ユーザーは、まだパスキーに対応していないブラウザーや旧式のデバイスからも引き続きアクセスできます。

ポリシーを構成する

Auth0 Dashboardでデータベース接続のパスキーポリシーを構成できます。- [Authentication(認証)]>[Database(データベース)]に移動します。

- 接続を選択します。

- [Authentication Methods(認証方法)] ビューに切り替えます。

- [Passkey(パスキー)] カードの [Configure(構成)] を選択します。

パスキーは、より安全なエクスペリエンスを実現しているため、パスキーを活用しているユーザーはCAPTCHAのようなセカンダリ検証チャレンジをスキップすることができます。パスワードなど、従来型の方法で認証するユーザーは、セカンダリ検証が求められた場合にスキップすることはできません。

パスキーのチャレンジ

この設定は、ユーザーがログインやサインアップするときにパスキー認証をトリガーする方法を決定します。| パスキー認証UI | 説明 |

|---|---|

| 自動入力 | パスキーを利用するには、ユーザーはブラウザーの自動入力機能を使ってログインしなければなりません。自動入力は、ユーザーが保存したアカウントをログイン画面のドロップダウンメニューから選択できるようにします。ユーザーは資格情報を手動で入力する必要はありません。 |

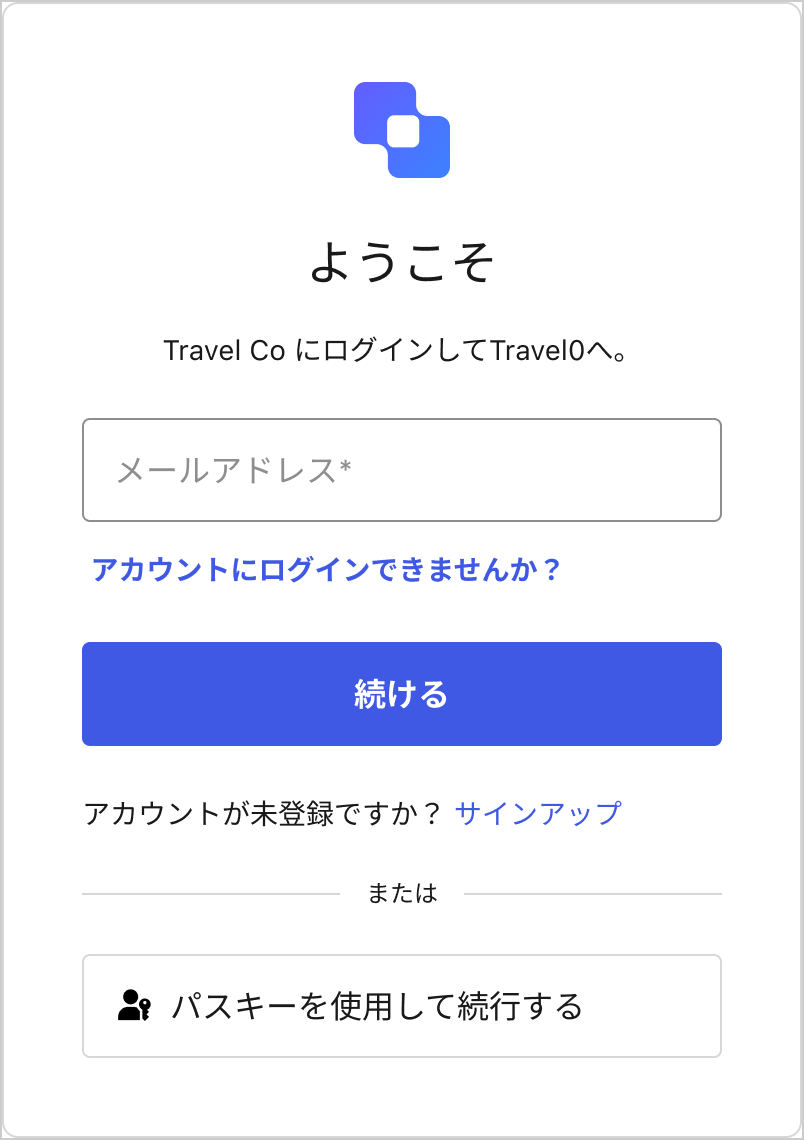

| パスキーボタン | ユーザーはログインプロンプトの__Continue with a passkey(パスキーで続ける)__ボタンを選択しなければなりません。 |

| 両方 | ユーザーは自動入力を使用するか、ログインプロンプトの__Continue with a passkey(パスキーで続ける)__ボタンを選択して、パスキー認証をトリガーすることができます。 |

自動入力機能は、ブラウザーの設定で有効になっている場合のみ使用できます。自動入力機能が使用できない場合、ユーザーは、[Passkey(パスキー)] ボタンか、従来型の資格情報を使ってログインできます。