2024年11月〜2025年1月 (Oktaでは2月から年度開始となっています) の間にリリースした Auth0 に関する新機能等のアップデートをまとめてご紹介します。

今回は 29 件の新機能やアップデートと、1 件の廃止がありました。先に、特にご紹介したい 4 件をまずピックアップして紹介します。

- 11/18:Rules と Hooks がパブリッククラウドでは読み込み専用に

- 1/8:Client-Initiated Backchannel Authentication (CIBA) フローが EA

- 1/30:Next.js 用 SDK の v4 が GA

- 1/31:エンタープライズ接続での Okta Universal Logout のサポートが GA

11/18:Rules と Hooks がパブリッククラウドでは読み込み専用に

パブリッククラウド環境において Rules と Hooks を読み込み専用とし、コードの変更を不可にしました。引き続き、作成済みの Rules と Hooks は実行され、無効化、再有効化、削除することは可能です。

Rules と Hooks の廃止予定は2023年5月にアナウンスを行いました。当時のアナウンスでは2024年11月18日に機能停止の予定でしたが、現時点では読み込み専用に留めています。移行が未完了のお客様は早めの移行を推奨します。

1/8:Client-Initiated Backchannel Authentication (CIBA) フローが EA

OpenID Connect Client-Initiated Backchannel Authentication (CIBA) フローのサポートが EA となりました。CIBA のフローでは認証をリクエストしているデバイスとは異なるデバイスで認証できます。様々なユースケースがあり、例えば UI が限られているスマート TV でのログインをスマホで認証する、センシティブな操作をスマホで認可するなどといった事に利用できます。

1/30:Next.js 用 SDK の v4 が GA

Next.js 用 SDK の新バージョン v4 が GA となりました。最新バージョンの Next.js 15、React 19 をサポートするだけではなく、新しい機能を活用できるようにアーキテクチャの見直しや以下のような改善を行っています。

- デフォルトで Edge での動作をサポート

- 認証の組み込みに Middleware を使うように変更

- セッション管理を改善

- セッション維持のための独自 DB 使用を実装しやすく

- Hook や Helper の関数を改善

1/31 : エンタープライズ接続での Okta Universal Logout のサポートが GA

これまで EA であったエンタープライズ接続での Okta Universal Logout のサポートが GA となりました。Okta Universal Logout が使用する Global Token Revocation を Okta Workforce Identity のエンタープライズ接続だけではなく、カスタムの OIDC、SAML の接続でも利用できるようになりました。 Okta Workforce Identity では Okta Identity Threat Protection with Okta AI で管理しているインシデントに応じて、Okta Universal Logout が Global Token Revocation を使いバックチャンネルでリクエストを送ります。Auth0 のエンタープライズ接続は Global Token Revocation のリクエストを受け取ると、Auth0 のセッションやリフレッシュトークンの無効化、さらにはログインしているアプリケーションの Back-Channel Logout の Initiator 設定に応じてアプリケーションへログアウトのリクエストが行われます。

以上、各アップデートの詳細については、リリースの都度更新される Changelog ページ および、各項目からリンクされる製品ドキュメント等をご確認ください。

参考: GA や EA などのリリース段階について

Auth0 は段階的に機能をリリース、または廃止しています。そのためアップデートには 一般提供 (General Availability, GA) や、早期アクセス (Early Access, EA) とリリースの段階を表記している場合があります。詳細については製品リリース段階をご覧ください。なお、リリース段階が明記されていない項目については原則、一般提供 (General Availability, GA) です。

- 早期アクセス (Early Access, EA): EA 段階のリリースではオプトインでアップデートを利用できます。GA の段階までにマイナーな仕様変更を加える場合があります。また、提供対象についても限定される場合があります。この段階の機能のアクセス方法はアップデートによって異なるため、個別のアップデート情報を確認ください。

- 一般提供 (General Availability, GA): GA リリースは機能の対象となるプランを保持している全てのユーザーに対して機能が提供され、運用環境でご利用いただけます。この段階の機能はサポート対象となります。

今期のその他のアップデート

11/7 : M2M 認証で Organization を指定可能に

Machine to Machine (M2M) タイプのアプリケーションがクライアント認証する際に、Organization を指定することができるようになりました。あわせて M2M アプリケーションが使用するデフォルトの Organization を指定することもできるようになりました。これらにより、外部組織に API へのアクセスを提供するような際に、どの組織からのアクセスであるか確認しやすくなりました。

11/13 : Auth0 Actions で SAML レスポンスの RelayState を指定可能に

Auth0 Actions の Post Login トリガーで、SAML のレスポンスをカスタマイズするための API api.samlResponse.setRelayState(relayState) と api.samlResponse.setRelayState(relayState) が追加されました。SAML を使ったアプリケーションへのログイン後に返される SAML レスポンスには、デフォルトで SAML リクエスト内の RelayState が使用されますが、指定した RelayState を使うように変更できるようになりました。これにより Rules から Actions への移行のブロッカーがさらに解消しました。

11/14 : Self-Service SSO のアップデート

Self-Service SSO で以下のアップデートを行いました。

- 紹介文のカスタマイズを可能に

- PingFederate をサポート

- Self-Service SSO へのチケットの無効化が可能に

- Self-Service SSO へのチケットが開くだけでは無効にならないように

- Self-Service SSO へのチケット作成時にログイン体験を追加で指定できるように

11/14 : ボット検知が User-Agent 情報を利用

ボット検知で使用する独自の機械学習のモデルに新たに User-Agent 情報を組み込み、強化しました。正当なユーザにチャレンジや CAPTCHA が表示される可能性が減る見込みです。

11/18 : Next.js 用 SDK の新バージョン v4 が Beta

Next.js 用 SDK の新バージョン v4 が Beta リリースされました。

11/28 : Self-Service SSO が GA

これまで EA であった Self-Service SSO が GA となりました。 B2B SaaS を提供しておられる企業様ではお客様の社内 IdP と接続するために Enterprise Connections を利用頂いていますが、OIDC や SAML の設定は双方でお互いの IdP に合わせて設定を行う必要があります。このため、Auth0 の API を利用する設定 UI を開発してお客様に提供するか、カスタマーサポートでお客様とコミュニケーションして設定を行う等の対応が必要でした。Self-Service SSO は SAML や OIDC の設定をお客様自身に行なってもらための UI を Universal Login のように提供します。これにより B2B SaaS 企業様の開発コストを抑える事ができます。

12/9 : ボット検知がテナントの傾向を利用

ボット検知において、個々のテナントで異なる過去の傾向を考慮して判定を行うようになりました。精度の向上を見込んでいます。

12/10 : Auth0 FGA: 新たに Batch Check API を追加

Auth0 FGA で複数件の認可確認を一度の API 呼び出しで行えます。複数件の認可確認が必要な際に、複数回の API 呼び出しを順番に行いネットワーク遅延の影響が積み重なってしまうことを本 API で避けることができます。

12/10 : Auth0 Actions の新しい API でパスワードリセット後に任意の URL にリダイレクト可能に

Auth0 Actions の Password Reset / PostChallenge トリガーに新しい API api.transaction.setResultUrl(url, options) が追加されました。API で URL を指定することで、ユーザが Universal Login を通じてパスワードのリセットを行った後にユーザは指定された URL にリダイレクトされるようになります。

12/11 : Customer Managed Keys が GA

これまで EA であった Customer Managed Keys が GA となりました。 Customer Managed Keys は追加オプションの High Regulated Identity (HRI) の一部として提供され、テナントのマスターキーのライフサイクルを管理したり、鍵階層の最上位でマスターキーを暗号化する環境ルート鍵をインポートしたりすることが可能です。セキュリティ要件の一部である暗号鍵管理の要件を満たすために使用することができます。

12/12 : Auth0 Organization のメタデータ数が増加

Auth0 Organization に割り当てられるメタデータの最大個数が 10 から 25 に増やしました。

12/13 : Auth0 Teams で SSO 接続の設定が Beta

Auth0 ダッシュボードや Teams ダッシュボードは企業などの組織内で使用している IdP と連携してログインできますが、これまではサポートに連絡頂いて設定する必要がありました。こちらをご自身で Auth0 Teams を使って設定頂けるようになります。 現時点では Beta であるため、お試し頂くにはサポートや TAM にご連絡ください。

12/13 : Auth0 ダッシュボードのセッション管理が GA

Auth0 ダッシュボードにログインしている管理ユーザ自身のアクティブなセッションを確認したり、無効化できる機能が GA となりました。

12/17 : メールのテンプレートのデザインを刷新

メールアドレスの検証やパスワード忘れなどでユーザに送るメールのデザインを刷新しました。文章に変更はありません。また、既にカスタマイズ済みの場合は影響はありません。

12/18 : プライベートクラウド環境のリストアが EA

プライベートクラウド環境を Auth0 が取得しているバックアップでリストアできるようになりました。EA においては、サポートチケットで過去 14 日間のバックアップからのリストアをリクエストできます。 データの破損、損失の際への対処や EU のデジタルオペレーションレジリエンス法 (DORA) への準拠のために利用頂けます。

12/18 : Security Center の閾値アラートが EA

Auth0 ダッシュボード内の Security Center でメトリックに設定した閾値を上回ったり、下回った際にアラートを送ることができるようになりました。アラートの送信先は Webhook を設定できます。

12/18 : ボット検知の ML モデルがクラシックやカスタムのログインでのサインアップ攻撃に対応

サインアップ攻撃を検出できるボット検知の新しい ML モデルが Classic Universal Login やカスタムログインで使用できるようになりました。現行の Universal Login では 2024年9月 に自動的に適用されていますが、Classic Universal Login やカスタムログインで使用するには、ライブラリを最新バージョンに更新し、設定を有効にする必要があります。

12/20 : プライベートクラウドの新しいティアを追加

AWS 上のプライベートクラウドで、これまでより高い性能の 10,000 RPS (100x) ティアを契約頂けるようになりました。

12/24 : Actions でのシークレットの長さが拡張

Actions のスクリプトで秘密情報などを参照できるシークレットを最大 2048 文字から最大 4096 文字に拡張しました。

1/6 : リフレッシュトークンを無効化したログに Organization ID が追加

ログインが Auth0 Organizations が紐づいている場合は、リフレッシュトークンが無効化された際のログに Organization ID が記録されるようになりました。

1/16 : Auth0 Actions 等で Node 22 が利用可能に

Auth0 Actions をはじめとして、Custom Database、Custom Social Connections、Rules、Hooks などの動作を拡張するスクリプトで、ランタイムに Node.js のバージョン 22 を利用できるようになりました。これまで選択可能な最新バージョンであったバージョン 18 も引き続き利用可能ですが、2025年4月で開発コミュニティでのメンテナンスサポートが終了するため、切り替えを推奨します。

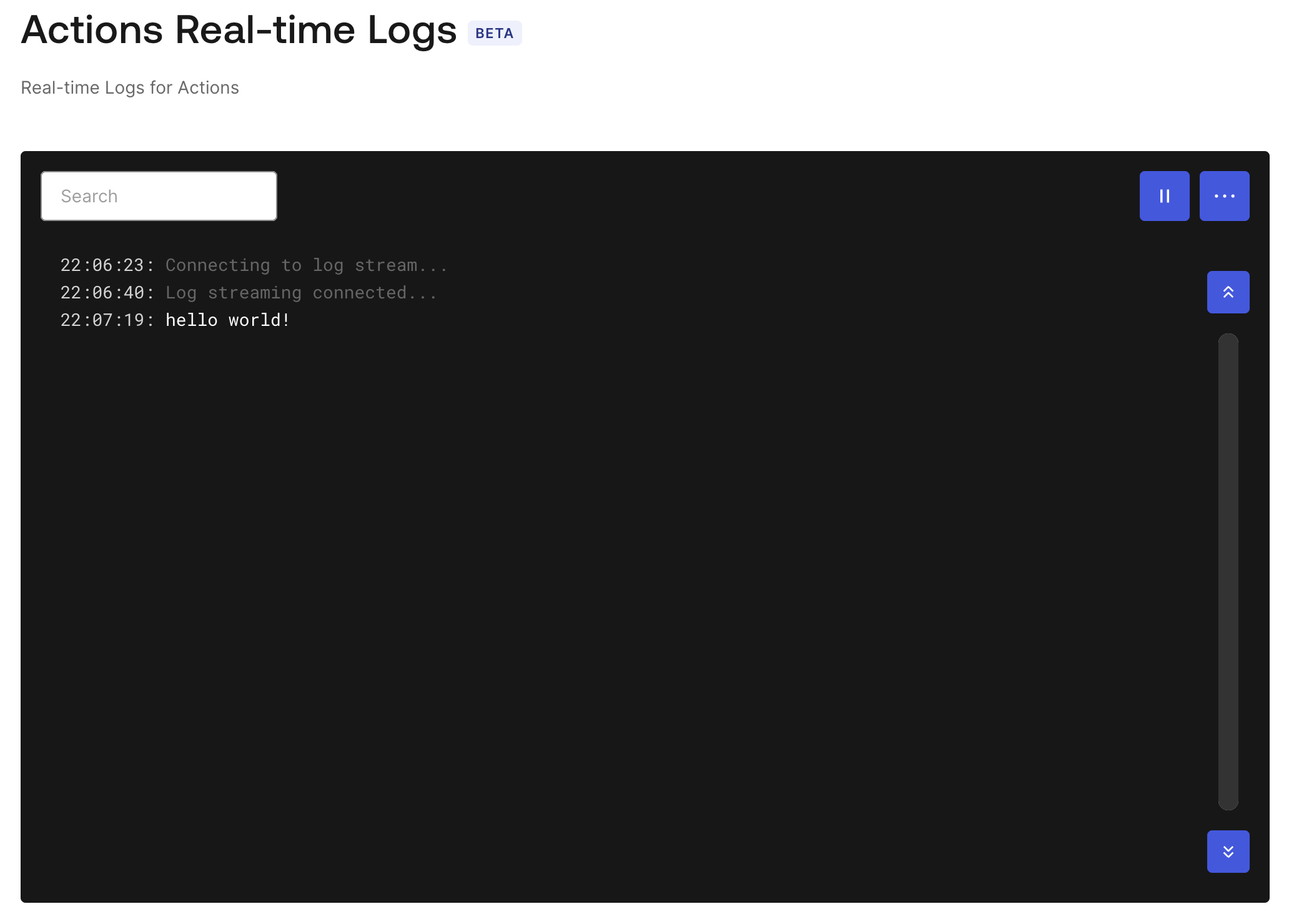

1/21 : Auth0 Actions のリアルタイムログが Beta

Action の開発や調査のために Action 動作時の console.log や発生した例外もリアルタイムで確認できるリアルタイムログを Beta リリースしました。Extensions の Real-time Webtask Logs に近い機能となります。

1/23 : カスタムのメールプロバイダーが GA

既にユーザへのメール送信に様々なプロバイダーを指定できましたが、Actions と同様にスクリプトで送信を実装できるようになりました。これまで対応していなかったプロバイダーを使用したり、送信前に内容を書き換えるなどが行えるようになりました。

1/28 : メールプロバイダーの設定で送信元が必須に

ダッシュボードではメールプロバイダーの設定で送信元の指定が必須になりました。メールプロバイダーの設定で送信元が指定されておらず、テンプレートの設定でも送信元の指定がされていない場合に、テンプレートが適用されません。テンプレートが意図せず適用されないことを避けるために、メールプロバイダーの設定では送信元の設定を必須としました。

1/31 : Okta FGA: クライアントを Module でアクセス制御

Okta FGA の API にアクセスするクライアントのアクセス制御で、特定のモジュールのタプルのみ書き込み・削除が行えるように制御できるようになりました。

1/31 : レート制限のログが改善

ログには API の呼び出しのレート制限に達した時と、達している状態が継続している間に1時間ごとログが記録されていましたが、1分ごとに記録されるようになりました。加えて、レート制限の 80% に達した時には別のログが記録されるようになりました。

以上、合計 30 件のアップデートや変更、廃止などでした。最新のアップデートは、Changelog で随時紹介しており、下記のフィードをご登録いただくことで通知を受け取ることもできます。

今後もAuth0 のアップデートにご期待ください。