前提条件

始める前に以下を行います。-

Auth0にアプリケーションを登録します。

- 適切な [Application Type(アプリケーションタイプ)] を選択します。

{https://yourApp/callback}の [Allowed Callback URL(許可されているコールバックURL)] を追加します。- アプリケーションの[Grant Types(付与タイプ)] に適切なフローが必ず含まれていることを確認してください。

ステップ

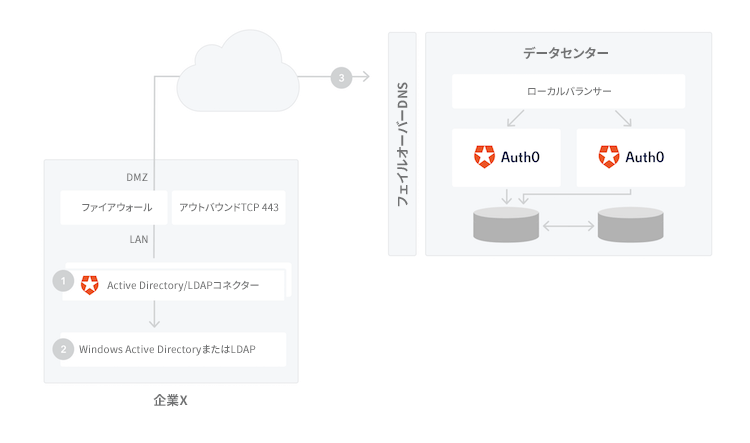

アプリケーションをActive Directory/LDAPに接続するには、以下を行う必要があります。- Auth0でエンタープライズ接続を作成し、インストーラーをダウンロードする

- ネットワークにコネクタをインストールする

- Auth0アプリケーションでエンタープライズ接続を有効にする

- 接続のテスト

Auth0でエンタープライズ接続を作成する

-

[Auth0 Dashboard]>[Authentication(認証)]>[Enterprise(エンタープライズ)]に移動し、[Active Directory/LDAP] を見つけ、その

[+]を選択します。

-

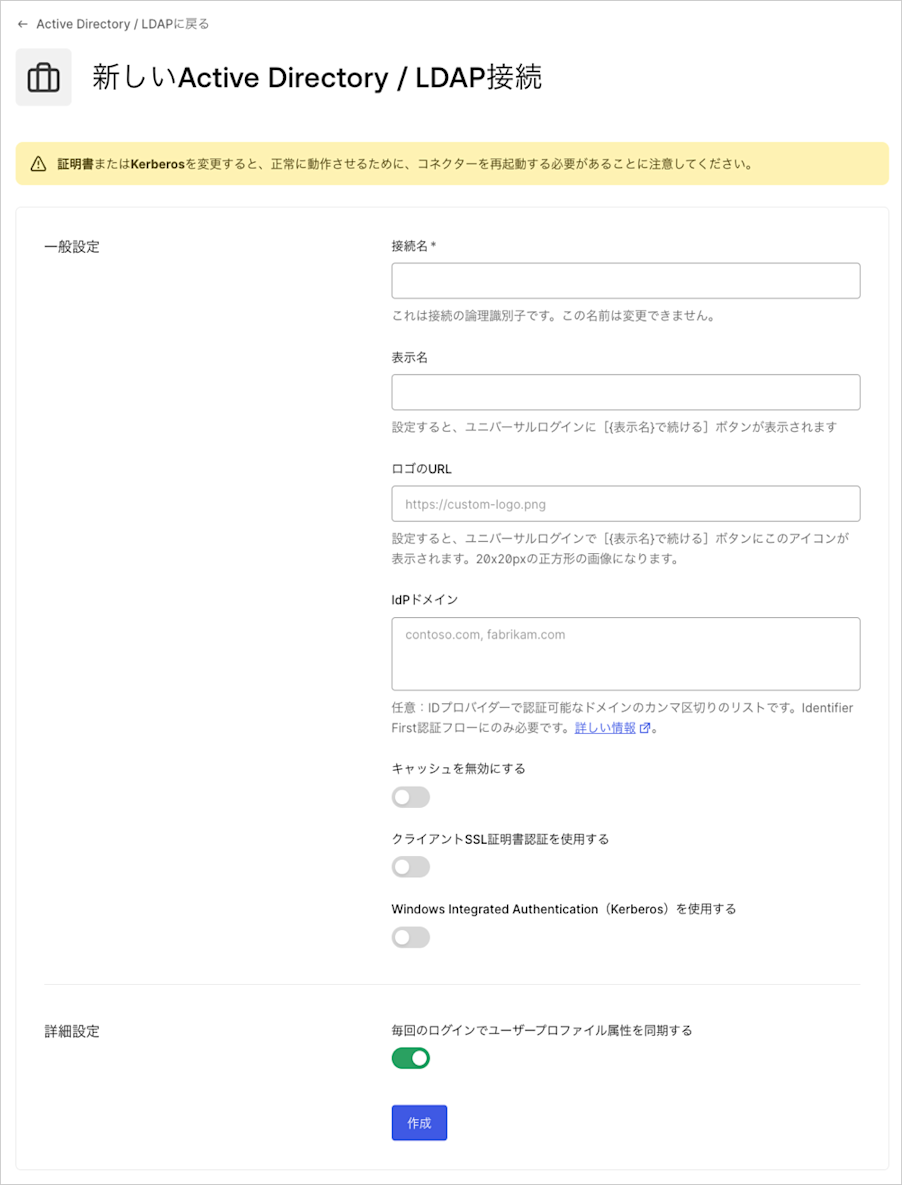

接続の詳細を入力し、 [Create(作成)] をクリックします。

フィールド 説明 Connection name(接続名) 接続の論理識別子です。テナント内で一意でなければなりません。一度設定すると、この名前は変更できません。 Display name(表示名)(任意) ユニバーサルログインのログインボタンをカスタマイズするテキストです。設定すると、ユニバーサルログインのログインボタンは、[で続ける]と表示されます。 Logo URL(ロゴURL)(任意) ユニバーサルログインのログインボタンをカスタマイズする画像のURLです。設定すると、ユニバーサルログインのログインボタンに画像が20px x 20pxの正方形で表示されます。 IdP Domains(IdPのドメイン)(任意) カンマ区切りのリストで、この接続を使用してログインできる有効なメールドメインが指定されます。Lockログインウィジェットの使用では必須です。 Disable cache(キャッシュを無効にする) 有効にすると、キャッシュの使用が中止されます。 Use client SSL certificate authentication(クライアントSSL証明書の認証を使用する) 有効にすると、クライアントのSSL証明書を使用して認証します。 Use Windows Integrated Auth (Kerberos)(Windowsに統合された認証(Kerberos)を使用する) 有効にすると、IPアドレスの範囲を入力するように求められます。ユーザーがこれらのIPアドレスからログインする際には、Kerberosが使用されます。そうでない場合には、AD/LDAPのユーザ名とパスワードが要求されます。通常、入力されるIPアドレスの範囲は、イントラネットのアドレスになります。 Sync user profile attributes at each login(各ログインでユーザープロファイル属性を同期する) 有効にすると、ユーザーがログインするたびに、Auth0は自動的にユーザープロファイルのデータを同期します。これによって、接続元で行われた変更が自動的にAuth0上でも反映されます。

- 提供されているインストーラをダウンロードし、提供されている プロビジョニングチケットURL をメモします。

コネクターは、WindowsやLinuxのプラットフォームにインストールできるように、さまざまなバージョンで提供されています。