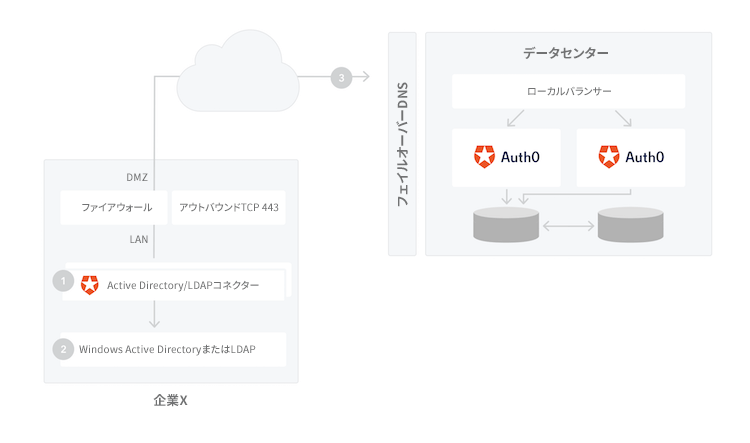

Auth0は、ネットワークにインストールするActive Directory/LDAPコネクターを介して、Lightweight Directory Access Protocol(LDAP)を使ってActive Directory(AD)と統合します。

AD/LDAPコネクターは、貴社がAD/LDAPサーバーを制御することを想定して設計されています。このコネクターは顧客のサーバーに インストールしないでください 。貴社が顧客のユーザーに対し、エンタープライズの資格情報を使用したアプリケーションへのアクセスを許可する、というB2Bのシナリオの場合には、利用可能なエンタープライズ接続を使用して顧客のフェデレーションサービス(たとえば、顧客自身のAuth0サービス・ADFS・SAML IDプロバイダー)に接続します。AD/LDAPコネクターを顧客のサーバーにインストールし、それが貴社のAuth0ドメインに直接接続された場合、顧客のユーザーのパスワードを貴社が直接処理しなければならなくなります。 Auth0では、このような方法でのデプロイメントを推奨しておらず、サポートもしていません。

キャッシュ

AD/LDAPコネクターはユーザープロファイルと資格情報をキャッシュし(Auth0はユーザーのパスワードのハッシュを保管)して最適な稼働時間とパフォーマンスを確保し、ユーザーがログインするたびにデータを更新します。キャッシュは、コネクターがダウンしているか、アクセスできない場合にのみ使用されます。Dashboardで資格情報のキャッシュを無効にしない限り、キャッシュされたデータは常に保管されます。キャッシュ内の値では大文字と小文字が区別されます。つまり、ユーザーがキャッシュにあるものと同じユーザー名を入力した場合にのみ、ログイン試行が成功します。

高可用性とロードバランシング

高可用性とロードバランシングを実現するために、複数のコネクターのインスタンスをインストールすることができます。すべての接続はコネクターからAuth0サーバーに向かって送信されるため、ファイアウォールへの変更は通常不要です。

高可用性クラスターの各インスタンスは常に稼働し、Auth0に接続されています。Auth0は、ログイントランザクションとその他の要求を使用可能ないずれかのコネクターに送信します。ネットワークまたはハードウェアの問題が原因で、いずれかのインスタンスが失敗した場合、Auth0はログイントランザクションを他のコネクターにリダイレクトします。高可用性のデプロイメントによって、ゼロダウンタイムでコネクターを更新することができます。

OpenLDAPディレクトリ

コネクターはデフォルトで、Active Directory用に高度に最適化されています。他のLDAPディレクトリ(OpenLDAPなど)で構成する場合は、config.jsonファイルでこれらの設定をカスタマイズする必要があります。

"LDAP_USER_BY_NAME": "(cn={0})",

"LDAP_SEARCH_QUERY": "(&(objectClass=person)(cn={0}))",

"LDAP_SEARCH_ALL_QUERY": "(objectClass=person)",

cnの代わりにuidを使用した方がよい場合もあります。

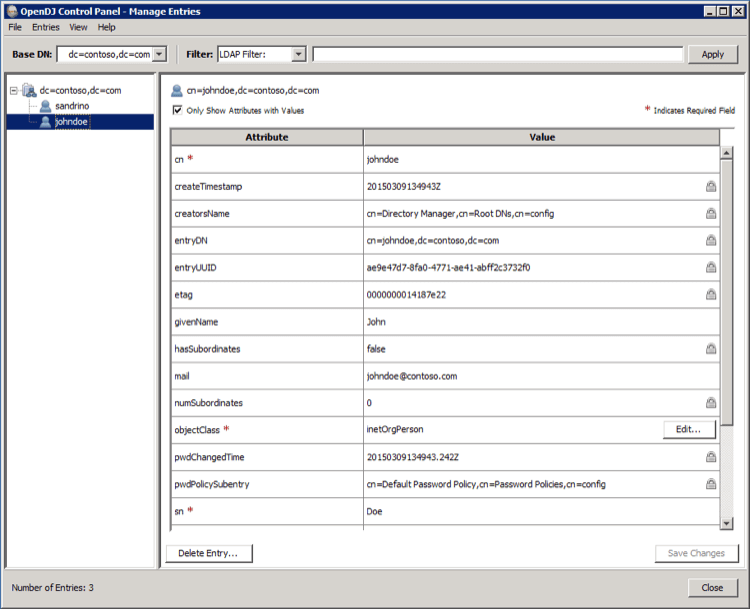

OpenDJの例

[OpenDJ Control Panel(OpenDJコントロールパネル)] では、ユーザーごとに属性リストを取得することができます。このリストは、Auth0で認証を行う場合に、ユーザー名として使用する属性を決めるのに役立ちます。

この例では、Johnのcnは johndoe で、mailフィールドは johndoe@contoso.com に設定されています。組織が、ユーザーにユーザー名(cn)を使って認証してもらいたい場合は、LDAP_USER_BY_NAME設定を(cn={0})に設定できますが、メールアドレスを使って認証を行う必要がある場合は、(mail={0})に設定する必要があります。

もっと詳しく