推奨設定

テナントの構成では、以下の項目を設定します。- Environment Tag(環境タグ)を指定します。 Production(運用)とタグ付けされたテナントには、 Development(開発)やStaging(ステージング) とタグ付けされたテナントよりも高いレート制限が適用されます。エンタープライズプラン以外では、サブスクリプションあたり1つのテナントのみProduction(運用) タグが付けられます。詳細については、「複数の環境をセットアップする」をお読みください。

- サポートのメールアドレスとURLを設定します。 ユーザーのログイン中に問題あった場合、ヘルプが必要になるはずです。これらの値を設定して、メールアドレスやランディングページに誘導します。

- カスタムエラーページを構成します。 可能であれば、独自のカスタムエラーページをホストして、Auth0がデフォルトのページの代わりにそれを使うように構成することをお勧めします。そうすることで、ユーザーがエラーに遭遇したときに、より完全で利用状況に沿った説明を提供することができます。

- カスタムドメインを設定します。 有料プランでは、Auth0テナントにカスタムドメインを構成することができます。カスタムドメインを使うことで、ログインエクスペリエンスとブランドを統一できる他にも、さまざまな利点があります。詳細については、「カスタムドメイン」をお読みください。

- シングルサインオン()のセッションタイムアウトを設定します。 SSOのセッションタイムアウト値には、ユーザーのセッションが期限切れになるまでの時間を指定します。デフォルトの値は7日間です。この期間内であれば、ユーザーは資格情報を再入力することなく、Auth0に統合されたアプリケーションを使い続けることができます。詳細については、「セッション」をお読みください。

- テナントのメンバーをセットアップします。 Auth0 Dashboardユーザーを追加で構成し、多要素認証()を有効にします。詳細については、「ダッシュボードのアクセスを管理する」と「多要素認証でダッシュボードのアクセスを管理する」をお読みください。

- 「アプリケーション接続を有効にする」設定を無効にします。 この設定を有効にすると、構成されたすべての接続が、作成されたすべての新しいアプリケーションで自動的に有効になります。その結果、利用可能にするつもりではなかった接続を使って、ユーザーがアプリケーションにログインできるようになる可能性があります。この設定を無効にすることで、個々のアプリケーションの接続を明示的に正しく有効化できます。

- 攻撃防御を有効にします。 ユーザーを総当たり攻撃やパスワード漏洩から保護します。詳細については、「攻撃防御」お読みください。

一般

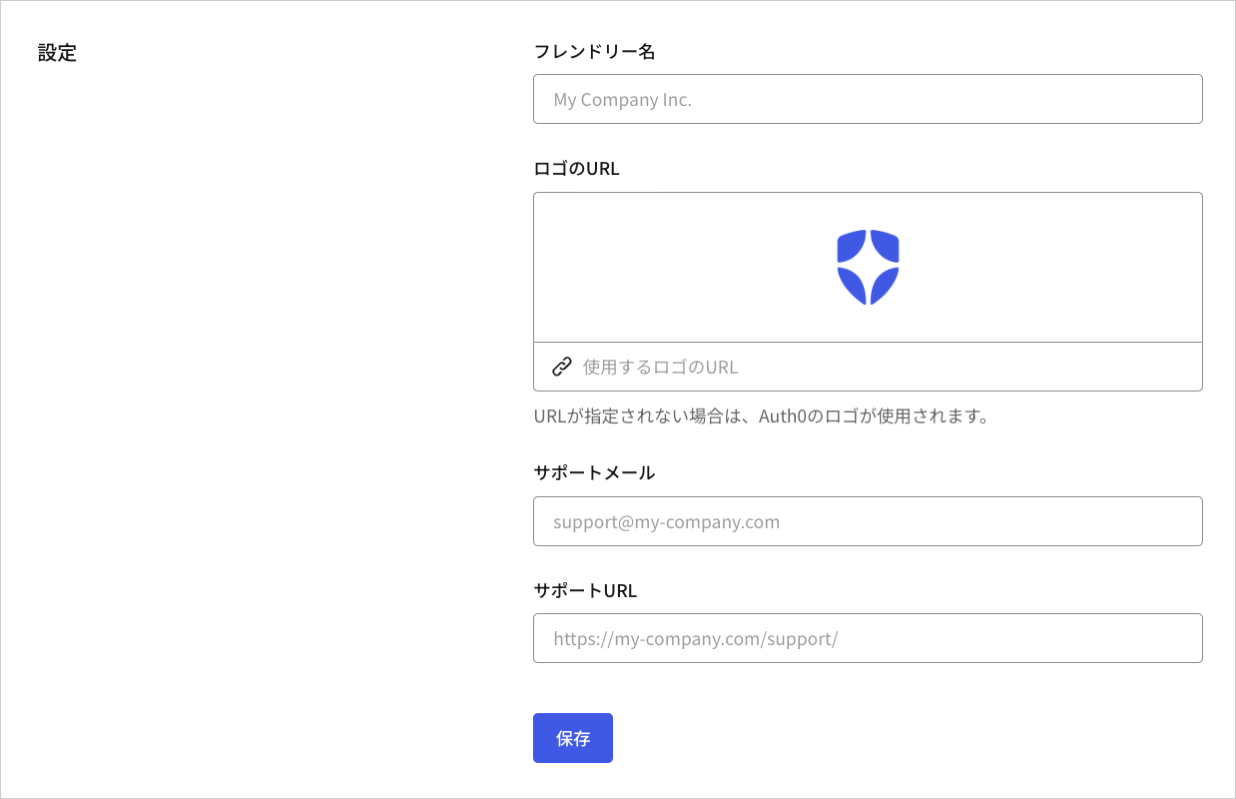

[General(一般)] タブでは、テナントの基本設定をカスタマイズすることができます。設定

- Friendly Name(フレンドリー名) :ユニバーサルログインページでユーザーに表示する名前です。通常は、会社や組織の名称になります。

- Logo URL(ロゴのURL) :URLユニバーサルログインページに表示するロゴです。推奨される最小解像度は200ピクセル(幅)x 200ピクセル(高さ)です。

- Support Email(サポートメール) :サポートチームと連絡を取るとるためのメールアドレスです。

- Support URL(サポートURL) :会社や組織のサポートページへのリンクです。

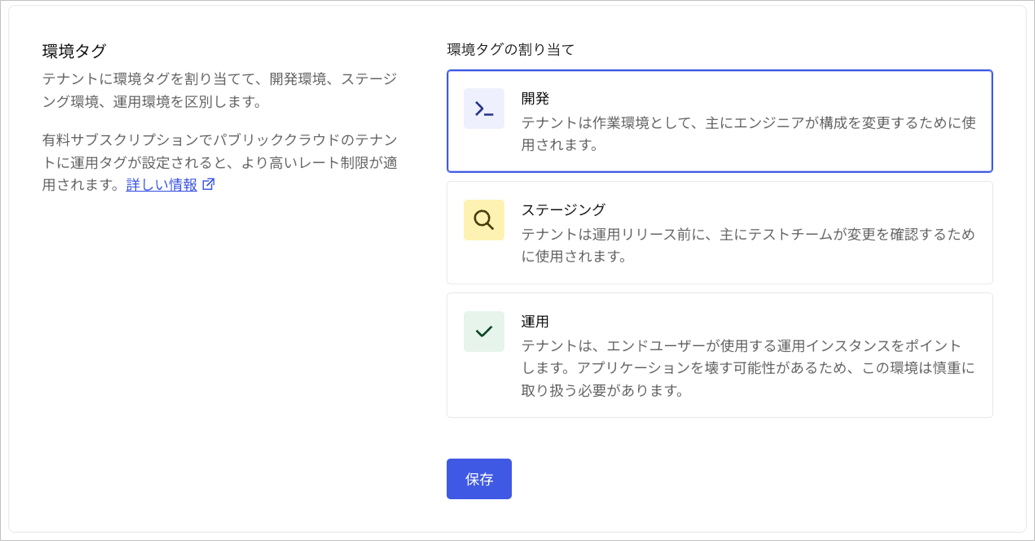

環境タグ

他のテナントと区別するために、運用、ステージング、開発のタグを付けることができます。有料サブスクリプションでは、運用タグのあるテナントには、より高いレート制限が適用されます。詳細については、「複数の環境をセットアップする」をお読みください。

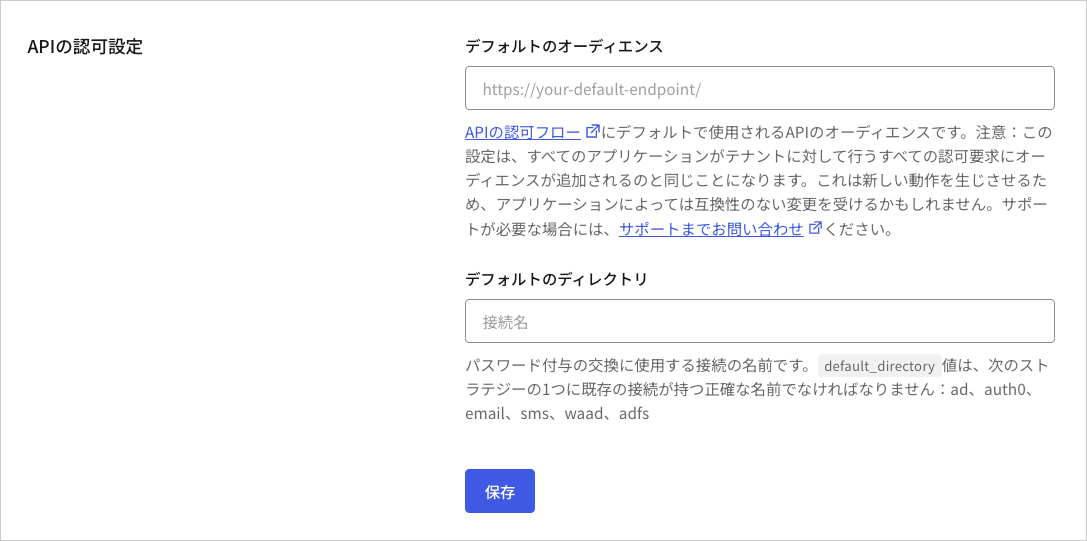

APIの認可設定

- Default (デフォルトのオーディエンス) :認可フローに使用されるAPI識別子です。値を入力すると、Auth0が発行したすべてのアクセストークンでこのAPI識別子がオーディエンスとして指定されます。Default Audience(デフォルトのオーディエンス) を設定すると、すべてのアプリケーションについて、テナントに対するすべての認可要求にこのオーディエンスを追加することになります。これは新しい振る舞いを生じさせるため、互換性が保てなくなるアプリケーションがでてしまうかもしれません。お困りの場合には、サポートまでご連絡ください。

- Default Directory(デフォルトのディレクトリ) :リソース所有者のパスワードフローとユニバーサルログインエクスペリエンスの両方に使用されるデフォルトの接続の名前です。値は

auth0-adldap、ad、auth0、email、sms、waad、またはadfsのストラテジーに既存の接続名になります。

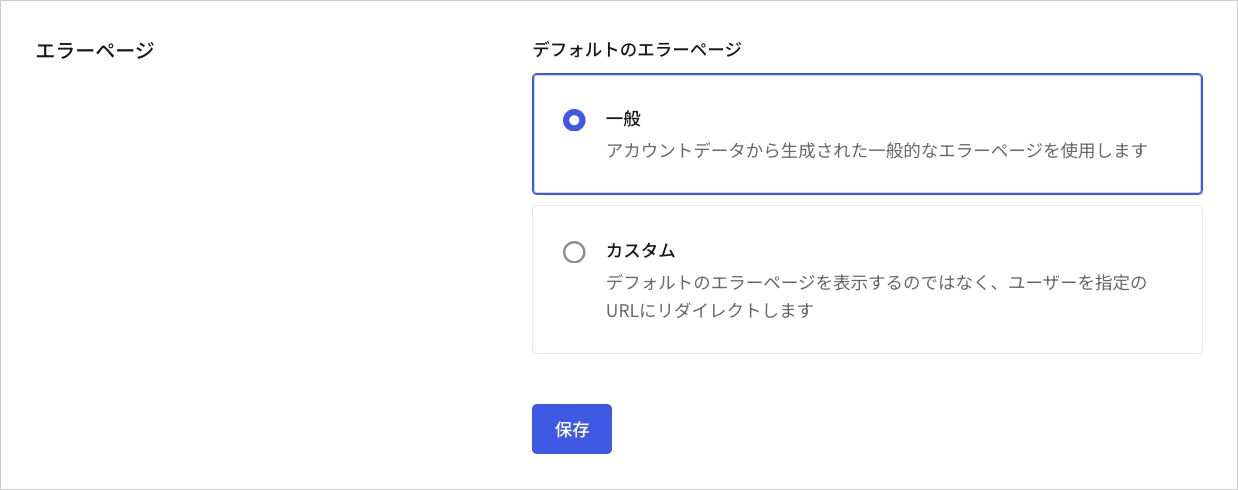

エラーページ

認可エラーが発生した場合には、ユーザーに汎用のエラーページを表示するか、ユーザーをカスタムエラーページにリダイレクトすることができます。詳細については、「カスタムエラーページ」をお読みください。

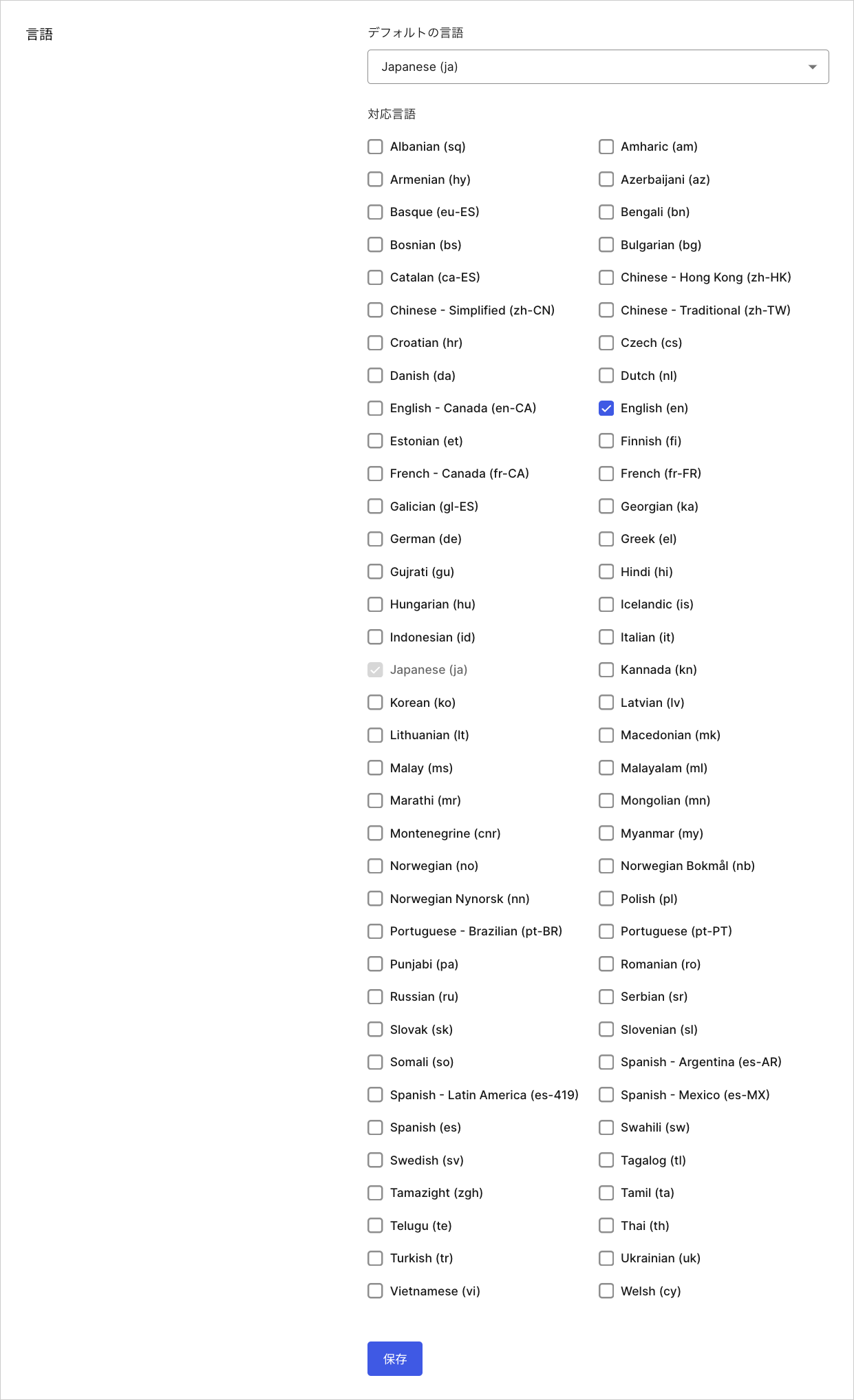

言語

- Default Language(デフォルトの言語) :テナントがデフォルトで使用する言語です。

- Supported Languages(対応言語) :テナントがサポートするその他の言語です。

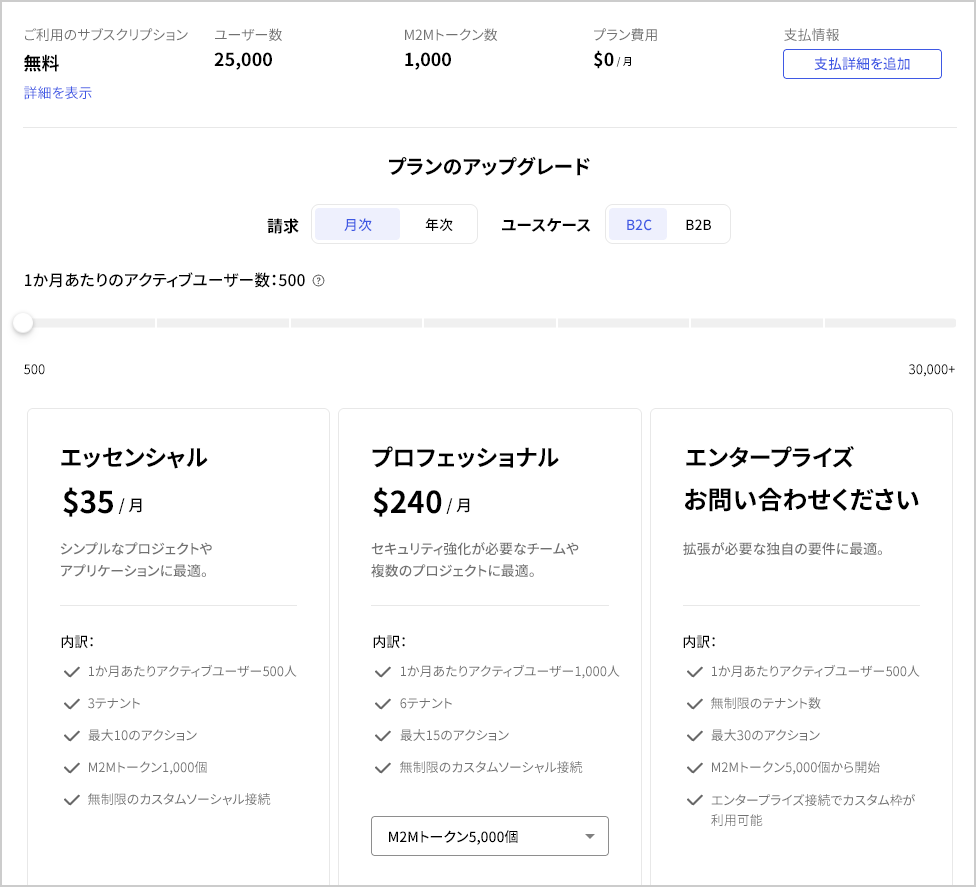

サブスクリプション

[Subscription(サブスクリプション)] タブでは、現在のサブスクリプションを見直したり、Auth0にある他のサブスクリプションプランと機能を比較したりできます。サブスクリプションプランを変更することもできます。詳細については、「サブスクリプションを管理する」をお読みください。 エンタープライズサブスクリプションをお持ちの場合には、Auth0との契約内容をご確認ください。

支払い

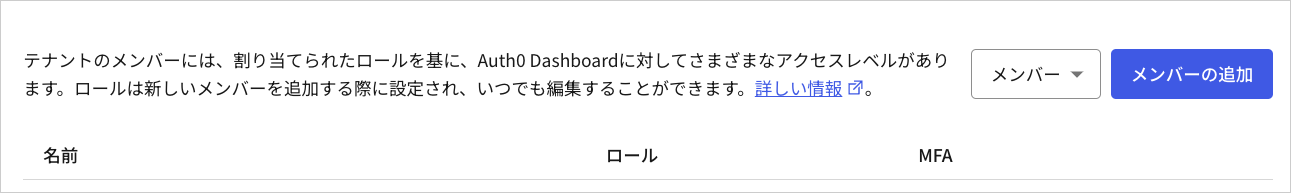

[Payment(支払い)] タブでは、支払い情報の入力や変更を行うことができます。テナントメンバー

[Tenant Members(テナントメンバー)] タブでは、テナントに割り当てられたテナントメンバーを一覧表示することができます。また、テナントメンバーの追加や削除を行ったり、割り当てられたロールや多要素認証(MFA)が有効になっているかを見直したりできます。詳細については、「ダッシュボードのアクセスを管理する」をお読みください。

カスタムドメイン

[(カスタムドメイン)] タブでは、カスタムドメインを構成して、一貫性のあるユーザエクスペリエンスを提供することができます。カスタムドメインを作成すると、ユーザーはログインでドメインに留まったままになり、auth0.comドメインにリダイレクトされることはありません。詳細については、「カスタムドメイン」をお読みください。

利用可能性はAuth0プランによって異なる

この機能が利用できるかどうかは、使用しているログイン実装とAuth0プラン(または契約)によります。詳細については、「価格設定」をお読みください。

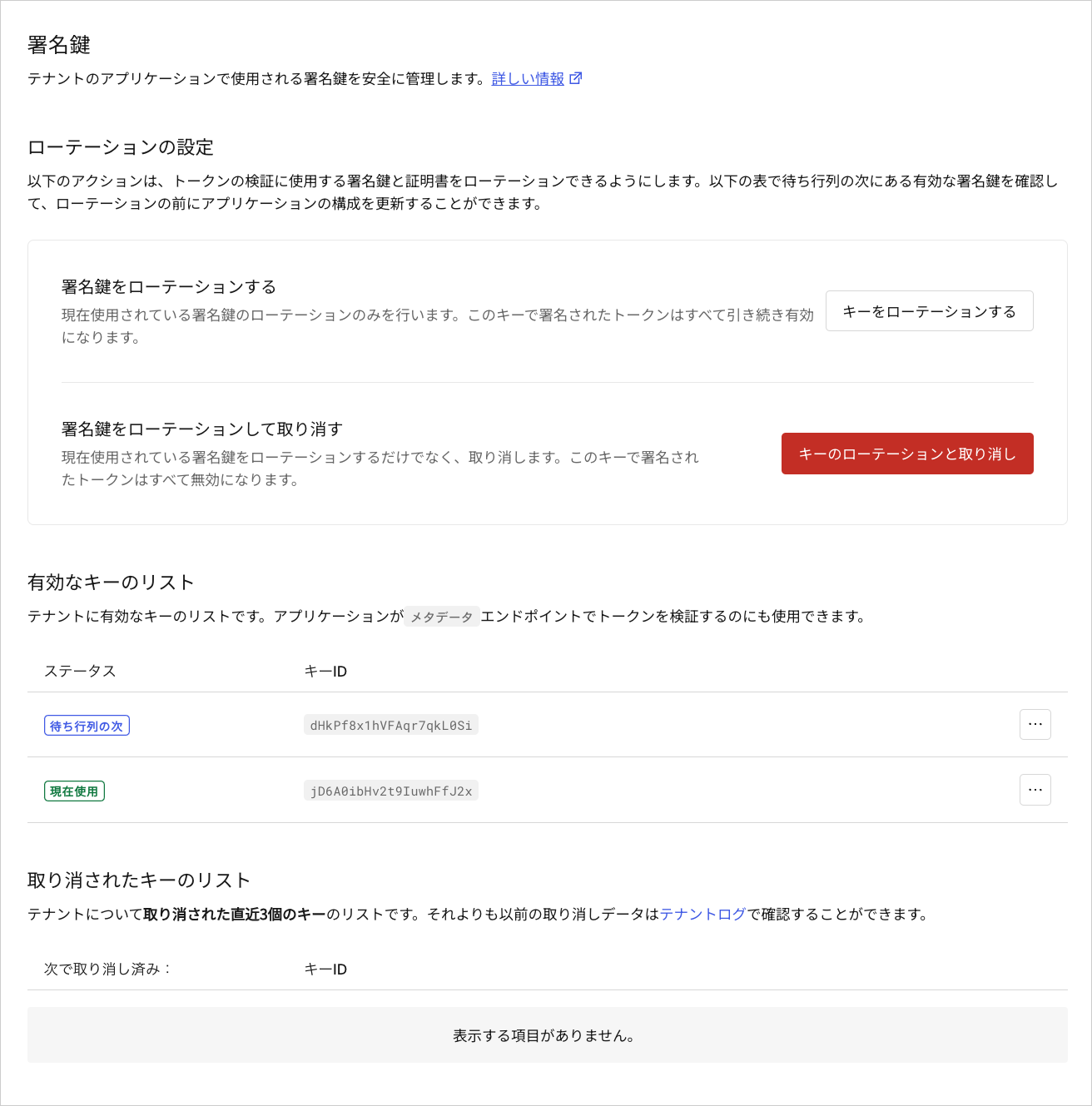

署名鍵

[Signing Keys(署名鍵)] タブでは、アプリケーションに送信されるIDトークン、アクセストークン、アサーション、およびアサーションの署名に使用される署名鍵や証明書を安全に管理することができます。

-

Rotation Settings(ローテーション設定) :アプリケーションの署名鍵や証明書のローテーションが行えるようにする設定です。ローテーションの際に署名鍵を取り消すかを選択できます。詳細については、「署名鍵」をお読みください。

- Rotate Signing Key(署名鍵をローテーションする) :署名鍵を取り消すことなくローテーションを行います。実質的には、現在の鍵がひとつ古い鍵になります。以前の鍵で署名されたトークンは、その鍵が取り消されるまで有効です。

- Rotate & Revoke Signing Key(署名鍵をローテーションして取り消す) :署名鍵のローテーションと取り消しを行います。実質的には、現在の鍵がひとつ古い鍵となった後に、その鍵が取り消されます。ローテーションで現在の鍵が取り消される前に、必ず次の鍵でアプリケーションを更新してください。

-

List of Valid Keys(有効なキーのリスト) :テナントに有効なアプリケーション署名鍵のリストです。これはアプリケーションのメタデータエンドポイントからも取得できます。有効な鍵には、以下が含まれます。

- Next in queue(待ち行列での後続) :署名鍵の次のローテーションで使用される鍵です。

- Currently used(現在使用中) :現在使用中の鍵です。

- Previously used(以前使用) :過去に使われた鍵です。これが存在する場合には、署名鍵のローテーションが行われた後、以前に使用されていた鍵が取り消されていません。

- List of Revoked Keys(取り消されたキーのリスト) :テナントで取り消された最近の3つの鍵です。取り消された鍵の詳細はテナントログにあります。

詳細設定

[Advanced(詳細設定)] タブでは、テナントの詳細設定を構成することができます。ログインとログアウト

- Allowed Logout URLs(許可されているログアウトURL) :ログアウトエンドポイントの呼び出しで

client_idが指定されなかった場合に、Auth0がログアウト後にリダイレクトできるURLです。シングルサインオン(SSO)が有効な場合にグローバルリストとして役立ちます。詳細については、「ログアウト」を参照してください。 - Tenant Login URI(テナントのログインURI) :OIDCログインフローを開始するアプリケーションのルートをポイントするURIです。アプリケーションは

/authorizeエンドポイントにリダイレクトされます。形式はhttps://mytenant.org/loginです。これは、Auth0がテナントにOIDCログインフローを開始させる必要がある場合にのみ使用されます。詳細については、「デフォルトのログインルートを構成する」を参照してください。

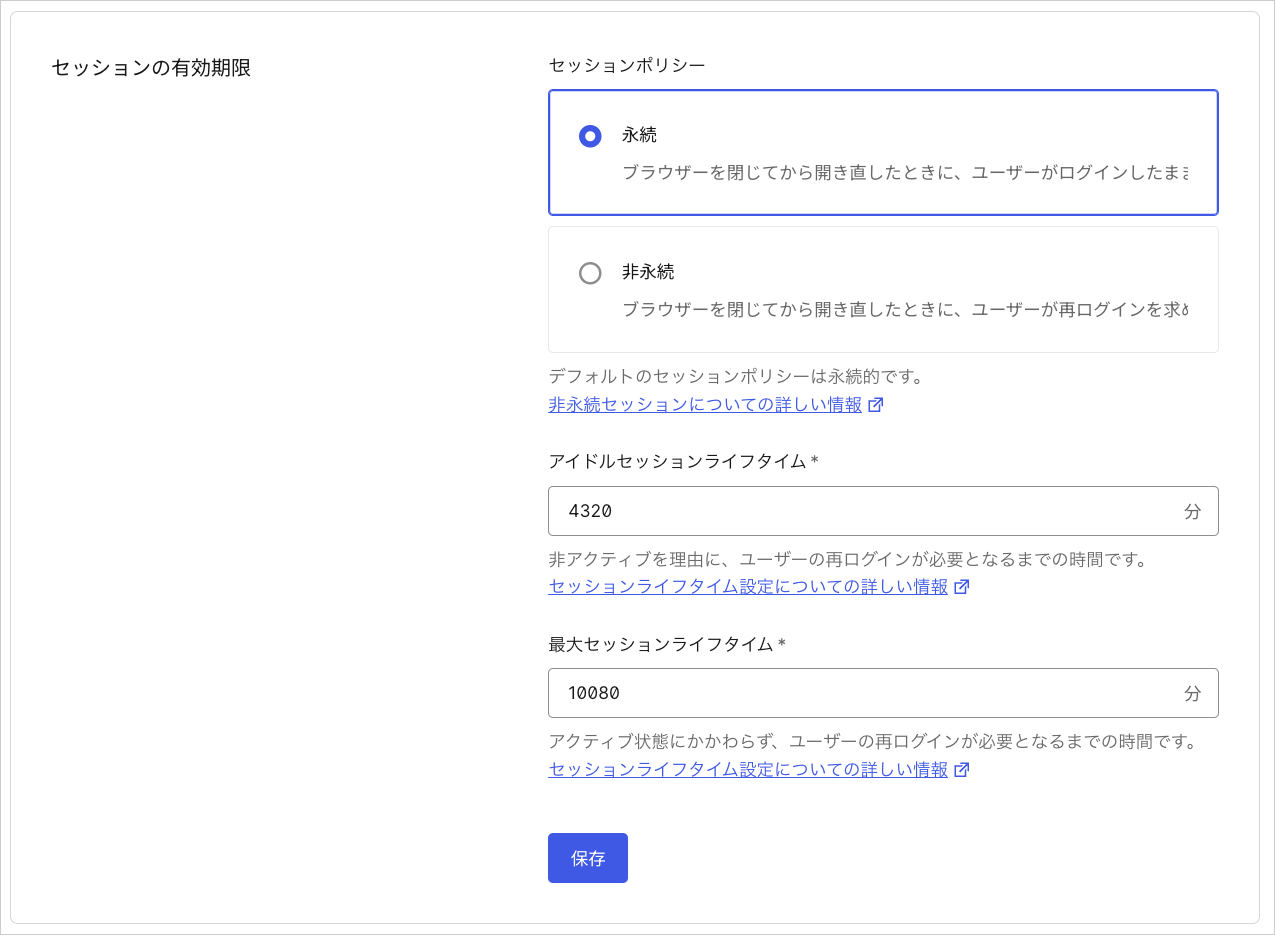

ログインセッションの管理

[Login Session Management(ログインセッションの管理)] 設定では、Auth0の認可サーバーのセッションレイヤーを表すログインセッションライフタイムを構成します。認可サーバーのセッションレイヤーがシングルサインオン(SSO)を引き起こします。詳細については、「シングルサインオン」をお読みください。 Auth0が発行したトークンのタイムアウトは、別の場所で構成することができます。トークンのタイムアウトは、アプリケーションのセッションレイヤーを引き起こすのによく使用され、 Connect(OIDC)のIDトークンの失効クレームやSAMLのライフタイムアサーションの中でなど、トークンクレームに含まれます。

- Inactivity timeout(非アクティブタイムアウト) :認可サーバーとのやり取りがなくなってから、ユーザーのセッションが失効するまでの時間(分)です。エンタープライズプラン以外では4,320分(3日)、エンタープライズプランでは144,000分(100日)を超えると、システム制限によって置き換えられます。

- Require log in after(ログインを要求する経過時間) :アクティビティにかかわらず、ユーザーに再ログインを求めるまでの時間(分)です。エンタープライズプラン以外では43,200分(30日)、エンタープライズプランでは525,600分(365日)を超えると、システム制限によって置き換えられます。

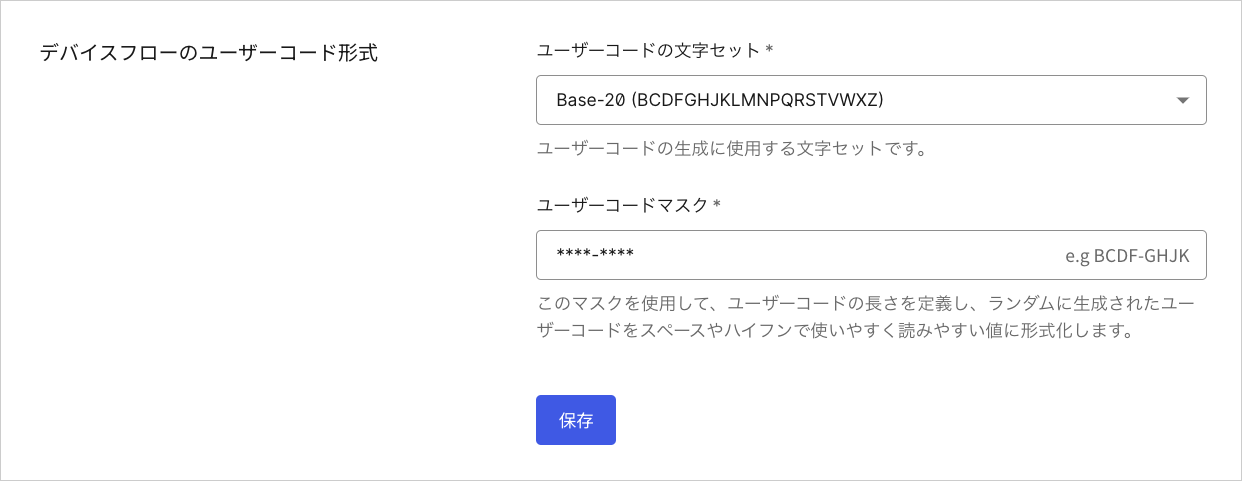

デバイスフローのユーザーコード形式

デバイス認可フローを使用している場合には、これらの設定を使って、ランダムに生成されたユーザコードが構成されます。詳細については、「デバイスユーザーコード設定を構成する」をお読みください。

- User Code Character Set(ユーザーコードの文字セット) :ユーザーコードの生成に使用する文字セットです。

- User Code Mask(ユーザーコードのマスク) :ユーザーコードの形式化に使用するマスクです。マスクはユーザーコードの長さを定義し、スペースやハイフンを使って読みやすい値に形式化します。

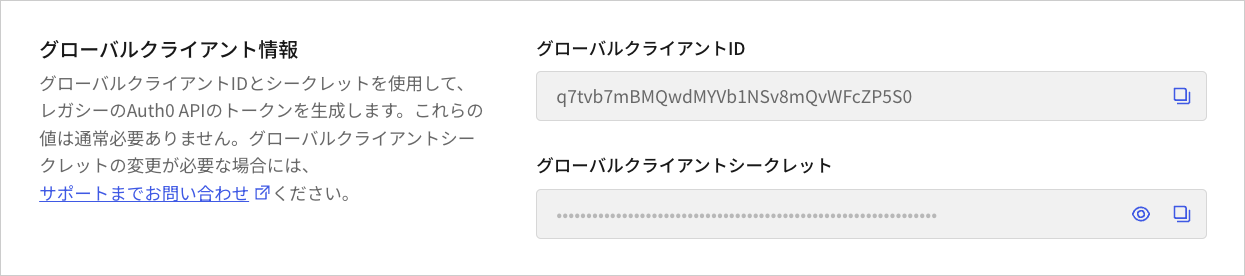

グローバルクライアント情報

Global (グローバルクライアントID) と Global (グローバルクライアントシークレット) は、Auth0のレガシーAPIのためのトークンを生成するのに使用されます。通常、これらの値は必要ありません。グローバルクライアントシークレットの変更が必要な場合には、サポートまでご連絡ください。

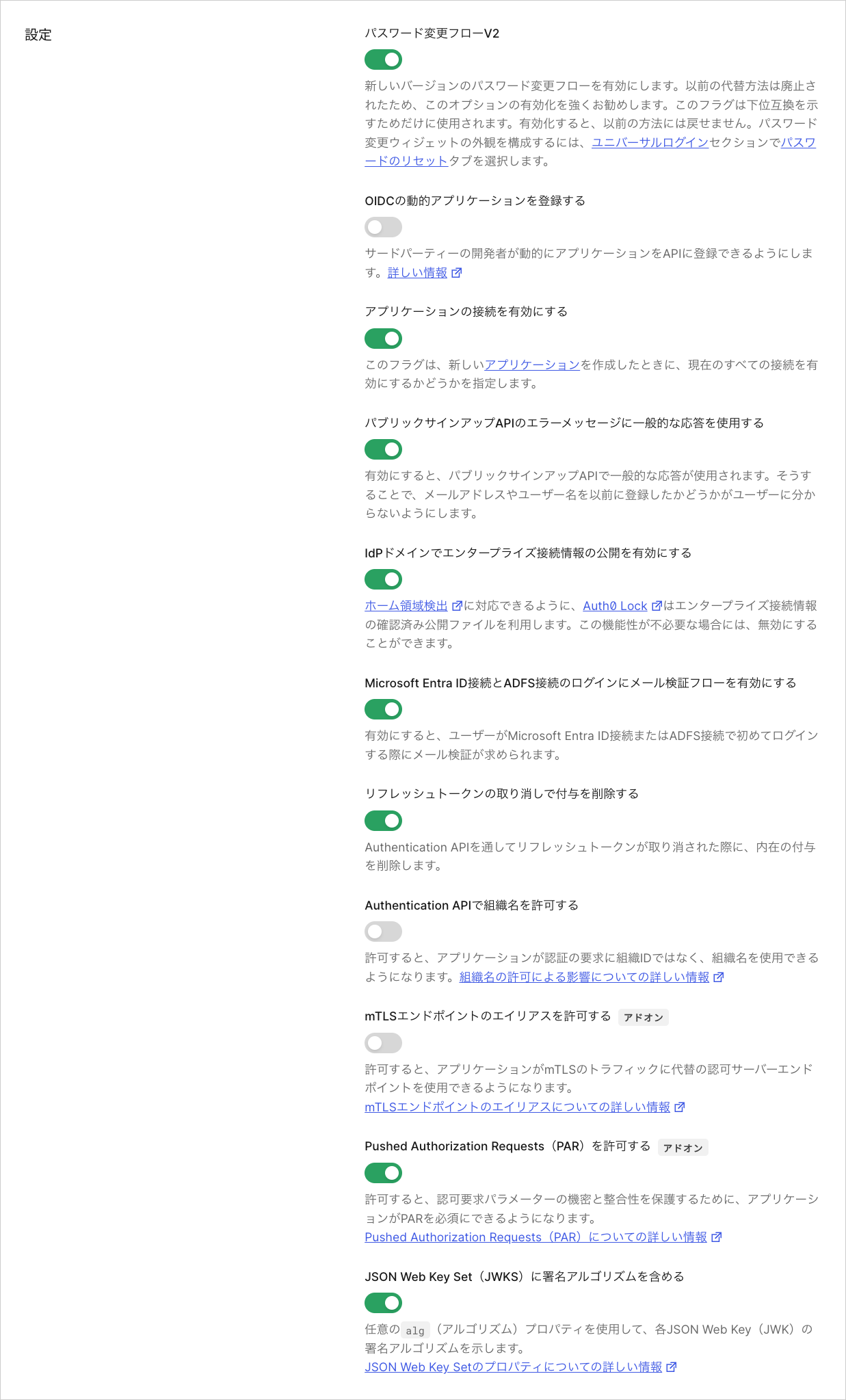

設定(詳細)

- Change Password Flow v2(パスワード変更フローv2) :有効にすると、最新のパスワード変更フローが使用されます。以前のバージョンは廃止されたため、v2の有効化を強くお勧めします。このフラグは後方互換のためで、一度有効にすると無効にはできません。パスワード変更ウィジットのユーザーインターフェイスをカスタマイズするには、Auth0 Dashboardの[Universal Login(ユニバーサルログイン)]>[Password Reset(パスワードのリセット)]タブを使用します。

-

OIDC Dynamic Application Registration(OIDC動的アプリケーション登録) :有効にすると、サードパーティーの開発者がAPIに対してアプリケーションを登録できるようになります。また、Auth0 の

/tenant/patch_settingsエンドポイントを使って、このフラグを更新することもできます。デフォルトでは、この機能は無効になっています。詳細については、「動的なクライアント登録」をお読みください。 - Enable Application Connections(アプリケーション接続の有効化) :有効にすると、新しく作成されるアプリケーションで現在のすべての接続が有効になります。

-

Use a generic response in public signup API error message(公開サインアップAPIのエラーメッセージで汎用の応答を使用する) :有効にすると、公開サインアップAPIの使用で発生したエラーに対して、汎用の応答を返します。そうすることで、悪意のある行為者がエラーコード(

user_existsなど)から過去に登録された識別子(ユーザー名やメールアドレス、電話番号)を推測して、ユーザー登録を列挙することを防ぎます。 - Enable Publishing of Enterprise Connections Information with domains(IdPドメインでエンタープライズ接続情報の公開を有効にする) :有効にすると、ホームレルムディスカバリー(HRD)とAuth0 Lockがエンタープライズ接続情報のある確認済みの公開ファイルに依存します。この機能性が不要な場合には無効にできます。

- Enable email verification flow during login for Azure AD and ADFS connections(Azure ADとADFS接続のログインにメール確認フローを有効にする) :有効にすると、ユーザーがAzure ADまたはADFS接続を使って初めてログインする際に、メールの確認を促します。

-

Revocation Deletes Grant(リフレッシュトークンの取り消しで付与を削除する) :有効にすると、Authentication APIの

/oauth/revokeエンドポイントを使ってリフレッシュトークンを取り消す際に、基盤となる付与を削除します。この機能は、既存のテナントに対しては、これまでの動作を維持するためにデフォルトで有効になっています。新しいテナント(2021年1月13日現在)に対しては、リフレッシュトークンを取り消しても付与が取り消されないように、この機能がデフォルトで無効化されます。付与の取り消しが必要な場合は、付与取り消しエンドポイントを使用して個別に要求を送らなければなりません。 -

Allow Organization Names in Authentication API(Authentication APIで組織名を使用する) :有効にすると、/authorizeとSAMLエンドポイントが組織IDと組織名を受け付けるようになります。また、IDとアクセストークンに

org_idクレームとorg_nameクレームの両方が含まれるようになります。この設定を有効化する前に、「Authentication APIで組織名を使用する」を参照し、考慮するべき重要な事柄や潜在的な影響を確認してください。 -

Allow Pushed Authorization Requests (PAR)(Pushed Authorization Requests(PAR)を許可する) :有効にすると、

/parエンドポイントがクライアントアプリケーションからプッシュされた認可要求を受け付けるようになります。そうすることで、クライアントアプリケーションが安全ではない表のチャンネル(ブラウザー)を使って要求を送信することが防げます。

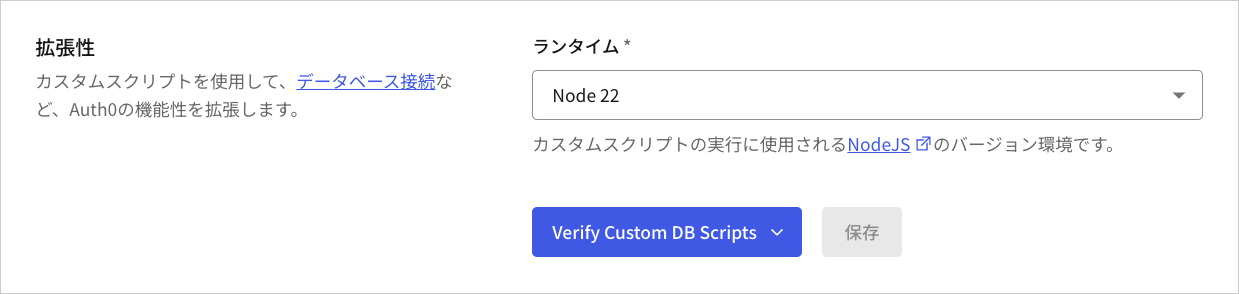

拡張性

- Runtime(ランタイム) :カスタムデータベースのアクションスクリプトやカスタムソーシャル接続などのAuth0拡張機能に使用するNode.jsランタイム環境のバージョンを選択します。

-

Verify Custom DB Scripts(カスタムDBスクリプトを確認する) :選択すると、有効化済みのカスタムデータベースにNode.jsランタイムのバージョン互換チェックが実行されます。

データベース検証アクションスクリプトの機能:

- テナントに1~10のデータベース接続がある場合に利用できます。

- カスタムデータベーススクリプトを有効にする必要があります。

- Node.jsランタイムの互換性のみを検証します。機能性は検証しません。